Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Metasploit Framework

Проект Metasploit придуман программистом HD Moore. Он стартовал в 2003 году и сначала представлял собой набор инструментов для разработки эксплоитов. В 2010 проект продан Rapid7, после чего появляются две версии – коммерческая и бесплатная. Сегодня это одна из популярных программ, включающая платформу Metasploit Framework, большую базу эксплоитов, а также опкодов и шеллкодов и результаты последних исследований по безопасности компьютерных систем. Metasploit помогает находить уязвимости, имитировать кибератаки, проверять работу IDS/IPS, создавать и совершенствовать эксплоиты. Инструменты не привязаны ни к одной из существующих операционных систем, поэтому могут использоваться на любых устройствах и в любых средах. Metasploit представлен в нескольких конфигурациях. Это оболочка Msfconsole, интерфейс для веб (в трёх версиях – Community, Express и PRO), графические оболочки Cobalt strike и Armitage. Metasploit применяется при организации защиты компьютерных сетей, а также для несанкционированного доступа к удалённым системам.

Soft Metasploitable3 — умышленно уязвимая машина для проведения тестирования на взлом

Ноя 07

- 11 686

- 7

Умышленно уязвимая машина для проведения тестирования на взлом: metasploitable3

Скачать metasploitable3

Metasploitable3 является бесплатной виртуальной машиной, которая позволяет симулировать атаки в значительной степени используя Metasploit. Она применялась людьми, работающими в сфере безопасности, по многим причинам: таким как обучение правильной эксплуатации сети, разработка эксплойтов, тестирование программного обеспечения, проведение технических собеседований, демонстрации продаж или просто используется фанатами CTF ради собственной забавы.

Уязвимые приложения и службы

Soft Статистика и события в режиме реального времени в метасплоит

Ноя 07

- 1 836

- 0

Статистика и события в режиме реального времени

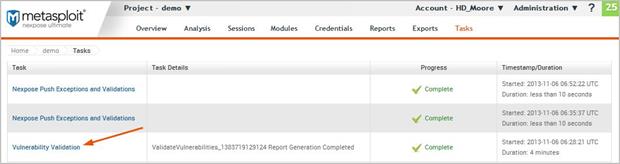

Окно результатов отображает статистику в режиме реального времени для теста и журнала задач. Вы можете нажать на вкладки в верхней части окна, чтобы переключиться между статистикой и журналом задач. Также можно автоматически сделать проверку уязвимостей и получить доступ к странице конфигурации исключений.

Доступ к результатам

Окно результатов автоматически появляется при запуске Мастера проверки уязвимости.

Чтобы открыть окно результатов:

- В рамках проекта выберите Tasks > Show Tasks.Откроется страница задач.

- Найдите задачу проверки уязвимости.

- Нажмите имя задачи в Vulnerability Validation. Откроется окно...

Статья RID Hijacking: повышаем привилегии обычного user до Administrator (rid_hijack, metasploit, Kali Linux)

Окт 21

- 8 614

- 13

RID Hijacking (или “угон RID”) — уязвимость найденная специалистом по безопасности из Колумбии Себастьяном Кастро, которая представляет из себя возможность получить права админа и добиться устойчивого присутствия в системе. Метод основан на подмене одного из параметров учетных записей в системе — относительного идентификатора (RID).

Интересно, что данную уязвимость специалист опубликовал в своем блоге еще в декабре 2017, но новость осталась незамеченной и даже несмотря на то что эксперт отправил в Microsoft отчет сразу после проверки своей теории на практике, ответа он не...

Статья Консоль metasploit в вашем браузере

Июл 14

- 4 183

- 7

Однако здравствуйте, может вы когда-то хотели управлять консолью metasploit в браузере(хоть в телефоне), но не знали как это сделать?

Тогда сегодня я расскажу как это сделать. Приступим.

Первое, что мы должны сделать, так это зайти на репозиторий и посмотреть варианты установки:

Тут 2 варианта через go или через linuxbrew, я пробовал у меня к сожалению не получилось через go не качалось, а linuxbrew требовал чтобы его запускали не от root, а так как я был на kali, я был под root :/

Вообщем если вы не смогли установить этими путями или вам просто лень заморачиваться то вам сюда:

Выбираем версию под наш дистрибутив, я взял эту:

(Это ELF файл)

Теперь мы проверяем его работоспособность:

Отлично, все работает. Теперь используем его, например напишем:

...

Тогда сегодня я расскажу как это сделать. Приступим.

Первое, что мы должны сделать, так это зайти на репозиторий и посмотреть варианты установки:

Код:

https://github.com/yudai/gottyВообщем если вы не смогли установить этими путями или вам просто лень заморачиваться то вам сюда:

Код:

https://github.com/yudai/gotty/releases

Код:

gotty_2.0.0-alpha.3_linux_amd64.tar.gzТеперь мы проверяем его работоспособность:

Отлично, все работает. Теперь используем его, например напишем:

Код:

./gotty -a 192.168.242.131 -w msfconsoleСтатья Deep Exploit - Metasploit на Arch Linux ARM. Работа с реальным сервером

Июн 21

- 12 020

- 24

Приветствую всех, жителей и гостей форума, в одной из моих предыдущих статей, а именно тут.

В предыдущей статье я показал, как установить и довольно успешно пользоваться замечательным инструментом Deep Exploit, он включает в себя машинное обучение, нейросеть TensorFlow и ну и кучу всего разного, в статье все описано, рекомендую прочесть.

В самом конце, статьи Deep Exploit успешно применял эксплойты на виртуальной машине Metasploitable 2, сессии открывались, отчеты формировались (правда, не совсем, так как ожидалось, но я понял почему...)

Прошло время, нейронная сеть обучалась, и стала очень умной (sarcasm), в общем, на нескольких машинах она успела потренироваться. А мне захотелось посмотреть, как она справится с реальным сервером, в меру...

В предыдущей статье я показал, как установить и довольно успешно пользоваться замечательным инструментом Deep Exploit, он включает в себя машинное обучение, нейросеть TensorFlow и ну и кучу всего разного, в статье все описано, рекомендую прочесть.

В самом конце, статьи Deep Exploit успешно применял эксплойты на виртуальной машине Metasploitable 2, сессии открывались, отчеты формировались (правда, не совсем, так как ожидалось, но я понял почему...)

Прошло время, нейронная сеть обучалась, и стала очень умной (sarcasm), в общем, на нескольких машинах она успела потренироваться. А мне захотелось посмотреть, как она справится с реальным сервером, в меру...

Статья Получаем ключ к PRO версии Metasploit

Июн 14

- 22 270

- 36

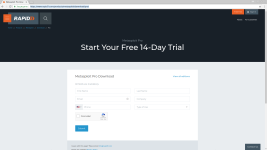

Это вторая моя статья, и в этой статье хотел бы поделиться способом добычи ключей для trial версии Metasploit PRO.

Наверное всем известно, что команда разработчиков Rapid7 изменила свою политику выдачу ключей для ПРО версии своего продукта.

На данный момент ключ мгновенно на почту могут получить только компании находящиеся в США и в Канаде. А компании иных стран должны пройти строгую проверку, после введения данных о компании. В случае прохождения верификации, которая может длится 2-з недели, ключ будет выслан на почту.

Но есть очень простой способ. Для этого нам понадобиться хороший ВПН с сервером в США.

После подключения ВПН, проходим по ссылке

Для заполнения вышеуказанных данных, советую загуглить IT компании США, взять оттуда ФИО одного из сотрудника, его должность, название компании и номер телефона этой компании.

...

...

Наверное всем известно, что команда разработчиков Rapid7 изменила свою политику выдачу ключей для ПРО версии своего продукта.

На данный момент ключ мгновенно на почту могут получить только компании находящиеся в США и в Канаде. А компании иных стран должны пройти строгую проверку, после введения данных о компании. В случае прохождения верификации, которая может длится 2-з недели, ключ будет выслан на почту.

Но есть очень простой способ. Для этого нам понадобиться хороший ВПН с сервером в США.

После подключения ВПН, проходим по ссылке

Ссылка скрыта от гостей

Для заполнения вышеуказанных данных, советую загуглить IT компании США, взять оттуда ФИО одного из сотрудника, его должность, название компании и номер телефона этой компании.

Статья Terminator - генератор Payloads для Metasploit

Май 29

- 6 911

- 9

Добрый день,Уважаемые Форумчане,Друзья и те,кто следит за пульсом ИБ.

Хочу порадовать форум сегодня новинкой,которая генерирует различные backdoor.

Автора этого замечательного генератора зовут Mohamed Nour.

Помогать мне сегодня будут сделать обзор дистрибутивы ArchStrike и BlackArch.

Простите за дерзость,но продемонстрирую вам атаку на BlackArch Linux.

Нашей задачей будет получение оболочки атакуемой машины.

Для этого Terminator продуман для работы с Metasploit.

Администрация ресурса и автор обзора предупреждают о запрете использования рассматриваемого

инструмента в незаконных целях.Вся информация предоставлена исключительно для ознакомления.

Установим Terminator:

Нас встретит интерфейс с меню,которое представлено выбором...

Хочу порадовать форум сегодня новинкой,которая генерирует различные backdoor.

Автора этого замечательного генератора зовут Mohamed Nour.

Помогать мне сегодня будут сделать обзор дистрибутивы ArchStrike и BlackArch.

Простите за дерзость,но продемонстрирую вам атаку на BlackArch Linux.

Нашей задачей будет получение оболочки атакуемой машины.

Для этого Terminator продуман для работы с Metasploit.

Администрация ресурса и автор обзора предупреждают о запрете использования рассматриваемого

инструмента в незаконных целях.Вся информация предоставлена исключительно для ознакомления.

Установим Terminator:

Код:

# git clone https://github.com/MohamedNourTN/Terminator.git

# cd Terminator/

# chmod +x terminator.py

# python2 terminator.py -Запуск на Arch Linux

# python terminator.py -Запуск на Debian LinuxНас встретит интерфейс с меню,которое представлено выбором...

Пост эксплуатация скомпроментированных Windows систем. Metasploit Incognito

Янв 12

- 4 443

- 13

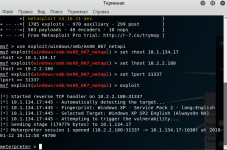

Всем посетителям форума, доброго времени дня. Сегодня я решил осветить один из встроенных модулей в metasploit framework, о котором мало кто знает и мало кто пользуется, но на самом деле данный модуль позволяет поднять свои привилегии вплоть до администратора домена или предприятия в зависимости от того, как повезет. Для этого данный модуль использует такой тип данных как shell token. Token это своеобразный временный ключ, который позволит получить доступ к системе и сети без необходимости каждый раз вводить учётные данные. То есть при входе администратора на сервер или ПК в системе создается токен с его учетными данными и именно его мы будем пытаться эксплуатировать.

Итак начнем. Поискав в своей корпоративной сети, я для наглядности остановил свой выбор на ПК под управлением WinXP с ip адресом 10.1.134.17. Для начала скомпрометируем систему, используя всем известный ms08_netapi. В качестве атакуещего хоста Kali 2017.3.

Получив активную сессию подгрузим модуль Incognito командой...

Итак начнем. Поискав в своей корпоративной сети, я для наглядности остановил свой выбор на ПК под управлением WinXP с ip адресом 10.1.134.17. Для начала скомпрометируем систему, используя всем известный ms08_netapi. В качестве атакуещего хоста Kali 2017.3.

Получив активную сессию подгрузим модуль Incognito командой...

Статья Автомобиль + ELM-327 + Metasploit = PROFIT

Ноя 05

- 8 132

- 16

Всем привет! Сегодня поговорим о ВЕСчах который должен иметь каждый уважающий себя мужик.

"Права ты можешь не иметь, но автомобиль иметь обязан!" Кстати это про меня)) 5 машин поменял, а Вод. Удостоверение все никак не получу..((

В этой статье я покажу Вам как подружить китайский ELM-327 Bluetooth адаптор с Kali-linux, а самое главное мы будем женить его с metasploit-oм и еще по иметь профит от этого. Овладев этой статьей Вы сможете удалять ошибки из авто!))

Так же нам понадобится ноут с Kali с Bluetooth или купить свисток!

Поехали... Для начала нам нужно установить модуль что бы metasploit мог понимать протокол CAN

Подключаем OBD адаптор к разьему (заведенного)автоса, заводим Kали включаем Bluetooth в ноуте. Для подключения нужно узнать адрес OBD-ешки, есть для этого команда:

как видите он находится и узнается легко и просто)

Теперь естественно нам нужно к нему подключится...

"Права ты можешь не иметь, но автомобиль иметь обязан!" Кстати это про меня)) 5 машин поменял, а Вод. Удостоверение все никак не получу..((

В этой статье я покажу Вам как подружить китайский ELM-327 Bluetooth адаптор с Kali-linux, а самое главное мы будем женить его с metasploit-oм и еще по иметь профит от этого. Овладев этой статьей Вы сможете удалять ошибки из авто!))

Так же нам понадобится ноут с Kali с Bluetooth или купить свисток!

Поехали... Для начала нам нужно установить модуль что бы metasploit мог понимать протокол CAN

Код:

gem install serialportПодключаем OBD адаптор к разьему (заведенного)автоса, заводим Kали включаем Bluetooth в ноуте. Для подключения нужно узнать адрес OBD-ешки, есть для этого команда:

Код:

hcitool scanкак видите он находится и узнается легко и просто)

Теперь естественно нам нужно к нему подключится...