И снова всех приветствую.

Много времени у вас не отниму на сей раз.

Вдруг,кому будет полезно узнать,буду только рад.

Увлёкся немного ,подготовил уже было обзор,но увидел только позднее упоминание о утилите.

Это вот всё спешка,да пенный напиток виноват.

Остаётся только сказать,что хочется дополнить отдельно замечательную

статью Брата Gushmazuko.

И снова Азия помогает в интересных инструментах.

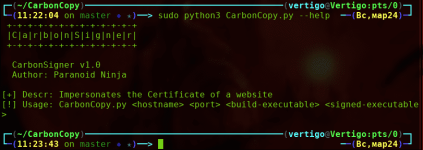

Рассмотрим поближе утилиту CarbonCopy,созданную Paranoid Ninja.

В общем-то,данная утилита умеет подделать сертификат практически любого он-лайн доверенного ресурса.

К тому же,подписывает сгенерированные исполняемые файлы для обхода AV.

В примере подделывал сертификат google и подписывал файл сгенерированного Phantom-Evasion

У последнего,кстати,появилась аналогичная опция,но насколько она удачна,не тестировал пока.

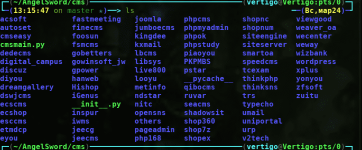

Phantom-Evasion удобен тем,что создаёт всевозможные файлы для конкретной цели и...