Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Пентест и уязвимости

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья Мыслите вне рамок OWASP TOP-10/SANS TOP-25/Bug Bounty

Апр 01

- 5 717

- 1

Статья является переводом. Оригинал вот

TL;DR:

"Мыслите вне рамок

Эта статья поможет тем, кто только встал на этот путь информационной безопасности и охоты за багами.

Ссылка скрыта от гостей

TL;DR:

"Мыслите вне рамок

Ссылка скрыта от гостей

/

Ссылка скрыта от гостей

/

Ссылка скрыта от гостей

". В этой статье мы обсудим несколько примеров, чтобы донести главную идею о том, что если вы думаете ограниченно, то вы и будете ограниченными. Использование Bug bounty ухудшило качество тестирования на проникновение, как для клиентов, так и для специалистов. Клиенту трудно отличить хороший пентест от быстрого и грязного, при использовании топ-10/топ-25 будь то SANS или OWASP .Эта статья поможет тем, кто только встал на этот путь информационной безопасности и охоты за багами.

Внимание: Эта статья может изменить и изменит взгляд, мышление и привычку типичного пентестера. Будьте осторожны. Это может причинить...

Статья Out-of-band атаки

Мар 20

- 12 493

- 5

Статья является переводом. Оригинал вотСсылка скрыта от гостей

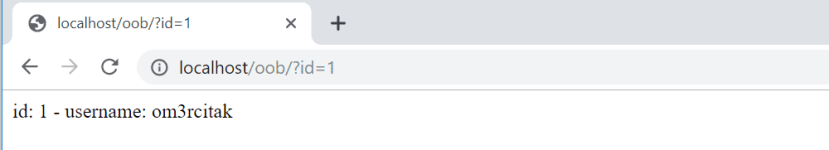

В этой статье я расскажу о понятии и концепции "Out-of-band" (на рус. «вне-диапазона») , а также о использовании на некоторых примерах.

Структура статьи

1. Что значит "Out-of-band"?

2. Blind уязвимости

2.1 Blind SQL Injection

2.2 Blind Command Injection

2.3 Blind Cross-site Scripting

3. Подготовка подходящей среды для извлечения данных4. Использование уязвимостей с помощью OOB-технологии

4.1 Использование Blind SQL Injection уязвимости с помощью OOB-технологии

4.1.1...

Статья Поиск уязвимостей в интернет-магазине товаров от Xiaomi

Мар 19

- 9 791

- 16

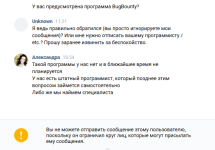

На сайте все еще не прикрыли уязвимости, так что вы сможете увидеть и потрогать их "вживую" -

Ссылка на профиль дамы во ВКонтакте - Александра Александровна

Привязанный к странице номер телефона - +79787490741

Начать следует с того, как был найден вышеназванный магазин с техникой от компании Xiaomi. А найден он был очень просто - через рекламу на Youtube. Я зашел на видеохостинг, вбил в поиске "Xiaomi Gaming Laptop" (уж очень мне захотелось заменить свой старый ПК на что - то более мобильное и производительное) и под третьим видео в топе обнаружил ссылку на магазин:

[ATTACH...

Ссылка скрыта от гостей

. Рассказываю я о них потому, что владелец не захотел нормально общаться, сначала заигнорив на почте, а потом и вовсе добавив меня в ЧС во ВКонтакте, ссылаясь на то, что пентестестом займется их программист (ну что ж, думаю, у него все получится). Ссылка на профиль дамы во ВКонтакте - Александра Александровна

Привязанный к странице номер телефона - +79787490741

Начать следует с того, как был найден вышеназванный магазин с техникой от компании Xiaomi. А найден он был очень просто - через рекламу на Youtube. Я зашел на видеохостинг, вбил в поиске "Xiaomi Gaming Laptop" (уж очень мне захотелось заменить свой старый ПК на что - то более мобильное и производительное) и под третьим видео в топе обнаружил ссылку на магазин:

[ATTACH...

Инструментарий AngelSecurityTeam

Мар 17

- 11 479

- 4

Приветствую Уважаемых Форумчан и Друзей.

Сегодня буду знакомить вас с целой группой инструментов.

Разработчиком которых является AngelSecurityTeam.

В обзоре будет не полный перечень новинок.

В арсенале имеются и утилиты по перечислению субдоменов и поиска админок.

Но выбрал те,с которыми было интересно познакомиться.

Категорически запрещено использование рассматриваемых инструментов в незаконных целях.

Инструменты предоставлены исключительно в рамках ознакомления и изучения проблем безопасности.

Работать будем с Kali Linux и откроет список Cam-Hackers.

Название говорит за себя и он подойдёт тем,кому скучно и кому нравится не смотреть мир,а подглядывать за ним.

Установка:

Очень...

Сегодня буду знакомить вас с целой группой инструментов.

Разработчиком которых является AngelSecurityTeam.

В обзоре будет не полный перечень новинок.

В арсенале имеются и утилиты по перечислению субдоменов и поиска админок.

Но выбрал те,с которыми было интересно познакомиться.

Категорически запрещено использование рассматриваемых инструментов в незаконных целях.

Инструменты предоставлены исключительно в рамках ознакомления и изучения проблем безопасности.

Работать будем с Kali Linux и откроет список Cam-Hackers.

Название говорит за себя и он подойдёт тем,кому скучно и кому нравится не смотреть мир,а подглядывать за ним.

Установка:

Код:

# git clone https://github.com/AngelSecurityTeam/Cam-Hackers.git

# cd Cam-Hackers

# chmod +x cam-hackers.py

# pip3 install requests -это необязательная команда

# python3 cam-hackers.pyСтатья DLL Hijacking

Мар 15

- 7 257

- 5

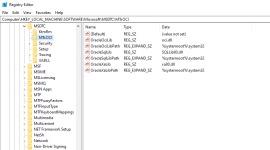

Когда программа запускается, несколько DLL загружаются в область памяти ее процесса. Windows ищет библиотеки DLL, необходимые для процесса, просматривая системные папки в определенном порядке. Перехват порядка поиска может использоваться в сценариях «красных» для определения возможности

Кроме того, в отчетах показаны распространенные вредоносные программы, которые пытаются маскироваться под DLL, отсутствуя в процессе Windows, чтобы выполнить произвольный код и остаться скрытыми. Плоскость атаки в отношении кражи DLL огромна и зависит от версии операционной системы и установленного программного обеспечения. Однако некоторые из наиболее заметных, которые можно использовать в Windows 7 и Windows 10, описаны в этой статье.

MSDTC

The Distributed Transaction Coordinator - это служба Windows, отвечающая за координацию транзакций между базами данных (SQL Server) и...

Ссылка скрыта от гостей

и сохранения.Кроме того, в отчетах показаны распространенные вредоносные программы, которые пытаются маскироваться под DLL, отсутствуя в процессе Windows, чтобы выполнить произвольный код и остаться скрытыми. Плоскость атаки в отношении кражи DLL огромна и зависит от версии операционной системы и установленного программного обеспечения. Однако некоторые из наиболее заметных, которые можно использовать в Windows 7 и Windows 10, описаны в этой статье.

MSDTC

The Distributed Transaction Coordinator - это служба Windows, отвечающая за координацию транзакций между базами данных (SQL Server) и...

[WEB VULN SCANNER] Arachni

Мар 09

- 5 718

- 7

Выдалась минутка и я решил посвятить её очень беглому обзору весьма интересного инструмена для веб аудита - Arachni.

Сайт разработчика

Недавно в своем блоге разработчик заявил, что вынужден остановить поддержку проекта в пользу коммерческих начинаний. Оно и не дивно, толковые опенсоурсные сканнеры долго не живут в опенсоурсе.

На данный момент мы имеет сам фреймворк версии 2.0 и веб морду к нему версии 1.0

бинарные релизы под все ОС можно взять тут

Arachni/arachni-ui-web

ознакомиться и скачать можно на гитхабе.

Не вижу смысл переписывать то, что там написано сюда. Лучше дам пару скриншотов.

Для начала стоит взглянуть на список поддерживаемых сканнером технологий

и сказать ОГО! ОГОГО!

Не...

Сайт разработчика

Ссылка скрыта от гостей

Недавно в своем блоге разработчик заявил, что вынужден остановить поддержку проекта в пользу коммерческих начинаний. Оно и не дивно, толковые опенсоурсные сканнеры долго не живут в опенсоурсе.

На данный момент мы имеет сам фреймворк версии 2.0 и веб морду к нему версии 1.0

бинарные релизы под все ОС можно взять тут

Ссылка скрыта от гостей

для тех, кто предпочитает терминал есть ночнушкиArachni/arachni-ui-web

ознакомиться и скачать можно на гитхабе.

Не вижу смысл переписывать то, что там написано сюда. Лучше дам пару скриншотов.

Для начала стоит взглянуть на список поддерживаемых сканнером технологий

и сказать ОГО! ОГОГО!

Не...

Sourceleakhacker

Мар 01

- 6 204

- 7

Приветствую всех Друзей и Форумчан.

Сегодня рассмотрим очередной инструмент для тестирования.

Создал его WangYihang из Китая.

Представляет собой SourceLeakHacker многопоточный сканер утечек информации от web-ресурса.

Установка:

Если на Kali Linux инструмент не установится корректно,или откажется работать с пакетами python,

то рекомендую приспособить работать с python3.

В моём случае это вышло сделать так:

SourceLeakHacker не будет искать документы,т.к. в основном тягает системные файлы.

Он также поищет для вас backdoor-shell,конфигурационные файлы,истории БД,логи,бэкапы.

Особенностью...

Сегодня рассмотрим очередной инструмент для тестирования.

Создал его WangYihang из Китая.

Представляет собой SourceLeakHacker многопоточный сканер утечек информации от web-ресурса.

Установка:

Код:

# git clone https://github.com/WangYihang/SourceLeakHacker.git

# cd SourceLeakHacker

# chmod +x SourceLeakHacker.py

# pip install -r requirments.txt

# python SourceLeakHacker.py -h -команда вывода справкито рекомендую приспособить работать с python3.

В моём случае это вышло сделать так:

Код:

# apt-get install python3-coloredlogs python3-prettytable python3-contextlib2

# python3 SourceLeakHacker.py -hОн также поищет для вас backdoor-shell,конфигурационные файлы,истории БД,логи,бэкапы.

Особенностью...

Статья Условие Write-what-where и перехват потока управления кодом - Изучение методов эксплуатации на примерах, часть 16

Фев 23

- 26 749

- 16

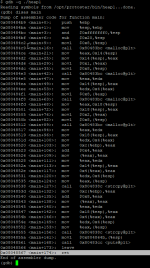

Доброго времени суток codeby. В предыдущей статье мы работали над переполнением буфера в кучи и перезаписывали структурный указатель на функцию. В статье мы так же будем работать над переполнением кучи и познакомимся с произвольной перезаписью памяти — условием Write-What-Where, посмотрим, что это такое и с чем его едят. И так поехали…

Описание ExploitMe

Этот уровень учитывает перехват потока выполнения кода в случаях перезаписи данных.

Этот уровень находится в / opt / protostar / bin / heap1

Исходный код

Описание ExploitMe

Этот уровень учитывает перехват потока выполнения кода в случаях перезаписи данных.

Этот уровень находится в / opt / protostar / bin / heap1

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <stdio.h>

#include <sys/types.h>

struct internet {

int...Статья Как обнаружить уязвимость SACK Panic с помощью Wireshark

Фев 15

- 3 380

- 0

Недавно мы провели углубленный анализ уязвимости SACK Panic (которая впервые была раскрыта в июне 2019 года), чтобы выяснить ее эффективность для машин Linux. В ходе этого исследования мы нашли новый метод обнаружения уязвимых серверов с помощью популярного анализатора сетевого трафика Wireshark. В этой статье приводятся сведения об уязвимости SACK Panic, новом методе обнаружения и ряде мер по смягчению, рекомендованных для защиты от SACK Panic.

Хотя воздействие, по-видимому, ограничивается

1. Основные сведения об уязвимости SACK Panic

Три уязвимости безопасности были выявлены и связаны с манипулированием пакетами выборочного подтверждения TCP в сочетании с низким значением максимального размера сегмента (MSS).

Вы...

Хотя воздействие, по-видимому, ограничивается

Ссылка скрыта от гостей

, эту проблему необходимо решить, чтобы пользователи поняли, как эти недостатки могут нарушить их сетевую инфраструктуру и почему исправления необходимы.1. Основные сведения об уязвимости SACK Panic

Три уязвимости безопасности были выявлены и связаны с манипулированием пакетами выборочного подтверждения TCP в сочетании с низким значением максимального размера сегмента (MSS).

Вы...

Статья Переполнение Кучи и перезапись структурного указателя на функцию - Изучение методов эксплуатации на примерах, часть 15

Янв 19

- 5 934

- 9

Доброго времени суток codeby. В предыдущих статьях мы работали с уязвимостями форматных строк, а в этой статье мы познакомимся с переполнением буфера в кучи и посмотрим на процесс эксплуатации как это работает.

Описание ExploitMe

Этот уровень знакомит с переполнением кучи и то, как это может повлиять на поток выполнения кода.

Этот уровень находится в / opt / protostar / bin / heap0

Исходный код

Описание ExploitMe

Этот уровень знакомит с переполнением кучи и то, как это может повлиять на поток выполнения кода.

Этот уровень находится в / opt / protostar / bin / heap0

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <stdio.h>

#include <sys/types.h>

struct data {

char name[64];

};

struct fp {

int (*fp)();

};

void winner()

{

printf("level passed\n");

}

void nowinner()

{

printf("level has not been passed\n");

}

int main(int argc, char **argv)

{

struct data *d;

struct fp *f;

d = malloc(sizeof(struct data))...