Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья ASM для х86. (4.0) Системные механизмы Windows

Июн 25

- 26 985

- 59

В этой части:

- Процессы и их потоки

- Адресное пространство процесса

- Вторжение в чужое пространство памяти

- Перехват API-функций

- Скрытие процессов

Ссылка скрыта от гостей

Статья Мастерство Анализа: Глубокое Погружение в Безопасность Веб-Приложений

Июн 24

- 10 472

- 8

Здравствуй, codeby!

Продолжаем пентест и сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Не пренебрегайте разведкой, ибо как вы увидите в некоторых примерах в статье - это очень важная часть тестирования. Результаты, полученные на этом этапе могут сильно повлиять на ход дальнейшего тестирования.

Определение веб-сервера.

Сегодня на рынке имеется множество разных производителей и версий веб-серверов, вот список некоторых:

Apache - свободный веб-сервер, наиболее часто используемый в UNIX-подобных операционных системах

nginx - свободный веб-сервер, разрабатываемый Игорем Сысоевым и на сегодняшний день соперничает по популярности с Apache

IIS от компании Microsoft, распространяемый с ОС семейства Windows

LiteSpeed Web Server — проприетарный веб-сервер, разрабатываемый с упором на быстродействие

Google Web Server — проприетарный веб-сервер комании Google...

Продолжаем пентест и сегодня научимся определять поставщика и версию веб-сервера, искать веб-приложения на сервере и взглянем на robots.txt.

Не пренебрегайте разведкой, ибо как вы увидите в некоторых примерах в статье - это очень важная часть тестирования. Результаты, полученные на этом этапе могут сильно повлиять на ход дальнейшего тестирования.

Определение веб-сервера.

Сегодня на рынке имеется множество разных производителей и версий веб-серверов, вот список некоторых:

Apache - свободный веб-сервер, наиболее часто используемый в UNIX-подобных операционных системах

nginx - свободный веб-сервер, разрабатываемый Игорем Сысоевым и на сегодняшний день соперничает по популярности с Apache

IIS от компании Microsoft, распространяемый с ОС семейства Windows

LiteSpeed Web Server — проприетарный веб-сервер, разрабатываемый с упором на быстродействие

Google Web Server — проприетарный веб-сервер комании Google...

Статья ASM для х86. (3.0) Практика

Июн 22

- 18 358

- 36

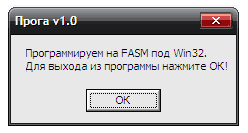

Часть 3. Практика под виндой

Теорию можно продолжать бесконечно, тем-более что тема эта настолько обширна, что закончить её можно только ко ‘второму пришествию’. Без практики она теряет смысл, поэтому пробежавшись по макушкам основ, рассмотрим фундаментальные команды ассемблера на практике.

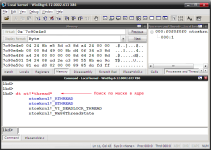

В качестве компилятора буду использовать FASM, т.к. считаю его синтаксис самым правильным из всех ассемблеров. В отличии от своих собратьев, в нём нет двумысленных команд, да и в использовании он до неприличия прост - компилирует без всяких батников, по одной клавише F9 в своём окне. Весит всего 1 Мб и бесплатно валяется на сайте разработчика, от куда

Ещё нам понадобится отладчик, чтобы воочию...

Теорию можно продолжать бесконечно, тем-более что тема эта настолько обширна, что закончить её можно только ко ‘второму пришествию’. Без практики она теряет смысл, поэтому пробежавшись по макушкам основ, рассмотрим фундаментальные команды ассемблера на практике.

В качестве компилятора буду использовать FASM, т.к. считаю его синтаксис самым правильным из всех ассемблеров. В отличии от своих собратьев, в нём нет двумысленных команд, да и в использовании он до неприличия прост - компилирует без всяких батников, по одной клавише F9 в своём окне. Весит всего 1 Мб и бесплатно валяется на сайте разработчика, от куда

Ссылка скрыта от гостей

. Теперь создайте в любой директории папку FASM и просто распакуйте в неё архив – fasm не требует установки в систему.Ещё нам понадобится отладчик, чтобы воочию...

Статья ASM для х86. (2,0,) Реальный и Защищённый режимы работы процессора

Июн 21

- 16 605

- 2

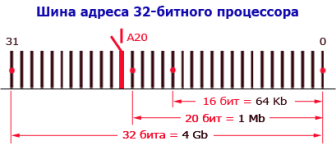

Часть 2. Реальный и Защищённый режимы работы процессора

На данный момент х86 процессоры могут работать в четырёх режимах. Мы рассмотрим только первые два из них, как более распространённые:

В глазах процессора, мир существует в виде 1-байтных ячеек памяти. Будь-то физическое устройство (типа клавиатура), или наша логическая программа – для процессора это группа из нескольких байт. Считаю, что изучение ассемблера нужно начинать именно с организации памяти, поскольку 90% времени работать придётся именно с нею. Совсем не обязательно зубрить наизусть названия регистров – это придёт как озорение само-собой. Лучше направить энергию на изучение почвы, по которой собираемся ходить.Начало здесь: Ассемблер для х86

На данный момент х86 процессоры могут работать в четырёх режимах. Мы рассмотрим только первые два из них, как более распространённые:

- Real-Mode - реальный...

Статья LaZagne или как сделать, что бы работало

Июн 21

- 7 604

- 3

Всем привет!

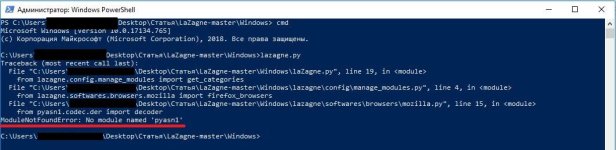

Работая с LaZagne и обновлять Python (а я всегда только последними версиями движков пользуюсь) после обновлений бывают ошибки и при первой работе с LaZagne тоже.

Рассмотрим те ошибки с которыми я столкнулся при работе с LaZagne на другой ОС (Windows 10).

Первая ошибка которая у меня возникла это нехватка модулей в Python для работы LaZagne:

Если видим ошибку такого роду с недостачей модуля, то просто с помощью консоли (cmd) выполняем следующую команду:

Если видим, что "pip" говорит что ему нужно обновление то обновляем его командой как на скриншоте выше:

И запускаем еще раз LaZagne:

Видим, что не хватает модуля "rsa" и устанавливаем нужный модуль:

И запускаем еще раз...

Работая с LaZagne и обновлять Python (а я всегда только последними версиями движков пользуюсь) после обновлений бывают ошибки и при первой работе с LaZagne тоже.

Рассмотрим те ошибки с которыми я столкнулся при работе с LaZagne на другой ОС (Windows 10).

Первая ошибка которая у меня возникла это нехватка модулей в Python для работы LaZagne:

Если видим ошибку такого роду с недостачей модуля, то просто с помощью консоли (cmd) выполняем следующую команду:

Код:

pip install [недостающий модуль]Если видим, что "pip" говорит что ему нужно обновление то обновляем его командой как на скриншоте выше:

Код:

-m pip install --upgrade pipВидим, что не хватает модуля "rsa" и устанавливаем нужный модуль:

И запускаем еще раз...

Статья Восстанавливаем GRUB в Kali Linux после обновления до Windows 10

Июн 21

- 27 650

- 9

Автор статьи: AndreyKravets, первоначально статья опубликована по адресу

Автор в социальной сети:

Привет всем! Недавно столкнулся с такой проблемой, как восстановление загрузчика GRUB на ноуте с двумя операционками – Windows 10 и Kali Linux. В интернете пришлось довольно долго искать необходимый мануал, поскольку с подобным мало кто сталкивается. В основном пишут о восстановлении GRUB в Ubuntu, а это не совсем подходит для Kali. Поэтому решил поделиться своим опытом – возможно кому-то пригодится.

Вообще-то две (а иногда и более) принципиально различных ОС на моих компьютерах уживаются уже несколько лет, ничего удивительного в этом нет...

Ссылка скрыта от гостей

, другие статьи автора вы можете найти на сайте

Ссылка скрыта от гостей

. Автор в социальной сети:

Ссылка скрыта от гостей

.Привет всем! Недавно столкнулся с такой проблемой, как восстановление загрузчика GRUB на ноуте с двумя операционками – Windows 10 и Kali Linux. В интернете пришлось довольно долго искать необходимый мануал, поскольку с подобным мало кто сталкивается. В основном пишут о восстановлении GRUB в Ubuntu, а это не совсем подходит для Kali. Поэтому решил поделиться своим опытом – возможно кому-то пригодится.

Вообще-то две (а иногда и более) принципиально различных ОС на моих компьютерах уживаются уже несколько лет, ничего удивительного в этом нет...

mysql_connect() и PHP 7

Июн 21

- 15 444

- 0

Большинство веб-сайтов в своей работе использует базы данных для хранения информации. Для сайтов, написанных на PHP, обычной является связка PHP + MySQL. В PHP есть несколько интерфейсов для взаимодействия с MySQL и в связи с обновлением до PHP нас ждут довольно важные изменения.

Ошибка Deprecated: mysql_connect(): The mysql extension is deprecated and will be removed in the future: use mysqli or PDO instead in

Данное расширение — mysql_connect() — устарело, начиная с версии PHP 5.5.0, и будет удалено в будущем. Используйте вместо него MySQLi или PDO_MySQL. Альтернативы для данной функции:

Подключение к базе данных с MySQLi делается так:

Осуществление запросов к базе данных также...

Ошибка Deprecated: mysql_connect(): The mysql extension is deprecated and will be removed in the future: use mysqli or PDO instead in

Данное расширение — mysql_connect() — устарело, начиная с версии PHP 5.5.0, и будет удалено в будущем. Используйте вместо него MySQLi или PDO_MySQL. Альтернативы для данной функции:

- mysqli_connect()

- PDO::__construct()

Подключение к базе данных с MySQLi делается так:

PHP:

<?php

$connection = mysqli_connect('localhost', 'username', 'password', 'database');Осуществление запросов к базе данных также...

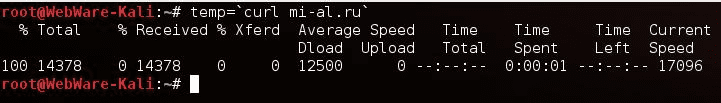

Урок по cURL: основы использования и пара полезных трюков (часть первая)

Июн 21

- 15 148

- 0

Для чего нужна cURL

- cURL отлично подходит для имитации действий пользователя в браузере.

- cURL удобен для получения данных с веб-сайтов в командной строке.

Категории

Команда онлайн

-

LuxkerrCodeby Team

Пользователи онлайн

Всего: 3 173 (пользователей: 9, гостей: 3 164)