Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья ASM для х86. (2,0,) Реальный и Защищённый режимы работы процессора

Июн 21

- 16 629

- 2

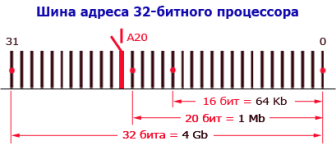

Часть 2. Реальный и Защищённый режимы работы процессора

На данный момент х86 процессоры могут работать в четырёх режимах. Мы рассмотрим только первые два из них, как более распространённые:

В глазах процессора, мир существует в виде 1-байтных ячеек памяти. Будь-то физическое устройство (типа клавиатура), или наша логическая программа – для процессора это группа из нескольких байт. Считаю, что изучение ассемблера нужно начинать именно с организации памяти, поскольку 90% времени работать придётся именно с нею. Совсем не обязательно зубрить наизусть названия регистров – это придёт как озорение само-собой. Лучше направить энергию на изучение почвы, по которой собираемся ходить.Начало здесь: Ассемблер для х86

На данный момент х86 процессоры могут работать в четырёх режимах. Мы рассмотрим только первые два из них, как более распространённые:

- Real-Mode - реальный...

Статья LaZagne или как сделать, что бы работало

Июн 21

- 7 615

- 3

Всем привет!

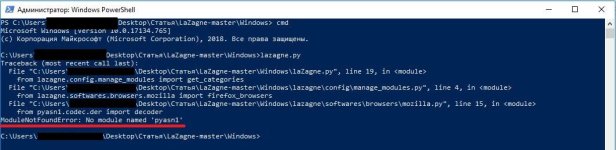

Работая с LaZagne и обновлять Python (а я всегда только последними версиями движков пользуюсь) после обновлений бывают ошибки и при первой работе с LaZagne тоже.

Рассмотрим те ошибки с которыми я столкнулся при работе с LaZagne на другой ОС (Windows 10).

Первая ошибка которая у меня возникла это нехватка модулей в Python для работы LaZagne:

Если видим ошибку такого роду с недостачей модуля, то просто с помощью консоли (cmd) выполняем следующую команду:

Если видим, что "pip" говорит что ему нужно обновление то обновляем его командой как на скриншоте выше:

И запускаем еще раз LaZagne:

Видим, что не хватает модуля "rsa" и устанавливаем нужный модуль:

И запускаем еще раз...

Работая с LaZagne и обновлять Python (а я всегда только последними версиями движков пользуюсь) после обновлений бывают ошибки и при первой работе с LaZagne тоже.

Рассмотрим те ошибки с которыми я столкнулся при работе с LaZagne на другой ОС (Windows 10).

Первая ошибка которая у меня возникла это нехватка модулей в Python для работы LaZagne:

Если видим ошибку такого роду с недостачей модуля, то просто с помощью консоли (cmd) выполняем следующую команду:

Код:

pip install [недостающий модуль]Если видим, что "pip" говорит что ему нужно обновление то обновляем его командой как на скриншоте выше:

Код:

-m pip install --upgrade pipВидим, что не хватает модуля "rsa" и устанавливаем нужный модуль:

И запускаем еще раз...

Статья Восстанавливаем GRUB в Kali Linux после обновления до Windows 10

Июн 21

- 27 694

- 9

Автор статьи: AndreyKravets, первоначально статья опубликована по адресу

Автор в социальной сети:

Привет всем! Недавно столкнулся с такой проблемой, как восстановление загрузчика GRUB на ноуте с двумя операционками – Windows 10 и Kali Linux. В интернете пришлось довольно долго искать необходимый мануал, поскольку с подобным мало кто сталкивается. В основном пишут о восстановлении GRUB в Ubuntu, а это не совсем подходит для Kali. Поэтому решил поделиться своим опытом – возможно кому-то пригодится.

Вообще-то две (а иногда и более) принципиально различных ОС на моих компьютерах уживаются уже несколько лет, ничего удивительного в этом нет...

Ссылка скрыта от гостей

, другие статьи автора вы можете найти на сайте

Ссылка скрыта от гостей

. Автор в социальной сети:

Ссылка скрыта от гостей

.Привет всем! Недавно столкнулся с такой проблемой, как восстановление загрузчика GRUB на ноуте с двумя операционками – Windows 10 и Kali Linux. В интернете пришлось довольно долго искать необходимый мануал, поскольку с подобным мало кто сталкивается. В основном пишут о восстановлении GRUB в Ubuntu, а это не совсем подходит для Kali. Поэтому решил поделиться своим опытом – возможно кому-то пригодится.

Вообще-то две (а иногда и более) принципиально различных ОС на моих компьютерах уживаются уже несколько лет, ничего удивительного в этом нет...

mysql_connect() и PHP 7

Июн 21

- 15 455

- 0

Большинство веб-сайтов в своей работе использует базы данных для хранения информации. Для сайтов, написанных на PHP, обычной является связка PHP + MySQL. В PHP есть несколько интерфейсов для взаимодействия с MySQL и в связи с обновлением до PHP нас ждут довольно важные изменения.

Ошибка Deprecated: mysql_connect(): The mysql extension is deprecated and will be removed in the future: use mysqli or PDO instead in

Данное расширение — mysql_connect() — устарело, начиная с версии PHP 5.5.0, и будет удалено в будущем. Используйте вместо него MySQLi или PDO_MySQL. Альтернативы для данной функции:

Подключение к базе данных с MySQLi делается так:

Осуществление запросов к базе данных также...

Ошибка Deprecated: mysql_connect(): The mysql extension is deprecated and will be removed in the future: use mysqli or PDO instead in

Данное расширение — mysql_connect() — устарело, начиная с версии PHP 5.5.0, и будет удалено в будущем. Используйте вместо него MySQLi или PDO_MySQL. Альтернативы для данной функции:

- mysqli_connect()

- PDO::__construct()

Подключение к базе данных с MySQLi делается так:

PHP:

<?php

$connection = mysqli_connect('localhost', 'username', 'password', 'database');Осуществление запросов к базе данных также...

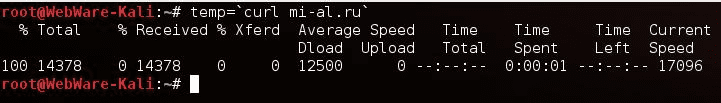

Урок по cURL: основы использования и пара полезных трюков (часть первая)

Июн 21

- 15 176

- 0

Для чего нужна cURL

- cURL отлично подходит для имитации действий пользователя в браузере.

- cURL удобен для получения данных с веб-сайтов в командной строке.

Статья Установка Apache, PHP, MySQL, phpMyAdmin

Июн 20

- 23 027

- 0

Теперь доступна инструкция “Установка и настройка сервера Apache, PHP, MySQL, phpMyAdmin на Windows 10“. Она заменяет инструкцию, размещённую на этой странице. Инструкцию на этой странице следует считать устаревшей и больше неподдерживаемой (т.е. я больше не буду отвечать на вопросы, возникшие при использовании устаревшего мануала). Пожалуйста, пользуйтесь новым материалом, даже если у вас не Windows 10 (на все версии Windows веб-сервер устанавливается одинаково).

Здесь инструкция для Windows. Если у вас Linux, то вам сюда “Установка и настройка Apache, PHP, MySQL, phpMyAdmin на Linux (LAMP)“.

Локальный сервер необходим любому Web-разработчику. Существует довольно много пакетов “всё в одном”, включающих Apache, PHP, MySQL и...

Здесь инструкция для Windows. Если у вас Linux, то вам сюда “Установка и настройка Apache, PHP, MySQL, phpMyAdmin на Linux (LAMP)“.

Локальный сервер необходим любому Web-разработчику. Существует довольно много пакетов “всё в одном”, включающих Apache, PHP, MySQL и...

Статья ASM для х86. (1.0) Введение.

Июн 20

- 11 455

- 14

Всем привет!

Часть 1. Общие сведения

1.1. Процессор и его регистры.

В компьютерной системе всё вращается вокруг центрального процессора CPU. Он работает...

Поскольку зарегистрировался на данном форуме, внесу и я свои 5-копеек в общую копилку статей. Занимаюсь по-большей частью ассемблером, то и статья на эту тему. Гуру в этой области прошу строго не судить, т.к. с изложением своих мыслей всегда имел проблемы. Поскольку пишу по-ходу дела и в свободное время, то между частями могут быть перерывы. Рассматривается работа процессоров x86 в двух режимах – реальном RM, и зашищённом РМ. Как и принято - начну издалека..

Часть 1. Общие сведения

1.1. Процессор и его регистры.

В компьютерной системе всё вращается вокруг центрального процессора CPU. Он работает...

Статья Атака на систему распознавания лиц

Июн 18

- 24 599

- 98

Хорошо это или не очень, но в крупных городах практически не осталось мест, которые не попадали бы в полe зрения одной или нескольких камер - полицейские и городские камеры на улицах, частные системы видеонаблюдения в магазинах и кафе, регистраторы в автомобилях, камеры смартфонов. Зачастую, на нас одновременно нацелено сразу несколько объективов одновременно. Добавьте к этому алгоритмы распознавания лиц в социальных сетях и системы аналитики, наподобие созданной компанией Hitachi Kokusai Electric (способной распознавать 36 миллионов лиц в секунду) — получится, что почти каждый наш шаг записывается и анализируется. Что в свою очередь вызывает нарастающее недовольство отдельных граждан, обеспокоенных бесцеремонным вторжением в их личную жизнь. И как следствие - разработку различных методов, направленных на ввод в заблуждение этих систем.

Недавно китайские исследователи создали устройство, помогающее не только скрыть личность, но и выдать себя за другого человека...

Недавно китайские исследователи создали устройство, помогающее не только скрыть личность, но и выдать себя за другого человека...

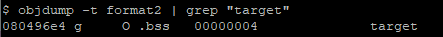

Статья Уязвимости форматных строк и перезапись глобальных переменных к конкретному значению - Изучение методов эксплуатации на примерах, часть 12

Июн 17

- 4 040

- 0

Доброго времени суток, посетители портала codeby. Продолжаем разбирать уязвимости форматных строк. И так мы ознакомились с перезаписью переменных, на этот раз мы будем перезаписывать переменные к конкретному значению. В глобальной области памяти.

Описание ExploitMe

Этот уровень переход от format1, тут показывается, как конкретные значения могут быть записаны в памяти.

Этот уровень находится в / opt / protostar / bin / format2

Исходный код

Описание ExploitMe

Этот уровень переход от format1, тут показывается, как конкретные значения могут быть записаны в памяти.

Этот уровень находится в / opt / protostar / bin / format2

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <stdio.h>

#include <string.h>

int target;

void vuln()

{

char buffer[512];

fgets(buffer, sizeof(buffer), stdin);

printf(buffer);

if(target == 64) {

printf("you have modified the target :)\n");

} else {

printf("target is %d :(\n", target);

}

}

int main(int...