Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Динамическая смена внешнего IP

Июн 11

- 5 520

- 4

Доброго времени суток всем друзьям и гостям форума codeby.net. Сегодня я расскажу вам про способ решения возникшей передомной задачи.

Был у меня под рукой написан некий Crawler, который обдирает объявления с сайта X, и все было бы хорошо, но этот ресурс через некоторое количество запросов начинал блокировать мой IP.

Я подумал, что было бы неплохо через случайное число запросов менять свой внешний IP, что позволит обойти блокировку.

Так же следует упомянуть про некоторые ограничения, софт который я юзал был написан под Windows, его функционал меня полностью устраивал и менять что то внутри я не хотел.

И так думаю постановка задачи ясна, теперь перейдем к решению.

Нам понадобится:

1. Скачать и установить на свою систему две тулзы:

-

-

2. Источник с SSH-доступами

Установку софта мы опустим, думаю трудностей у читателей не возникнет. Поговорим немного о его...

Был у меня под рукой написан некий Crawler, который обдирает объявления с сайта X, и все было бы хорошо, но этот ресурс через некоторое количество запросов начинал блокировать мой IP.

Я подумал, что было бы неплохо через случайное число запросов менять свой внешний IP, что позволит обойти блокировку.

Так же следует упомянуть про некоторые ограничения, софт который я юзал был написан под Windows, его функционал меня полностью устраивал и менять что то внутри я не хотел.

И так думаю постановка задачи ясна, теперь перейдем к решению.

Нам понадобится:

1. Скачать и установить на свою систему две тулзы:

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

2. Источник с SSH-доступами

Установку софта мы опустим, думаю трудностей у читателей не возникнет. Поговорим немного о его...

Статья Cisco RV130W 1.0.3.44 Remote Stack Overflow - удалённое переполнение стака и выполнение команд на роутере

Июн 09

- 3 695

- 1

Доброго времени суток, форумчане. Сегодня мы разберём свежий эксплойт для переполнения буфера Cisco rv130w версии 1.0.3.44.

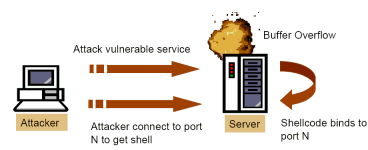

Кто не знает что такое переполнение буфера:

переполнение буфера - явление, возникающее, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера, и как правило, что записывается за пределами буфера называется - shellcode.

Что такое шеллкод:

шелл-код - код запуска оболочки, это двоичный исполняемый код, который обычно передаёт управление командному процессору, например '/bin/sh'

Важно знать: один стек равен 4 байтам.

Как выглядит переполнение буфера:

А вот тут показывается, как выглядит удалённое переполнение буфера:

Стоит упомянуть, что чем меньше шеллкод, тем лучше, так как, если шеллкод больше буфера, то шеллкод не отработает. Например буфер=64 байта, а шеллкод=128 байт - это не правильно. Правильно будет вот так: буфер=64 байта, а...

Кто не знает что такое переполнение буфера:

переполнение буфера - явление, возникающее, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера, и как правило, что записывается за пределами буфера называется - shellcode.

Что такое шеллкод:

шелл-код - код запуска оболочки, это двоичный исполняемый код, который обычно передаёт управление командному процессору, например '/bin/sh'

Важно знать: один стек равен 4 байтам.

Как выглядит переполнение буфера:

А вот тут показывается, как выглядит удалённое переполнение буфера:

Стоит упомянуть, что чем меньше шеллкод, тем лучше, так как, если шеллкод больше буфера, то шеллкод не отработает. Например буфер=64 байта, а шеллкод=128 байт - это не правильно. Правильно будет вот так: буфер=64 байта, а...

Статья Основы тестирования безопасности веб-приложений: Введение в OWASP Testing Guide

Июн 07

- 27 380

- 35

Статья для участия в конкурсе на codeby.

Здравствуйте.

Как вы уже поняли, в этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах.

Статья состоит из двух частей.

В первой части мои пространные рассуждения о новичках в ИБ и сложном тернистом пути, который предстоит пройти начинающим хакерам. Можете смело пропустить эту часть, если вы любите больше конкретики.

Во второй части я кратко опишу большинство разделов OWASP Testing Guide – методологии тестирования веб-приложений. Данная методология – это и есть ответ на вопрос в заголовке статьи.

Если вы еще не знакомы с данной методологией, с ТОП 10 уязвимостей по версии OWASP и вообще не знаете об организации OWASP, настоятельно рекомендую ознакомиться с их официальным сайтом. Так же на Википедии есть статья об этой организации.

Здравствуйте.

Как вы уже поняли, в этой статье я попробую ответить на два самых часто задаваемых вопроса на тематических форумах.

Статья состоит из двух частей.

В первой части мои пространные рассуждения о новичках в ИБ и сложном тернистом пути, который предстоит пройти начинающим хакерам. Можете смело пропустить эту часть, если вы любите больше конкретики.

Во второй части я кратко опишу большинство разделов OWASP Testing Guide – методологии тестирования веб-приложений. Данная методология – это и есть ответ на вопрос в заголовке статьи.

Если вы еще не знакомы с данной методологией, с ТОП 10 уязвимостей по версии OWASP и вообще не знаете об организации OWASP, настоятельно рекомендую ознакомиться с их официальным сайтом. Так же на Википедии есть статья об этой организации.

Ссылка скрыта от гостей

...Статья Поднимаем GSM станцию с помощью YateBTS и bladeRF

Июн 06

- 28 472

- 34

Привет codeby.net!

Не так давно ко мне в руки попал такой устройство как bladeRF x115. Первое что мне захотелось сделать это поднять свою GSM станцию. Когда я начал этим заниматься у меня возникли сложности в процессе установки и настройки необходимого софта. Информации на русскоязычных площадках я не нашел а на зарубежных информация устарела. В процессе пришлось пройти через все грабли самому. В связи с этим собственно появилась мысль описать процесс установки и настройки YateBTS под bladeRF.

Настраивать будем под Ubuntu 18.04.

Для начало установим необходимые пакеты:

sudo apt-get install -y libbladerf-dev git subversion autoconf apache2 php libapache2-mod-php g++ make libgsm1-dev libgusb-dev rlwrapЗатем установим ПО для bladeRF:

Код:

sudo add-apt-repository ppa:bladerf/bladerf

sudo apt-get update

sudo apt-get install bladerfУстановим FPGA в...

Настройка Kali Linux – настройка сети, управление Unix пользователями и группами

Июн 04

- 33 618

- 0

1. Настройка сети в Kali Linux

1.1 На рабочем столе с помощью NetworkManager

В стандартной инсталляции рабочего стола у вас уже есть установленный NetworkManager, и вы можете управлять им, настраивать его через центр управления GNOME, а также с помощью меню в правом верхнем углу, как показано на рисунке.Настройки сети по умолчанию используют DHCP для получения IP-адреса, DNS-сервера и шлюза. Однако, вы можете использовать значок шестеренки в правом нижнем углу, чтобы изменить конфигурацию разными способами, например:

- Установить MAC-адрес (это может быть полезно для MAC-спуфинга, когда вы хотите скрыть свой реальный MAC-адрес или имитировать другой, чтобы обойти MAC-фильтрацию в сетях).

- Переключиться на статические настройки IP-адреса.

- Включить или отключить IPv6.

- Добавить дополнительные маршруты.

Установка Wine в Kali Linux 2.0

Июн 04

- 15 134

- 0

Инструкция по установке Wine в Kali Linux 1.x здесь:https://codeby.net/blogs/bezopasnost/router-scan-by-stasm-na-kali-linux-vzlom-routerov-i-wi-fi-v-promyshlennyh-masshtabah/#wine

Wine на Kali используется нечасто – скорее как исключение, но бывает, что нужен и он. Один из пользователей на форуме Kali Linux сообщил, что Wine устанавливать в Kali Linux 2.0 не нужно, поскольку он вроде бы как уже предустановлен. Даже более того – если попытаться установить его старым способом, то можно поломать уже установленный не-эмулятор.

Но на поверку оказалось, что это не совсем так. Давайте разбираться вместе. Если в терминале набрать wine, то появляется следующее сообщение об ошибке:

Wine на Kali используется нечасто – скорее как исключение, но бывает, что нужен и он. Один из пользователей на форуме Kali Linux сообщил, что Wine устанавливать в Kali Linux 2.0 не нужно, поскольку он вроде бы как уже предустановлен. Даже более того – если попытаться установить его старым способом, то можно поломать уже установленный не-эмулятор.

Но на поверку оказалось, что это не совсем так. Давайте разбираться вместе. Если в терминале набрать wine, то появляется следующее сообщение об ошибке:

Код:

root@WebWare:~# wine

it looks like multiarch needs to be enabled. as root, please

execute "dpkg --add-architecture i386 && apt-get update &&

apt-get install...Статья Travis как система непрерывной интеграции и доставки

Июн 03

- 6 556

- 0

Доброго времени суток, codeby. Не так давно в моем городе “отгремел” локальный хакатон в одном из универов и мне хотелось бы поделиться одним из полезнейших навыков для комфортного участия в таких мероприятиях - настройкой инфраструктуры для непрерывной доставки и развертывании.

Итак формат хакатона следующий: за отведенное время (26 часов) участникам (командам) предлагается решить одну из задач (головных болей) бизнеса (читай заказчика). Разумеется чем более готовый продукт, тем более выше шансы на успех. При таких данных, хочется максимально минимизировать затраты на прогон всех тестов и время для развертывания приложения. Хочется заняться более интересными и трудозатратными вещами: архитектурой, кодингом, анализом проблемы, поиском решения и так далее.

Статья заточена на стек .Net(Core) и React. База данных не делилась на продуктовую и тестовую (вместо этого изначально предполагалось запускать её в контейнере, но от этого решения принято было отказаться в процессе разработки...

Итак формат хакатона следующий: за отведенное время (26 часов) участникам (командам) предлагается решить одну из задач (головных болей) бизнеса (читай заказчика). Разумеется чем более готовый продукт, тем более выше шансы на успех. При таких данных, хочется максимально минимизировать затраты на прогон всех тестов и время для развертывания приложения. Хочется заняться более интересными и трудозатратными вещами: архитектурой, кодингом, анализом проблемы, поиском решения и так далее.

Статья заточена на стек .Net(Core) и React. База данных не делилась на продуктовую и тестовую (вместо этого изначально предполагалось запускать её в контейнере, но от этого решения принято было отказаться в процессе разработки...

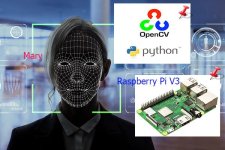

Как собрать простую систему распознавания лиц в режиме реального времени.

Июн 03

- 48 173

- 46

Интерес к системам распознавания лиц настолько велик, что принимает масштабы эпидемии планетарного масштаба. Алгоритмы распознавания уже используются не только спецслужбами, но и многими компаниями, которые давно внедрили данную технологию в нашу с вами повседневную жизнь. Сейчас её можно встретить практически везде: в аэропортах и на вокзалах, в банках и торговых центрах, в больницах и школах и даже просто на улицах больших городов.

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

Китай - мировой лидер по технологиям наблюдения за своими гражданами. К 2020 году там планируется установить 600 миллионов видеокамер. У полицейских есть специальные очки-дисплеи, которые могут выдать информацию о прохожем - достаточно просто на него посмотреть. В апреле 2017 года на востоке Китая задержали находящегося в розыске мужчину. Полиция с помощью видеонаблюдения нашла его на стадионе во время концерта, где было 70 тысяч человек.

Что уж говорить о виртуальном мире социальных сетей, где люди автоматически отмечаются на загруженных...

CTF Root-Me, App-System, ELF x86 - Format string bug basic 1

Июн 03

- 9 610

- 7

ELF x86 - Format string bug basic 1

Environment configuration :

Source code :

Environment configuration :

| PIE | Position Independent Executable | |

| RelRO | Read Only relocations | |

| NX | Non-Executable Stack | |

| Heap exec | Non-Executable Heap | |

| ASLR | Address Space Layout Randomization | |

| SF | Source Fortification | |

| SRC | Source code access |

Source code :

C:

#include <stdio.h>

#include <unistd.h>

int main(int argc, char *argv[]){

FILE *secret =...Статья Развёртывание своего MTProxy Telegram со статистикой

Июн 03

- 11 815

- 10

(...)„Я унаследовал эту неразбериху,

начиная с бессовестных Zello; LinkedIn

и кончая "всеми прочими" на платформе Telegram

в моём мире.

А потом икнув,

чиновник торопливо и громко добавил:

«но я наведу (здесь в IT) порядок“.

Дуров, справедливо полагает, что это авторитарные государства должны его, шифропанка, бояться,

а роскомнадзоры и золотые щиты со своим DPI-фильтрами его не очень-то беспокоят»

(Политическая техника)

Наша техническая политика - проще, я могу тут расписать свои размышления по беспечным блокировкам в рунете, но полагаю, что прогрессивные граждане Modern Russian и жители Codeby.net ощутили на своей шкуре непрофессионализм действующей власти, поэтому ограничусь единственной фразой: наша техническая политика - "Цифровое Сопротивление".

«И рыбку съесть и MTProto proxy Telegram развернуть для своих друзей и близких»

- Технический уровень сложности - "как два...