Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья [1 часть] Восстановление MFT-зоны.

Авг 17

- 7 142

- 4

Статьи будут посещены восстановлению восстановлению MFT зоны.

В этой статья разберем что такое MFT.

Итак, файловая система NTFS представляет собой две неравные части.

Первая часть это 12 % диска отведенные под MFT-зону, которую может занимать, увеличиваясь в размере, главный служебный метафайл MFT.

Запись каких-либо данных в эту область невозможна(не обязательно, позже расскажу почему).

MFT-зона всегда держится пустой — это делается для того, чтобы MFT-файл по возможности не фрагментировался при своем росте.

Остальные 88 % тома представляют собой обычное пространство для хранения файлов.

графически это представляется так:

MFT (общая таблица файлов) - это каталог всех файлов диска. Он предназначен для определения местоположения файлов на диске.

MFT состоит из записей фиксированного размера. Размер записи MFT определяется во время форматирования тома.

Каждая запись соответствует какому-либо файлу.

Первые 16 записей...

В этой статья разберем что такое MFT.

Итак, файловая система NTFS представляет собой две неравные части.

Первая часть это 12 % диска отведенные под MFT-зону, которую может занимать, увеличиваясь в размере, главный служебный метафайл MFT.

Запись каких-либо данных в эту область невозможна(не обязательно, позже расскажу почему).

MFT-зона всегда держится пустой — это делается для того, чтобы MFT-файл по возможности не фрагментировался при своем росте.

Остальные 88 % тома представляют собой обычное пространство для хранения файлов.

графически это представляется так:

MFT (общая таблица файлов) - это каталог всех файлов диска. Он предназначен для определения местоположения файлов на диске.

MFT состоит из записей фиксированного размера. Размер записи MFT определяется во время форматирования тома.

Каждая запись соответствует какому-либо файлу.

Первые 16 записей...

Статья Начальная защита своих данных на Android устройствах (ч. 1)

Авг 17

- 5 003

- 6

Здравствуйте форумчане и простые гости! Сегодня я хочу рассказать для вас

начальные средства защиты на своих Android устройствах.

1. Сейчас почти все в мире звонят через всои устройства используя GSM станции

своих операторов. Хакеры научились перехватывать этот трафик через устройства

которые имитируют эти GSM станции. Существуют приложения которые помогают

определить прослушивают вас или нет.

- GSM Spy Finder

- Android IMSI-Catcher Detector

К сожалению эти программы не идеальны

и не могут с уверенностью сказать что вас прослушивают.

2. Все мы пользуемся WIFI в основном дома, но бывают моменты когда нужен интернет

на улице и вы ищете кафешку с бесплатным wifi. В таких местах иногда есть хакеры которые...

начальные средства защиты на своих Android устройствах.

1. Сейчас почти все в мире звонят через всои устройства используя GSM станции

своих операторов. Хакеры научились перехватывать этот трафик через устройства

которые имитируют эти GSM станции. Существуют приложения которые помогают

определить прослушивают вас или нет.

- GSM Spy Finder

- Android IMSI-Catcher Detector

К сожалению эти программы не идеальны

и не могут с уверенностью сказать что вас прослушивают.

2. Все мы пользуемся WIFI в основном дома, но бывают моменты когда нужен интернет

на улице и вы ищете кафешку с бесплатным wifi. В таких местах иногда есть хакеры которые...

Статья Анализ социальных сетей - suspect web page facebook

Авг 16

- 4 365

- 1

Рассмотрим использование информации социальной сети facebook в ходе предварительного расследования.

Анализ возможностей социальных сетей в получении информации показывает возможные направления их использования следователем.

Социальные сети позволяют быстро получать разнообразную справочно-вспомогательную информацию по расследуемому уголовному делу.

Проводя сбор информации (мы рассмотрим только начало) анализ имеющейся в социальных сетях информации о лице или лицах, имеющих отношение к расследуемому уголовному делу - можно получать данные о них самих, их связях, увлечениях, отношении к чему-либо и подобном, также можно определить их местоположение.

Примером для подобной ситуации будет являться сайт «Facebook». В его профиле видны не только друзья самого пользователя, но и «друзья друзей», а это является достаточно полным спектром связей фигуранта.

Социальные сети могут давать возможность прямого контакта с интересующими следователя лицами посредством...

Социальные сети позволяют быстро получать разнообразную справочно-вспомогательную информацию по расследуемому уголовному делу.

Проводя сбор информации (мы рассмотрим только начало) анализ имеющейся в социальных сетях информации о лице или лицах, имеющих отношение к расследуемому уголовному делу - можно получать данные о них самих, их связях, увлечениях, отношении к чему-либо и подобном, также можно определить их местоположение.

Примером для подобной ситуации будет являться сайт «Facebook». В его профиле видны не только друзья самого пользователя, но и «друзья друзей», а это является достаточно полным спектром связей фигуранта.

Социальные сети могут давать возможность прямого контакта с интересующими следователя лицами посредством...

Статья Самые важные факторы, которые необходимо знать любой организации для обеспечения безопасности их облака

Авг 14

- 3 194

- 1

Обеспечение безопасности облака (Cloud Security Solutions) является одной из самых важных задач для любой организации, и в данном вопросе очень важно быть уверенным, что было принято оптимальное решение, которое сможет защитить облако от максимального диапазона кибератак.

Увеличение количества организаций, которые переводят свои операции в облако для достижения большей гибкости, высокой доступности, также увеличивает риски с точки зрения безопасности.

Существует множество проблем безопасности, которые нам необходимо знать для любой организации, прежде чем переходить к обеспечению безопасности облака.

В основном это утечка данных, захват учетных записей, угроза инсайдеров, таким образом, злоупотребление облачными службами являются наиболее важными проблемами безопасности облачных сервисов.

Если вы находитесь на рынке в поисках нового продукта...

Статья Обход антивируса с помощью зашифрованных Payload, используя VENOM

Авг 14

- 9 237

- 6

В настоящее время многие вредоносные программы и Payload используют методы шифрования и методы пакетирования с применением Packers, чтобы

Ссылка скрыта от гостей

антивирусное программное обеспечение, поскольку антивирусу трудно обнаружить зашифрованные и

Ссылка скрыта от гостей

вредоносные программы и Payload.В данной статье мы узнаем о создании Шифрованного Payload с помощью VENOM - Metasploit Shellcode generator/compiler/listener tool (генератор/компилятор/прослушивающий инструмент).

Согласно описанию

Ссылка скрыта от гостей

, сценарий будет использовать MSF venom (Metasploit) для генерации shellcode в разных форматах (c...Статья Lynis – Инструмент для проверки безопасности и проведения пентеста с открытым исходным кодом – детальное разъяснение

Авг 14

- 8 356

- 6

Lynis - это инструмент аудита безопасности с открытым исходным кодом. Его основная задача - аудирование и упрочнение систем на базе Unix и Linux. Он сканирует систему, выполняя многие проверки контроля безопасности. Примеры включают поиск установленного программного обеспечения и определение возможных недостатков конфигурации.

Многие тесты являются составной частью общих принципов и стандартов безопасности, с новейшими дополнительными тестами безопасности. После сканирования будет отображаться отчет со всеми обнаруженными результатами.

Lynis является одним из самых надежных автоматизированных инструментов аудита для управления исправлениями программного обеспечения, сканирования вредоносных программ и обнаружения уязвимостей в системах на базе Unix/Linux. Этот инструмент полезен для аудиторов, сетевых и системных администраторов, специалистов в сфере безопасности, а также тестировщиков на проникновение.

Целевая аудитория:

Lynis сможет помочь...

Многие тесты являются составной частью общих принципов и стандартов безопасности, с новейшими дополнительными тестами безопасности. После сканирования будет отображаться отчет со всеми обнаруженными результатами.

Lynis является одним из самых надежных автоматизированных инструментов аудита для управления исправлениями программного обеспечения, сканирования вредоносных программ и обнаружения уязвимостей в системах на базе Unix/Linux. Этот инструмент полезен для аудиторов, сетевых и системных администраторов, специалистов в сфере безопасности, а также тестировщиков на проникновение.

Целевая аудитория:

Lynis сможет помочь...

Статья Форензика мессенджеров. WhatsApp.

Авг 13

- 11 139

- 5

Приветствую гостей и постояльцев Codeby.net!

Совсем недавно, коллега @Sunnych вдохновил на создание такой статьи.

Она послужит неплохим дополнением, этому материалу, и возможно позже выльется в отдельную, категорию «Форензика мессенджеров» но об этом чуть позже, вернемся к основной теме.

Я буду использовать инструмент Whapa на операционной системе Kali Rolling 2018.3.

Whapa - это набор инструментов для анализа приложения WhatsApp для Android. Все они написаны на Python 2.X.

Whapa - состоит из трех приложений:

Совсем недавно, коллега @Sunnych вдохновил на создание такой статьи.

Она послужит неплохим дополнением, этому материалу, и возможно позже выльется в отдельную, категорию «Форензика мессенджеров» но об этом чуть позже, вернемся к основной теме.

Я буду использовать инструмент Whapa на операционной системе Kali Rolling 2018.3.

Whapa - это набор инструментов для анализа приложения WhatsApp для Android. Все они написаны на Python 2.X.

Whapa - состоит из трех приложений:

- Whapa (Whatsapp Parser)

- Whademe (Whatsapp Decrypter and Merger)

- Whagodri (Whataspp Google Drive Extractor)

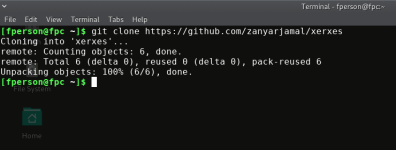

xerxes - Мошнейший инструмент для организации DoS-атак

Авг 13

- 40 825

- 25

Для организации мошнейшей на данный момент DoS (Denial of Service «отказ в обслуживании»)-атаки нам понадобятся:

Переходим в клонированную папку:

Компилируем файл xerxes.c используя GCC:

Видим, что программа скомпилировалась успешно. Теперь с самому главному...

- Любой Linux

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

- xerxes

Начнем

Открываем терминал и клонируем xerxes:

Код:

git clone https://github.com/zanyarjamal/xerxes

Код:

cd xerxesКомпилируем файл xerxes.c используя GCC:

Код:

gcc xerxes.c -o xerxes

Статья Новый способ взлома Wi-Fi | август 2018

Авг 13

- 28 322

- 43

Всем огромный привет, дорогие форумчане. В этой статье я хотел бы рассказать о новом способе взлома пароля к сети Wi-Fi.

Протокол WPA/WPA2 морально и физически устарел, и всё уже давно идет к тому что этот протокол пора обновить! И одним из таких ключевых толчков, стала опубликованная уязвимость в октябре 2017г Mathy Vanhoef, в протоколе WPA2, которая получила название key reinstallation attack (

Протокол WPA/WPA2 морально и физически устарел, и всё уже давно идет к тому что этот протокол пора обновить! И одним из таких ключевых толчков, стала опубликованная уязвимость в октябре 2017г Mathy Vanhoef, в протоколе WPA2, которая получила название key reinstallation attack (

Ссылка скрыта от гостей

). Конечно же, дыры прикрыли где смогли, но именно с этого момента началась разработка нового протокола шифрования WPA3 и

Ссылка скрыта от гостей

уже во всю проводит испытания нового протокола на потенциальные проблемы в протоколе, в рамках которого как раз и был выявлен...Курс WAPT - «Тестирование Веб-Приложений на проникновение»

Авг 13

- 272 869

- 481

Ethical Hacking Tutorial Group The Codeby представляет

Курс «Тестирование Веб-Приложений на проникновение» ©

WAPT - пентест веб-приложений

Ссылка на полное описание

Выпускники курса | Получение сертификата

Курс «Тестирование Веб-Приложений на проникновение» ©

WAPT - пентест веб-приложений

Ссылка на полное описание

Выпускники курса | Получение сертификата

Защита интеллектуальной собственности — Right NN

Курс является собственностью ООО «Кодебай»

Свидетельство о депонировании №...