Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья BYOB - Создаем собственный ботнет.

Авг 22

- 16 717

- 21

Всем привет. Решил создать статью про ботнет. Давненько не было статей про ботнет.

Разработчик -== malwaredllc

Страница разработчика -== malwaredllc/byob

Введение.

BYOB (Build Your Own Botnet) - это проект с открытым исходным кодом, который предоставляет платформу для исследователей и разработчиков безопасности для создания и управления базовым ботнетом, чтобы углубить свое понимание сложной вредоносной программы, которая заражает миллионы устройств каждый год и порождает современные бот-сети, чтобы улучшить их способность разработать контрмеры против этих угроз.

Он разработан, чтобы позволить разработчикам легко реализовывать свой собственный код и добавлять интересные новые функции без необходимости писать RAT (Remote Administration Tool) или C2 (Command & Control server) с нуля.

Сервер управления с постоянной базой данных и консолью...

Разработчик -== malwaredllc

Страница разработчика -== malwaredllc/byob

Введение.

BYOB (Build Your Own Botnet) - это проект с открытым исходным кодом, который предоставляет платформу для исследователей и разработчиков безопасности для создания и управления базовым ботнетом, чтобы углубить свое понимание сложной вредоносной программы, которая заражает миллионы устройств каждый год и порождает современные бот-сети, чтобы улучшить их способность разработать контрмеры против этих угроз.

Он разработан, чтобы позволить разработчикам легко реализовывать свой собственный код и добавлять интересные новые функции без необходимости писать RAT (Remote Administration Tool) или C2 (Command & Control server) с нуля.

Код:

Server.Сервер управления с постоянной базой данных и консолью...

Статья Обновление Программного Обеспечения и Методы Распространения Киберугроз: Анализ Кампании

Авг 22

- 7 122

- 14

Приветствую, коллеги и все, кто неравнодушен к вопросам кибербезопасности! Сегодня мы погрузимся в мир одной из самых заметных угроз последних месяцев — вредоносного ПО AZORult, которое получило значительное обновление и уже активно применяется в масштабных киберкампаниях. Наши коллеги из Proofpoint пролили свет на эту активность, и их находки, как всегда, заслуживают самого пристального внимания.

Что нового у AZORult? Взгляд изнутри

Недавно мы стали свидетелями появления обновленной версии AZORult (теперь уже 3.2), которая активно рекламируется на подпольных форумах. Это не просто косметические изменения; разработчики значительно расширили функционал как самого стиллера, так и его загрузчика. Давайте посмотрим, что же конкретно улучшили:

Что нового у AZORult? Взгляд изнутри

Недавно мы стали свидетелями появления обновленной версии AZORult (теперь уже 3.2), которая активно рекламируется на подпольных форумах. Это не просто косметические изменения; разработчики значительно расширили функционал как самого стиллера, так и его загрузчика. Давайте посмотрим, что же конкретно улучшили:

- Расширенная история перехватов: Теперь AZORult может собирать историю из большинства популярных браузеров (за исключением, почему-то, IE и Edge, что, возможно, связано с их архитектурными особенностями).

- Поддержка...

Статья Форензика восстановления уменьшенных изображений thumbnamil из поврежденного файла с помощью WinHex

Авг 20

- 7 080

- 7

Продолжение: Форензика анализа Thumbs и Thumbcache в Windows

В ряде судебных дел и судебных расследований рассматриваются миниатюрные фотографии, содержащиеся в файлах операционной системы, такие как

Иногда, когда редактируется фотография, исходное изображение редактируется, но эскиз нет.

Теория: все расширения файлов имеют свои собственные

Мы рассмотрим сигнатуру *.jpg файла которая [FF D8 FF]

В примере у нас испорченный файл Viber3.jpg, запускаем WinHex и...

В ряде судебных дел и судебных расследований рассматриваются миниатюрные фотографии, содержащиеся в файлах операционной системы, такие как

Ссылка скрыта от гостей

Иногда, когда редактируется фотография, исходное изображение редактируется, но эскиз нет.

Теория: все расширения файлов имеют свои собственные

Ссылка скрыта от гостей

и

Ссылка скрыта от гостей

.Мы рассмотрим сигнатуру *.jpg файла которая [FF D8 FF]

В примере у нас испорченный файл Viber3.jpg, запускаем WinHex и...

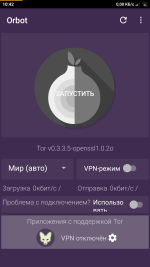

Статья Начальная защита своих данных на Android устройствах (ч. 2)

Авг 20

- 3 424

- 1

Всем привет! Это продолжение статьи Начальная защита своих данных на Android устройствах

Поговорим про браузеры. На Android существует много браузеров но не все они хороши, одни быстро грузят странице другие много функциональные, а мы поговорим о безопасных браузерах. На сегодняшний день почти все сайты собирают информацию с пользователей (ip адрес, информация о пк, если нажмёте разрешить отправить инфо о место положении сайт будет знать более точную информацию о вашем местоположении т.д)

Существуют браузеры которые смогут на достаточном уровне защитить ваши данные. Одним из них есть Orfox вместе с...

Поговорим про браузеры. На Android существует много браузеров но не все они хороши, одни быстро грузят странице другие много функциональные, а мы поговорим о безопасных браузерах. На сегодняшний день почти все сайты собирают информацию с пользователей (ip адрес, информация о пк, если нажмёте разрешить отправить инфо о место положении сайт будет знать более точную информацию о вашем местоположении т.д)

Существуют браузеры которые смогут на достаточном уровне защитить ваши данные. Одним из них есть Orfox вместе с...

Установка PowerShell на Kali Linux

Авг 20

- 6 214

- 1

Приветствую уважаемых участников и гостей форума!

В этой статье, хочу представить вольный перевод инструкции по установке PowerShell на Kali Linux 2018.2 c небольшими авторскими правками. Но для начала несколько слов о том что такое

Установка PowerShell на Kali Linux 2018.2

Начнем с установки необходимых зависимостей, хотя большинство из них по умолчанию уже...

В этой статье, хочу представить вольный перевод инструкции по установке PowerShell на Kali Linux 2018.2 c небольшими авторскими правками. Но для начала несколько слов о том что такое

Ссылка скрыта от гостей

- язык автоматизации задач администрирования от Microsoft с открытым исходным кодом, построенный на платформе .NET Framework, состоящий из оболочки с интерфейсом командной строки и сопутствующего языка сценариев, созданный для того чтобы контролировать и автоматизировать администрирование Windows, а теперь и Linux, операционные системы и приложения, которые работают на них. А точки зрения хакера, PowerShell - универсальный ключ для всех дверей, по умолчанию установленный во всех версиях OC Windows и предоставляющий практически безграничные возможности.Установка PowerShell на Kali Linux 2018.2

Начнем с установки необходимых зависимостей, хотя большинство из них по умолчанию уже...

Статья Тестирование web-приложений на проникновение: введение и основные цели

Авг 19

- 8 078

- 0

Данная статья является частью нового руководства OWASP Testing Guide v4.

Данный раздел описывает методику тестирования безопасности веб приложения OWASP и объясняет, как проводить тестирование на наличие уязвимостей в приложении согласно недостаткам, установленным элементами управления безопасностью.

Что такое тестирование web-приложений на проникновение ?

Тестирование web-приложений на проникновение – это метод оценки безопасности компьютерной системы или сети посредством методической проверки данных, а также проверки эффективности элементов управления безопасностью приложений. Проверка безопасности веб-приложений фокусируется только на оценке безопасности веб-приложения. Процесс включает в себя активный анализ приложения на наличие любого рода слабых сторон, технических недостатков или уязвимостей. Любые обнаруженные проблемы безопасности будут представлены владельцу системы вместе с оценкой воздействия, а также предложением по...

Данный раздел описывает методику тестирования безопасности веб приложения OWASP и объясняет, как проводить тестирование на наличие уязвимостей в приложении согласно недостаткам, установленным элементами управления безопасностью.

Что такое тестирование web-приложений на проникновение ?

Тестирование web-приложений на проникновение – это метод оценки безопасности компьютерной системы или сети посредством методической проверки данных, а также проверки эффективности элементов управления безопасностью приложений. Проверка безопасности веб-приложений фокусируется только на оценке безопасности веб-приложения. Процесс включает в себя активный анализ приложения на наличие любого рода слабых сторон, технических недостатков или уязвимостей. Любые обнаруженные проблемы безопасности будут представлены владельцу системы вместе с оценкой воздействия, а также предложением по...

Статья [1 часть] Восстановление MFT-зоны.

Авг 17

- 7 180

- 4

Статьи будут посещены восстановлению восстановлению MFT зоны.

В этой статья разберем что такое MFT.

Итак, файловая система NTFS представляет собой две неравные части.

Первая часть это 12 % диска отведенные под MFT-зону, которую может занимать, увеличиваясь в размере, главный служебный метафайл MFT.

Запись каких-либо данных в эту область невозможна(не обязательно, позже расскажу почему).

MFT-зона всегда держится пустой — это делается для того, чтобы MFT-файл по возможности не фрагментировался при своем росте.

Остальные 88 % тома представляют собой обычное пространство для хранения файлов.

графически это представляется так:

MFT (общая таблица файлов) - это каталог всех файлов диска. Он предназначен для определения местоположения файлов на диске.

MFT состоит из записей фиксированного размера. Размер записи MFT определяется во время форматирования тома.

Каждая запись соответствует какому-либо файлу.

Первые 16 записей...

В этой статья разберем что такое MFT.

Итак, файловая система NTFS представляет собой две неравные части.

Первая часть это 12 % диска отведенные под MFT-зону, которую может занимать, увеличиваясь в размере, главный служебный метафайл MFT.

Запись каких-либо данных в эту область невозможна(не обязательно, позже расскажу почему).

MFT-зона всегда держится пустой — это делается для того, чтобы MFT-файл по возможности не фрагментировался при своем росте.

Остальные 88 % тома представляют собой обычное пространство для хранения файлов.

графически это представляется так:

MFT (общая таблица файлов) - это каталог всех файлов диска. Он предназначен для определения местоположения файлов на диске.

MFT состоит из записей фиксированного размера. Размер записи MFT определяется во время форматирования тома.

Каждая запись соответствует какому-либо файлу.

Первые 16 записей...

Статья Начальная защита своих данных на Android устройствах (ч. 1)

Авг 17

- 5 060

- 6

Здравствуйте форумчане и простые гости! Сегодня я хочу рассказать для вас

начальные средства защиты на своих Android устройствах.

1. Сейчас почти все в мире звонят через всои устройства используя GSM станции

своих операторов. Хакеры научились перехватывать этот трафик через устройства

которые имитируют эти GSM станции. Существуют приложения которые помогают

определить прослушивают вас или нет.

- GSM Spy Finder

- Android IMSI-Catcher Detector

К сожалению эти программы не идеальны

и не могут с уверенностью сказать что вас прослушивают.

2. Все мы пользуемся WIFI в основном дома, но бывают моменты когда нужен интернет

на улице и вы ищете кафешку с бесплатным wifi. В таких местах иногда есть хакеры которые...

начальные средства защиты на своих Android устройствах.

1. Сейчас почти все в мире звонят через всои устройства используя GSM станции

своих операторов. Хакеры научились перехватывать этот трафик через устройства

которые имитируют эти GSM станции. Существуют приложения которые помогают

определить прослушивают вас или нет.

- GSM Spy Finder

- Android IMSI-Catcher Detector

К сожалению эти программы не идеальны

и не могут с уверенностью сказать что вас прослушивают.

2. Все мы пользуемся WIFI в основном дома, но бывают моменты когда нужен интернет

на улице и вы ищете кафешку с бесплатным wifi. В таких местах иногда есть хакеры которые...

Статья Анализ социальных сетей - suspect web page facebook

Авг 16

- 4 391

- 1

Рассмотрим использование информации социальной сети facebook в ходе предварительного расследования.

Анализ возможностей социальных сетей в получении информации показывает возможные направления их использования следователем.

Социальные сети позволяют быстро получать разнообразную справочно-вспомогательную информацию по расследуемому уголовному делу.

Проводя сбор информации (мы рассмотрим только начало) анализ имеющейся в социальных сетях информации о лице или лицах, имеющих отношение к расследуемому уголовному делу - можно получать данные о них самих, их связях, увлечениях, отношении к чему-либо и подобном, также можно определить их местоположение.

Примером для подобной ситуации будет являться сайт «Facebook». В его профиле видны не только друзья самого пользователя, но и «друзья друзей», а это является достаточно полным спектром связей фигуранта.

Социальные сети могут давать возможность прямого контакта с интересующими следователя лицами посредством...

Социальные сети позволяют быстро получать разнообразную справочно-вспомогательную информацию по расследуемому уголовному делу.

Проводя сбор информации (мы рассмотрим только начало) анализ имеющейся в социальных сетях информации о лице или лицах, имеющих отношение к расследуемому уголовному делу - можно получать данные о них самих, их связях, увлечениях, отношении к чему-либо и подобном, также можно определить их местоположение.

Примером для подобной ситуации будет являться сайт «Facebook». В его профиле видны не только друзья самого пользователя, но и «друзья друзей», а это является достаточно полным спектром связей фигуранта.

Социальные сети могут давать возможность прямого контакта с интересующими следователя лицами посредством...

Статья Самые важные факторы, которые необходимо знать любой организации для обеспечения безопасности их облака

Авг 14

- 3 218

- 1

Обеспечение безопасности облака (Cloud Security Solutions) является одной из самых важных задач для любой организации, и в данном вопросе очень важно быть уверенным, что было принято оптимальное решение, которое сможет защитить облако от максимального диапазона кибератак.

Увеличение количества организаций, которые переводят свои операции в облако для достижения большей гибкости, высокой доступности, также увеличивает риски с точки зрения безопасности.

Существует множество проблем безопасности, которые нам необходимо знать для любой организации, прежде чем переходить к обеспечению безопасности облака.

В основном это утечка данных, захват учетных записей, угроза инсайдеров, таким образом, злоупотребление облачными службами являются наиболее важными проблемами безопасности облачных сервисов.

Если вы находитесь на рынке в поисках нового продукта...