Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья DDE на замену макросам.

Окт 14

- 16 566

- 34

I

Предыстроия простая, посматривая просторы интернета, наткнулась на статью тут:

DDE – это Microsoft Dynamic Data Exchange, позволяет выстаивать кастомное поле, в нем и создастся путь для подгружать данные из других приложений семейства Microsoft.

Протокол DDE представляет собой набор сообщений и рекомендаций. Он отправляет сообщения между приложениями, которые использует общую память для обмена данными. Приложения могут использовать протокол непрерывного обмена, когда приложения отправляют обновления друг другу по мере поступления новых данных.

Использование DDE в Excel или Word для вредоносных целей может быть весьма полезным, потому что макросы могут быть отфильтрованные почтовыми шлюзами и корпоративной политикикой VBA. Кроме того использование DDE в MSWord...

Ссылка скрыта от гостей

она декламирует что есть способ по создание метода который вытеснит макросы, и я загорелась желанием узнать способ создание. О своем опыте и будет эта статья.DDE – это Microsoft Dynamic Data Exchange, позволяет выстаивать кастомное поле, в нем и создастся путь для подгружать данные из других приложений семейства Microsoft.

Протокол DDE представляет собой набор сообщений и рекомендаций. Он отправляет сообщения между приложениями, которые использует общую память для обмена данными. Приложения могут использовать протокол непрерывного обмена, когда приложения отправляют обновления друг другу по мере поступления новых данных.

Использование DDE в Excel или Word для вредоносных целей может быть весьма полезным, потому что макросы могут быть отфильтрованные почтовыми шлюзами и корпоративной политикикой VBA. Кроме того использование DDE в MSWord...

Статья Пентест с Raspberry Pi

Окт 11

- 9 218

- 10

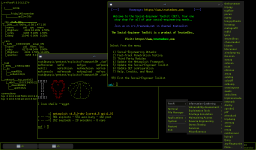

PwnPi - дистрибутив на базе Linux для пентеста на Raspberry Pi. В настоящее время он имеет 200 предустановленных инструментов сетевой безопасности для помощи пентестерам. Он базируется на Debian Wheezy и использует Openbox как оконный менеджер. PwnPi может быть легко настроен для отправки обратного соединения от внутренней целевой сети путем редактирования простого файла конфигурации.

PwnPi поддерживает 512mb версии RPi. Официальный

Ссылка скрыта от гостей

проекта.6tunnel - TCP proxy for non-IPv6 applications

aircrack-ng - WEP/WPA cracking program

amap - a powerful application mapper

arp-scan - arp scanning and fingerprinting tool

bfbtester - Brute Force Binary Tester

bing-ip2hosts - Enumerate hostnames for an IP using bing

bsqlbf - Blind SQL injection brute forcer tool

btscanner - ncurses-based scanner for Bluetooth devices

chaosreader - trace network sessions and export it to html format...

aircrack-ng - WEP/WPA cracking program

amap - a powerful application mapper

arp-scan - arp scanning and fingerprinting tool

bfbtester - Brute Force Binary Tester

bing-ip2hosts - Enumerate hostnames for an IP using bing

bsqlbf - Blind SQL injection brute forcer tool

btscanner - ncurses-based scanner for Bluetooth devices

chaosreader - trace network sessions and export it to html format...

AUMFOR - автоматический анализ памяти

Окт 11

- 5 839

- 1

Привет! В этой статье предлагаю рассмотреть инструмент под названием AUMFOR.

AUMFOR - автоматизированная программа для анализа содержимого памяти - основанная на графическом интерфейсе, она лучше всех поможет товарищу майору справиться со своей задачей раньше конца дня, и со спокойной душой уйти пить пиво с коллегами. В основной функционал входит анализ и точные отчеты о возможностях использования вредоносного ПО, при совершении преступления.

AUMFOR - построен с использованием Django (веб-страницы Python), и использование Volatility для выполнения функции Memory Forensic.

AUMFOR использует VirusTotal для выполнения функции сканирования вирусов.

Установка:

> git clone https://github.com/virtualrealitysystems/aumfor

> cd aumfor/

> pip install –r requirements.txt

> python manage.py migrate

·...

AUMFOR - автоматизированная программа для анализа содержимого памяти - основанная на графическом интерфейсе, она лучше всех поможет товарищу майору справиться со своей задачей раньше конца дня, и со спокойной душой уйти пить пиво с коллегами. В основной функционал входит анализ и точные отчеты о возможностях использования вредоносного ПО, при совершении преступления.

AUMFOR - построен с использованием Django (веб-страницы Python), и использование Volatility для выполнения функции Memory Forensic.

AUMFOR использует VirusTotal для выполнения функции сканирования вирусов.

Установка:

> git clone https://github.com/virtualrealitysystems/aumfor

> cd aumfor/

> pip install –r requirements.txt

> python manage.py migrate

·...

Csploit - пентест комбайн!

Окт 10

- 9 186

- 7

R

Отказ от ответственности: Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы загрузить эти приложения, чтобы использовать их для личной выгоды, то автор и издатель не должны нести ответственность за любой причиненный вред или ущерб.

Добрый вечер!

Программа на андроид на русском языке! (язык устанавливается такой же как и на системе)

Требования:

Андроид 2.3+

Архитектура процессора ARM 64

300 Mb свободного места

Оперативная память (Работает на 512, лучше 1024 Мб)

Root права (Исключительно SuperSu)

BussyBox

Стоковая прошивка (С фирменными оболочками могут быть глюки и т.п)

Вес 3,5 Мб до обновления, 300 - после.

Функционал:

Главный экран:

Добрый вечер!

Программа на андроид на русском языке! (язык устанавливается такой же как и на системе)

Требования:

Андроид 2.3+

Архитектура процессора ARM 64

300 Mb свободного места

Оперативная память (Работает на 512, лучше 1024 Мб)

Root права (Исключительно SuperSu)

BussyBox

Стоковая прошивка (С фирменными оболочками могут быть глюки и т.п)

Вес 3,5 Мб до обновления, 300 - после.

Функционал:

Главный экран:

- отображение всех пользователей в сети wi-fi с пометками о открытых портах! (Если они есть)

- Возможность добавить любой хост (ip\domain)

- Трассировка (Думаю объяснять не нужно что это)...

Статья PowerShell для хакера ( часть X ) Повышения привилегий . [скрипт Sherlock.ps1]

Окт 08

- 17 096

- 23

Приведствую Вас коллеги))

Продолжаем развивать нашу тему

Для чего нужно

Продолжаем развивать нашу тему

Ссылка скрыта от гостей

и сегодня мы с вами друзья остановимся на очередном этапе тестирования на проникновения , который принято в народе называть "Повышение привилегий" [Privilege Escalation (PrivEsc)] И делать мы это будем опять же таки средствами PowerShell. Так же сегодня я вас познакомлю , по моему мнению , с замечательным инструментом Sherlock.Для чего нужно

Ссылка скрыта от гостей

?- Для полного контроля системы.

- Для более стойкого закрепления в системе.

- Для сокрытие следов преступления,прибывания в системе.

- Для установки руткитов.

- Для получения конфиденциальной информации , которая обычному пользователю не доступна...

Статья Metasploit на Android через Termux: пошаговая инструкция

Окт 08

- 136 853

- 153

Привет всем, кто интересуется мобильной кибербезопасностью! Хотите проводить тестирование на проникновение прямо с телефона, не ограничиваясь настольным ПК? Тогда этот гайд создан для вас. Я покажу, как запустить Metasploit Framework (msfconsole) на Android без root-прав — используя только Termux и ваши навыки. Это отличная возможность для обучения и практики в мобильной кибербезопасности, но помните: любые действия с Metasploit должны проводиться только на собственных системах или с явного и письменного разрешения владельца. Несанкционированное использование инструментов для аудита безопасности является незаконным. Если вы только начинаете свой путь и задаетесь вопросом: "Как вкатиться в информационную безопасность и какие курсы выбрать?", рекомендую ознакомиться с...

Статья Безопасность сайтов в Tor. Атаки на Tor Hidden Service.

Окт 08

- 5 618

- 1

D

В прошлой статье, мы кратко поговорили о том, насколько легко проводить атаки на Tor Hidden Service, что в общем-то, не делает сайты в Tor более безопасными. Разница Tor Hidden Service и обычного сайта только в том, что в первом случае траффик шифруется и перенаправляется через три случайные Tor-relay (иногда больше).

Сегодня поговорим о том какие бывают атаки, направленные на деанонимизацию пользователей Tor Hidden Service, а в следующих статьях, некоторые рассмотрим на практике.

Сразу оговорюсь, что рассматривать атаки мы будем, в первую очередь, с точки зрения человека с ограниченными ресурсами, хотя будут упомянуты и атаки которые под силу преимущественно спецслужбам.

Возможные атаки на Скрытые Сервисы Tor, направленные на деанонимизацию сервера и пользователей:

- Тайминг-атаки

- Атаки пересечения и подтверждения

- Атака по сторонним...

CTF CTF. Challenge. Hack The Super Mario VM.

Окт 04

- 5 519

- 1

Приветствую! В этой статье я хочу поделиться одним из способов прохождения CTF Challenge – Super Mario VM.

Для начала, как обычно, скачиваем образ уязвимой машины по ссылке ниже:

>

В качестве атакующего хоста, я буду использовать Kali Linux 2017.1.

Запускаем образ машины с помощью VMware (к примеру) и проводим первичный осмотр, запускаем netdiscover, чтобы обнаружить хост в сети.

Затем сканируем порты с помощью nmap:

Сканер обнаружил 2 открытых порта, в первую очередь заглянем на http – 8180.

После осмотра содержимого находящегося по адресу 172.16.0.193:8180, никаких подсказок или флагов не было обнаружено. Поэтому можем попробовать Dirbuster для поиска скрытого содержимого на сервере...

Для начала, как обычно, скачиваем образ уязвимой машины по ссылке ниже:

>

Ссылка скрыта от гостей

В качестве атакующего хоста, я буду использовать Kali Linux 2017.1.

Запускаем образ машины с помощью VMware (к примеру) и проводим первичный осмотр, запускаем netdiscover, чтобы обнаружить хост в сети.

Затем сканируем порты с помощью nmap:

Сканер обнаружил 2 открытых порта, в первую очередь заглянем на http – 8180.

После осмотра содержимого находящегося по адресу 172.16.0.193:8180, никаких подсказок или флагов не было обнаружено. Поэтому можем попробовать Dirbuster для поиска скрытого содержимого на сервере...

Статья dnscrypt-proxy + dmsmasq в Arch/Blackarch

Окт 04

- 15 100

- 20

Небольшое HOW-TO на тему подмены/перехвата/логирования DNS запросов со стороны провайдера. Обойти этот неприятный момент нам поможет связка dnscrypt-proxy + dmsmasq. Покажу как настроить на примере Arch Linux.

1. Для начала нам понадобится установить нужные пакеты:

2. Далее редактируем файл /etc/resolv.conf меняем адрес nameserver на 127.0.0.1

3. Запрещаем изменения на файл /etc/resolv.conf

4. По желанию правим конфиг dnscrypt-proxy.socket и меняем там порты с 53 на 40 например.

5. Правим конфиг /etc/dnscrypt-proxy.conf, чтоб указать там сервер DNS. Адрес сервера выбираем из файла /usr/share/dnscrypt-proxy/dnscrypt-resolvers.csv

и вписываем его в конфиг после ResolverName

6...

1. Для начала нам понадобится установить нужные пакеты:

Код:

# pacman -S dnscrypt-proxy dnsmasq2. Далее редактируем файл /etc/resolv.conf меняем адрес nameserver на 127.0.0.1

3. Запрещаем изменения на файл /etc/resolv.conf

Код:

# chattr +i /etc/resolv.conf4. По желанию правим конфиг dnscrypt-proxy.socket и меняем там порты с 53 на 40 например.

Код:

# systemctl edit dnscrypt-proxy.socket --full5. Правим конфиг /etc/dnscrypt-proxy.conf, чтоб указать там сервер DNS. Адрес сервера выбираем из файла /usr/share/dnscrypt-proxy/dnscrypt-resolvers.csv

Код:

# localc /usr/share/dnscrypt-proxy/dnscrypt-resolvers.csv

6...