Попробую объяснить вам на примере:

ARP протокол предназначен для автоматического определения MAC-адреса по IP-адресу в режиме запрос ответ.

ARP spoofing (также называют ARP отравление) это MITM атака (атака человек по середине), злоумышленик встает между сетевыми узлами отправляя поддельные arp ответы на один сетевой узел или несколько узлов (чаще всего страдают маршрутизаторы) Для более эффективной работы устройства обычно кэшируют эти ответы и создают список текущих назначений MAC-IP. Суть arp отравления заключается в отравлении arp кэша, т.е создании ложной записи соответствия IP жертвы mac адресу (т.е mac злоумышленника и IP жертвы) что позволяет злоумышленнику получить доступ к траффику и в последствии произвести DOS атаку (атака отказа в обслуживании) препятсвуя получению пакетов или же просто прослушивая траффик узнать креды или другую конфеденциальную информацию пользователя.(к примеру запустив Wireshark)

1.Перед началом атаки выбирается цель(жертва), тип arp отравления и инструмент который мы будем использовать для подмены mac (arpspoof, ettercap, driftnet и т.д.): Пассивный или Активный спуффинг.

Пассивный спуффинг - при пассивном arp отравлении злоумышленник активно не отправляет поддельные arp ответы, он отслеживает сеть, собирает информацию (к примеру информацию о сопоставлениях IP-MAC-адресов устройств в сети и о кэше ARP).

Активный спуффинг - активно отправляет поддельные arp прослушивает изменяет или блокирует траффик жертвы.

2. Начинает реализовывать атаку.

Пример:

Все машины должны находиться в одной сети.

У меня развернуто как минимум 3 узла (это минимум так как это MITM атака и мы вклиниваемся между 2 устройствами и получаем доступ к траффику), хост жертвы, машина атакующего и маршрутизатор.

Сеть: 192.168.1.0/24

Жертва win 10 x64 - 192.168.1.24/24 (для проверки соединения с маршрутизатором доставкой ICMP пакетов я добавил правило в брэндмауэр / проще будет просто отключить фаервол)

Атакующий kali - 192.168.1.30/24

Настроенная ВМ Маршрутизатор PdSense - это дистрибутив FreeBSD из которого можно сделать межсетевой экран или маршрутизатор - 192.168.1.2/24 и интерфейс с выходом в интернет NAT (скачать можно здесь:

Ссылка скрыта от гостей

)

P.S обычно используются стандартные IP-адреса роутеров: 192.168.1.1; 192.168.0.1, но на маршрутизаторах разных фирм они могут отличаться.

Можно так же взять одну вм которая будет жертвой и вм для атаки в качестве 2 цели взять ip маршрутизатора при использовании NAT сети.

Порядок действий:

Включаем IP форвардинг на хосте атакующего, чтобы трафик уходил с хоста атакующего. Если не включить жертва потеряет соединение.

echo 1 > /proc/sys/net/ipv4/ip_forward или меняем через любой редактор на 1

arpspoof -i eth0 -t 192.168.1.1 192.168.1.24 (заставляем жертву считать нас маршрутизатором; флагом "-i" задаем сетевой интрфейс с ip которым находимся в одной сети с целями; флагом -t указываем цели)

arpspoof -i eth0 -t 192.168.1.24 192.168.1.1 (заставляем маршрутизатор считать нас жертвой)

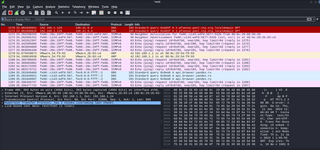

Дальше запускаем любой сниффер wireshark или tcpdump и начинаем прослушивать интерфейс

Например wireshark

Вот мы и получили весь траффик между маршрутизатором и жертвой, при этом попытаемся зайти в наш маршрутизатор на хосте жертвы допустим для настроек а атака уже была успешно проведена, так если посмотреть http запросы можно украсть креды

ВНИМАНИЕ ТАМ ГДЕ ВЫ ОТРАВЛЯЕТЕ ARP НЕ ЗАКРЫВАЙТЕ ОКНА (имеется ввиду где команды arpspoof -i <интерфейс> -t <цель> <цель>)

спасибо все ок

помоги с arpspoof ? возникли проблемы.