H

Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

CyberX88

Green Team

- 05.02.2017

- 133

- 44

Сначала нужен бот нет,для этого нужно заразить компы, то как ты это будешь делать это уже твоя фантазия.Можно сделать так чтобы ботнет перебирал пароли используя ботов? И как это сделать?(в теории)

H

HAIRY

CyberX88

Green Team

- 05.02.2017

- 133

- 44

Если я не ошибаюсь,тут на просторах вроде был скрипт типа контрольная панель ботов, быть может она предусматривает это.Да я это понимаю, просто нужен пример кода или программа, чтобы она использовала компы для брута

mrOkey

Grey Team

- 14.11.2017

- 954

- 922

Я как будто в дом аутистов попал.

Один спрашивает сколько хлеб стоит. Второй отвечает как пройти до булочной

Один спрашивает сколько хлеб стоит. Второй отвечает как пройти до булочной

pr0phet

Well-known member

- 02.04.2018

- 364

- 463

Что ты собрался брутить? MD5? SSH? etc...?Можно сделать так чтобы ботнет перебирал пароли используя ботов? И как это сделать?(в теории)

Последнее редактирование:

mrOkey

Grey Team

- 14.11.2017

- 954

- 922

Итак, господа аутисты! (Хотя аутисты слишком ласково для вас)

Когда-нибудь и вы научитесь думать мозгом. А пока читаем мой комментарий.

Начнём с вопроса для брутфорса чего?

предположим ответ будет таким: "какой-нибудь веб-формы." (да хоть чего)

Веб форма в любом случае отправляет HTTP запрос на сервер методом (вероятнее всего POST) - читаем как устроен интернет, что такое HTTP-глаголы и HTTP-протокол.

Далее, разбираемся какуда форма шлёт запрос. ( задача сука тривиальная, но специально для вас, дорогие скрипт-кидди-аутисты покажу в картинках)

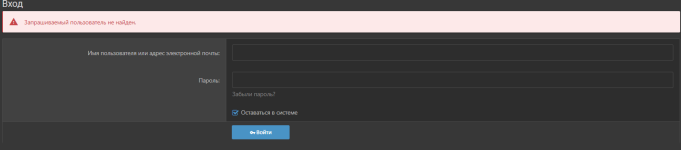

вот форма

вот мы вводим логин\пасс нажимаем F12 входим в панельку. На форме нажимаем войти. Открываем на панельке вкладку Сеть\Network

видим слева реквесты с права содержмое

разумеется нас интересует реквест "login", открываем его.

неожиданно он состоит из хедеров и тела. (ну вы же не знаете как интернет работает)

скидываем в блокнот, хотя лучше ручкой на а4 лист перепишите ( механическая память все дела)

развлекаемся дальше.

вот тело скрипта.

login=123123&password=12312313&remember=1&_xfToken=1524641776%2Cd2433b4e9c1ad46e97390afbdd3ff43a

где тут логин где тут пароль, должно быть понятно даже вам.

но что за remember и _xfToken.

Так вот remember - параметр означающий "запомнить меня". Надеюсь для вас это не такое уж и откровение.

а что за токен... где же его взять

лан объясню

Идём в исходный код сука страницы. нажимае Ctrl+F и, ща будет самое приватное хакерское откровение....

Готовы?

ищем сука "_xfToken".

первый же результат это

<input type="hidden" name="_xfToken" value="1524641776,d2433b4e9c1ad46e97390afbdd3ff43a" />

%2C - это код "," запятой.

следовательно, этот токен генерится каждый раз при обновлении страницы ( или наступления каких либо условий - не суть важна)

и разумеется URL Вход

ах да нужно ещё понимать валидно мы подобрали пароль или нет. Для этого будем искать в ответе на пост запрос фразы типа:

"Некорректный пароль. Пожалуйста, попробуйте снова." или "Запрашиваемый пользователь 'asdasd' не найден."

Вот мы и получили все желаемые параметры для аутентификации.

далее, идём писать код...

алгоритм для брутфорса такой:

отправляем Get запрос на url формы, благодаря чему получаем html-код страницы.

парсим значение токена.

генерируем пост запрос с получеными данными.

отправляем пост запрос

получив ответ проверяем на валидность пока не подойдёт.

если ответ валиден отправляем серваку.

Всё с брутом закончили (кода не будет, любая обезъяна уже способна написать код для этой задачи)

Этот код был для каждого бота в сети.

поговорим о Сервере(админке, головного сервера, сервака владельца ботнета)

Разумно использовать ботнет для распределения задач.

Самое наивное что приходит в голову это для каждого бота давать часть словаря.

допустим в словаре 10 000 паролей

наш ботнет имеет 1 000 компов

10 000 / 1000 = 10 слов участнику сети

отправляем часть словарика каждому боту, ну или просим ботов забрать часть словарика (зависит от реализации ботнета)

и даём команду на брут.

бот-победитель отправляет серверу пароль.

это вот прям самая тупая реализация.

если бы делал я, возможно я бы смотрел в сторону RabbitMQ или другого брокера очередей. ну как-то так.

А теперь сука скажите что тут такого сверхестественного о чём нельзя было дойти мозгом?

ах да, думать надо мозгом, а не жопой. Собственно поэтому я и призираю любые статьи\вопросы о брутфорсе.

принцип один и тот же, меняются протоколы и тд.

С брутом хэшей немного сложнее логика ( пусть будет вам как домашнее задание)

Когда-нибудь и вы научитесь думать мозгом. А пока читаем мой комментарий.

Начнём с вопроса для брутфорса чего?

предположим ответ будет таким: "какой-нибудь веб-формы." (да хоть чего)

Веб форма в любом случае отправляет HTTP запрос на сервер методом (вероятнее всего POST) - читаем как устроен интернет, что такое HTTP-глаголы и HTTP-протокол.

Далее, разбираемся какуда форма шлёт запрос. ( задача сука тривиальная, но специально для вас, дорогие скрипт-кидди-аутисты покажу в картинках)

вот форма

вот мы вводим логин\пасс нажимаем F12 входим в панельку. На форме нажимаем войти. Открываем на панельке вкладку Сеть\Network

видим слева реквесты с права содержмое

разумеется нас интересует реквест "login", открываем его.

неожиданно он состоит из хедеров и тела. (ну вы же не знаете как интернет работает)

скидываем в блокнот, хотя лучше ручкой на а4 лист перепишите ( механическая память все дела)

развлекаемся дальше.

вот тело скрипта.

login=123123&password=12312313&remember=1&_xfToken=1524641776%2Cd2433b4e9c1ad46e97390afbdd3ff43a

где тут логин где тут пароль, должно быть понятно даже вам.

но что за remember и _xfToken.

Так вот remember - параметр означающий "запомнить меня". Надеюсь для вас это не такое уж и откровение.

а что за токен... где же его взять

лан объясню

Идём в исходный код сука страницы. нажимае Ctrl+F и, ща будет самое приватное хакерское откровение....

Готовы?

ищем сука "_xfToken".

первый же результат это

<input type="hidden" name="_xfToken" value="1524641776,d2433b4e9c1ad46e97390afbdd3ff43a" />

%2C - это код "," запятой.

следовательно, этот токен генерится каждый раз при обновлении страницы ( или наступления каких либо условий - не суть важна)

и разумеется URL Вход

ах да нужно ещё понимать валидно мы подобрали пароль или нет. Для этого будем искать в ответе на пост запрос фразы типа:

"Некорректный пароль. Пожалуйста, попробуйте снова." или "Запрашиваемый пользователь 'asdasd' не найден."

Вот мы и получили все желаемые параметры для аутентификации.

далее, идём писать код...

алгоритм для брутфорса такой:

отправляем Get запрос на url формы, благодаря чему получаем html-код страницы.

парсим значение токена.

генерируем пост запрос с получеными данными.

отправляем пост запрос

получив ответ проверяем на валидность пока не подойдёт.

если ответ валиден отправляем серваку.

Всё с брутом закончили (кода не будет, любая обезъяна уже способна написать код для этой задачи)

Этот код был для каждого бота в сети.

поговорим о Сервере(админке, головного сервера, сервака владельца ботнета)

Разумно использовать ботнет для распределения задач.

Самое наивное что приходит в голову это для каждого бота давать часть словаря.

допустим в словаре 10 000 паролей

наш ботнет имеет 1 000 компов

10 000 / 1000 = 10 слов участнику сети

отправляем часть словарика каждому боту, ну или просим ботов забрать часть словарика (зависит от реализации ботнета)

и даём команду на брут.

бот-победитель отправляет серверу пароль.

это вот прям самая тупая реализация.

если бы делал я, возможно я бы смотрел в сторону RabbitMQ или другого брокера очередей. ну как-то так.

А теперь сука скажите что тут такого сверхестественного о чём нельзя было дойти мозгом?

ах да, думать надо мозгом, а не жопой. Собственно поэтому я и призираю любые статьи\вопросы о брутфорсе.

принцип один и тот же, меняются протоколы и тд.

С брутом хэшей немного сложнее логика ( пусть будет вам как домашнее задание)

Вложения

H

HAIRY

Да любые аккаунты, дедики все что потребуется, я понимаю что под это код надо будет самому дописывать, но мне хотябы пример, того как это все расскидывается по ботамЧто ты собрался брутить? MD5? SSH? etc...?

CyberX88

Green Team

- 05.02.2017

- 133

- 44

Отличный ответ,спасибо!Итак, господа аутисты! (Хотя аутисты слишком ласково для вас)

Когда-нибудь и вы научитесь думать мозгом. А пока читаем мой комментарий.

Начнём с вопроса для брутфорса чего?

предположим ответ будет таким: "какой-нибудь веб-формы." (да хоть чего)

Веб форма в любом случае отправляет HTTP запрос на сервер методом (вероятнее всего POST) - читаем как устроен интернет, что такое HTTP-глаголы и HTTP-протокол.

Далее, разбираемся какуда форма шлёт запрос. ( задача сука тривиальная, но специально для вас, дорогие скрипт-кидди-аутисты покажу в картинках)

вот форма

Посмотреть вложение 17917

вот мы вводим логин\пасс нажимаем F12 входим в панельку. На форме нажимаем войти. Открываем на панельке вкладку Сеть\Network

Посмотреть вложение 17918

видим слева реквесты с права содержмое

Посмотреть вложение 17919

разумеется нас интересует реквест "login", открываем его.

Посмотреть вложение 17921

неожиданно он состоит из хедеров и тела. (ну вы же не знаете как интернет работает)

скидываем в блокнот, хотя лучше ручкой на а4 лист перепишите ( механическая память все дела)

развлекаемся дальше.

вот тело скрипта.

login=123123&password=12312313&remember=1&_xfToken=1524641776%2Cd2433b4e9c1ad46e97390afbdd3ff43a

где тут логин где тут пароль, должно быть понятно даже вам.

но что за remember и _xfToken.

Так вот remember - параметр означающий "запомнить меня". Надеюсь для вас это не такое уж и откровение.

а что за токен... где же его взять

лан объясню

Идём в исходный код сука страницы. нажимае Ctrl+F и, ща будет самое приватное хакерское откровение....

Готовы?

ищем сука "_xfToken".

первый же результат это

<input type="hidden" name="_xfToken" value="1524641776,d2433b4e9c1ad46e97390afbdd3ff43a" />

%2C - это код "," запятой.

следовательно, этот токен генерится каждый раз при обновлении страницы ( или наступления каких либо условий - не суть важна)

и разумеется URL Вход

ах да нужно ещё понимать валидно мы подобрали пароль или нет. Для этого будем искать в ответе на пост запрос фразы типа:

"Некорректный пароль. Пожалуйста, попробуйте снова." или "Запрашиваемый пользователь 'asdasd' не найден."

Вот мы и получили все желаемые параметры для аутентификации.

далее, идём писать код...

алгоритм для брутфорса такой:

отправляем Get запрос на url формы, благодаря чему получаем html-код страницы.

парсим значение токена.

генерируем пост запрос с получеными данными.

отправляем пост запрос

получив ответ проверяем на валидность пока не подойдёт.

если ответ валиден отправляем серваку.

Всё с брутом закончили (кода не будет, любая обезъяна уже способна написать код для этой задачи)

Этот код был для каждого бота в сети.

поговорим о Сервере(админке, головного сервера, сервака владельца ботнета)

Разумно использовать ботнет для распределения задач.

Самое наивное что приходит в голову это для каждого бота давать часть словаря.

допустим в словаре 10 000 паролей

наш ботнет имеет 1 000 компов

10 000 / 1000 = 10 слов участнику сети

отправляем часть словарика каждому боту, ну или просим ботов забрать часть словарика (зависит от реализации ботнета)

и даём команду на брут.

бот-победитель отправляет серверу пароль.

это вот прям самая тупая реализация.

если бы делал я, возможно я бы смотрел в сторону RabbitMQ или другого брокера очередей. ну как-то так.

А теперь сука скажите что тут такого сверхестественного о чём нельзя было дойти мозгом?

ах да, думать надо мозгом, а не жопой. Собственно поэтому я и призираю любые статьи\вопросы о брутфорсе.

принцип один и тот же, меняются протоколы и тд.

С брутом хэшей немного сложнее логика ( пусть будет вам как домашнее задание)

Взломай свой первый сервер и прокачай скилл — Начни игру на HackerLab

Похожие темы

- Статья

- Ответы

- 0

- Просмотры

- 2 тыс.

- Статья

- Ответы

- 0

- Просмотры

- 2 тыс.

- Статья

- Ответы

- 0

- Просмотры

- 2 тыс.

- Ответы

- 3

- Просмотры

- 2 тыс.

Поделиться: