Приветствую всех, жителей и гостей форума, в одной из моих предыдущих статей, а именно тут.

В предыдущей статье я показал, как установить и довольно успешно пользоваться замечательным инструментом Deep Exploit, он включает в себя машинное обучение, нейросеть TensorFlow и ну и кучу всего разного, в статье все описано, рекомендую прочесть.

В самом конце, статьи Deep Exploit успешно применял эксплойты на виртуальной машине Metasploitable 2, сессии открывались, отчеты формировались (правда, не совсем, так как ожидалось, но я понял почему...)

Прошло время, нейронная сеть обучалась, и стала очень умной (sarcasm), в общем, на нескольких машинах она успела потренироваться. А мне захотелось посмотреть, как она справится с реальным сервером, в меру обновленным, со следующим списком сервисов:

Только атакуемый сервер будет находиться в одной сети с нейросетью, он мой домашний.

Сервер с Deep Exploit подготовлен, осталось немного (совсем), расположить Metasploit на Black Arch ARM.

Установка:

Обновим и синхронизируем пакеты:

Устанавливаем Postgresql:

Устанавливаем необходимые в дальнейшем компоненты:

Скачиваем Metasploit с Github:

Настройка PostgreSQL:

Сначала необходимо установить нужную локализацию для базы данных.

Раскомментируем строку с нужной нам - en_US.utf8.

Сгенерируем новые локализации:

Конфигурируем базу данных:

Создаем пользователя и базу данных для Metasploit:

Запускаем Metasploit и коннектимся к созданной базе данных:

Metasploit нуждается в команде db_connect при каждом запуске msfconsole. Чтобы избежать этих манипуляций при каждом запуске, просто используйте этот alias в вашем файле автозапуска, например, ~/.bashrc:

Теперь, когда все готово к тестированию нейросети, инициируем запуск RPC Server:

Все работает корректно, можно запустить сканирование Deep Exploit моего сервера базирующегося на Raspbian.

Меняем настройки Deep Exploit в файле config.ini.

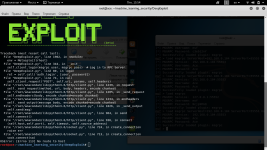

И запускаем сканирование:

К сожалению, (но вообще норм) Deep Exploit ничего не смог сделать с моим сервером, много эксплоитов было перебрано, но безрезультатно.

Переключившись на тестирование другой, по умолчанию уязвимой машины, результаты не заставили себя долго ждать, плюс ко всему я разобрался, как формировать отчет формате HTML.

Для этого необходимо, после завершения сканирования запустить скрипт CreateReport.py, перед этим убедившись в наличии CSV файлов в директории /report Deep Exploit.

И откроем его в браузере:

Используя эти данные, можно легко проэксплуатировать хост, надеюсь, репорт в пояснениях не нуждается.

Итог:

До новых встреч. Специально для Codeby.net.

В предыдущей статье я показал, как установить и довольно успешно пользоваться замечательным инструментом Deep Exploit, он включает в себя машинное обучение, нейросеть TensorFlow и ну и кучу всего разного, в статье все описано, рекомендую прочесть.

В самом конце, статьи Deep Exploit успешно применял эксплойты на виртуальной машине Metasploitable 2, сессии открывались, отчеты формировались (правда, не совсем, так как ожидалось, но я понял почему...)

Прошло время, нейронная сеть обучалась, и стала очень умной (sarcasm), в общем, на нескольких машинах она успела потренироваться. А мне захотелось посмотреть, как она справится с реальным сервером, в меру обновленным, со следующим списком сервисов:

- SSH

- SQL

- Zoneminder

- FTP

- VNC

- Apache

Только атакуемый сервер будет находиться в одной сети с нейросетью, он мой домашний.

Сервер с Deep Exploit подготовлен, осталось немного (совсем), расположить Metasploit на Black Arch ARM.

Установка:

Обновим и синхронизируем пакеты:

Код:

pacman –SyyuУстанавливаем Postgresql:

Код:

pacman -S postgresqlУстанавливаем необходимые в дальнейшем компоненты:

- wget

- git gcc

- patch

- curl

- zlib

- readline

- autoconf

- automake

- diffutils

- make

- libtool

- bison

- subversion

- gnupg

- python

- python2-pysqlite-legacy

- gtk2

- pygtk

- libpcap j

- dk7-openjdk

Код:

curl -L https://get.rvm.io | bash -s stableСкачиваем Metasploit с Github:

Код:

git clone https://github.com/rapid7/metasploit-framework.git

cd Metasploit-framework

Код:

bundle installНастройка PostgreSQL:

Сначала необходимо установить нужную локализацию для базы данных.

Код:

nano /etc/locale.genРаскомментируем строку с нужной нам - en_US.utf8.

Сгенерируем новые локализации:

Код:

locale-genКонфигурируем базу данных:

Код:

chown -R postgres:postgres /var/lib/postgres/

su postgresinitdb –locale en_US.UTF-8 -D ‘/var/lib/postgres/data’exit

systemctl start postgresql

systemctl enable postgresqlСоздаем пользователя и базу данных для Metasploit:

Код:

su postgres

createuser msf -P -S -R -D

createdb -O msf msfЗапускаем Metasploit и коннектимся к созданной базе данных:

Код:

db_connect msf@msf

db_rebuild_cache

db_statusMetasploit нуждается в команде db_connect при каждом запуске msfconsole. Чтобы избежать этих манипуляций при каждом запуске, просто используйте этот alias в вашем файле автозапуска, например, ~/.bashrc:

- alias msfconsole="msfconsole --quiet -x \"db_connect ${USER}@msf\""

Теперь, когда все готово к тестированию нейросети, инициируем запуск RPC Server:

Код:

load msgrpc ServerHost=192.168.0.104 ServerPort=55553 User=test Pass=test1234Все работает корректно, можно запустить сканирование Deep Exploit моего сервера базирующегося на Raspbian.

Меняем настройки Deep Exploit в файле config.ini.

Код:

nano config.iniИ запускаем сканирование:

Код:

python DeepExploit.py -t 192.168.0.100 -m trainК сожалению, (но вообще норм) Deep Exploit ничего не смог сделать с моим сервером, много эксплоитов было перебрано, но безрезультатно.

Переключившись на тестирование другой, по умолчанию уязвимой машины, результаты не заставили себя долго ждать, плюс ко всему я разобрался, как формировать отчет формате HTML.

Для этого необходимо, после завершения сканирования запустить скрипт CreateReport.py, перед этим убедившись в наличии CSV файлов в директории /report Deep Exploit.

Код:

python CreateReport.pyИ откроем его в браузере:

Используя эти данные, можно легко проэксплуатировать хост, надеюсь, репорт в пояснениях не нуждается.

Итог:

- Arch Linux – занимательно и познавательно. На все дополнительные вопросы вы найдете ответы в Arch Wiki.

- Эксплойты находящиеся в базе Metasploit не сработали на реальном сервере, это конечно зависит от хозяина, но все же.

- Deep Exploit совершает меньше ошибок подбирая модули непосредственно под ОС, а не как в начале, учимся.

- Репорты реально крутые.

- Deep Exploit облегчил прохождение CTF, но это не метод))

До новых встреч. Специально для Codeby.net.