Добрый день,Уважаемые Друзья и Форумчане.

Рассмотрим сегодня несколько полезных новинок из OSINT.

При этом,подобрал пример,какой неплохой может быть защита у тестируемого ресурса.

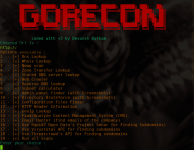

Первый инструмент,о котором хочу рассказать-это Gorecon.

Создал его Devansh Batham из Индии.

Инструмент предназначен для максимально возможного сбора информации о цели.

Задействует несколько утилит со сканером Nmap.

Пока это ещё только Beta-версия, но уже достаточно работоспособная.

Функции update нет, так что,если кого это смущает,могут дождаться более доработанного релиза.

Установка:

Код:

# git clone https://github.com/devanshbatham/Gorecon.git

# cd Gorecon/

# chmod +x gorecon.go

# go get "github.com/devanshbatham/gorecon"

# go get "github.com/fatih/color"

# go get "github.com/likexian/whois-go"

# go get "github.com/gocolly/colly"

# go run gorecon.go --url example.com -команда запускаДостоинством и одновременно недостатком,является то,что некоторые опции запрашивают API-ключи.

С ними инструмент выкладывается на все свои данные,но и без ключей собирает большой объём необходимых данных.

Если ресурс не защищён,то Gorecon беспощадно выдирает горы данных,угоняет http-заголовки и cookies сессии.

И в общем-то, здесь претензий к нему, как к достойному инструменту нет. Переключения опций чёткие, без сбоев.

Не лишён он набора и Bruteforce админ-панели,конфигурационных файлов и директорий.

Работает Gorecon очень быстро,даже когда используется полностью автоматическая опция.

В последней, при тестировании предлагается выключить опции Bruteforce.

Если бы я вам демонстрировал бы работу инструмента на обычной тестируемой цели,то вы бы могли видеть привычную картину с информацией.

Но стало интереснее уравнять шансы и осложнить работу.

Вам тоже будут встречаться ресурсы, которые отлично защищены и даже на стадии разведки,они вам мало чего расскажут о себе.

Итак,погнали.Тестируемый ресурс ведёт финансовую он-лайн деятельность и позаботился о своей защите.

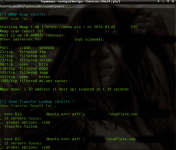

В самом начале тестирования можно видеть,что мы упираемся в абузоустойчивые сервера и всё говорит об использовании Cloudflare.

Интересную информацию показала и опция с использованием Nmap.

Т.е. видны обычные порты,которые открыты для взаимодействия с внешним миром.

Обратите внимание,что ничего лишнего открыто не торчит,ни одной службы.

А всё,что видно для осуществления каких-то рабочих процессов,фильтруется.

При этом ,минимум информации,остальные функции ответов на сканирование, Cloudflare берёт честно на себя.

И первое,что можно понять-это что за таким комплексом защиты работает сервер Windows, который может управляться удалённо через порт 3389

Bruteforce не дал никаких результатов,правда нашёл одну неприметную директорию.

Также Gorecon рассчитал очень быстро сеть и показал результат.

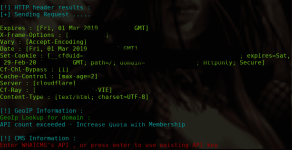

Http-заголовки были перехвачены,но они оказались совсем не теми,которые ожидались.

В таких случаях задача осложнена поиском реального IP ресурса и дальнейшим непростым анализом с поиском обхода защитных мер.

Что самое смешное,при попытке вычислить адрес по истории,мне удачно подсунули адрес от Google вида 192.х.х.х

Такое никогда ранее не встречал,но это действительно оказалось гугловской страницей при обращении к данному адресу.

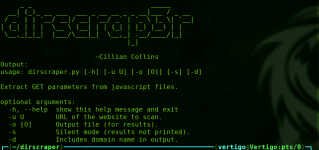

На помощь в поиске директорий я призвал не менее интересный инструмент Dirscraper.

Его написал Cillian-Collins.

Он также входит в число интересных новинок.

И особенность его в том,что обращаясь к домену,он находит теги скриптов на сайте и анализирует исходный код файлов javascript.

При этом находит субдомены,исходные точки,что позволяет найти скрытые каталоги в домене или поддомене.

Установка:

Код:

У кого-то будет работать и с python3

# git clone https://github.com/Cillian-Collins/dirscraper.git

# cd dirscraper

# chmod +x dirscraper.py

# pip2 install -r requirements.txt

# python2 dirscraper.py --help -запуск с выводом опций.Кстати,жаловались на ресурс,что удаляют там отрицательно-правдивые отзывы.))

Хорошо,оставим в покое сайт,у которого действительно защита, заслуживающая внимания.

В заключении ещё по Gorecon хочется добавить,что вы можете добавлять данные на свой вкус для Bruteforce в следующие файлы:

paths.txt - для директорий

read.txt - для поиска админок

conf.txt - для поиска конфигурационных файлов

А на этом у меня всё,благодарю за внимание и до новых встреч.