Приветствую, форумчане!

Просматривая форум, я не раз натыкался на вопросы про "БУТЕРБРОД" VPN -> TOR -> VPN и ни кто из обитателей не мог дать полного ответа. Эта небольшая статья думаю поможет страждущим маскировки, удовлетворить свои потребности и почувствовать себя в "защищённости". "Почему я использую кавычки?" - спросите вы. Да потому, что в данном примере будет использоваться стандартная конфигурация OS Kali Linux в связке с Whonix-Gateway. А как известно, нет более надёжной системы, чем система, настроенная своими руками с нуля. И в конце статьи мы в этом убедимся! И так приступим!

Нам потребуются:

Нам потребуются:

- Образ VirtualBox Kali Linux

- Образ VirtualBox Whonix (CLI или Xfce по вашему усмотрению)

- VirtualBox

- namespaced-openvpn

- Любой рабочий конфиг openvpn (я приведу пример на основе бесплатного VPN сервиса)

Ссылка скрыта от гостей

Скачиваем образ Whonix с официального сайта:

Ссылка скрыта от гостей

Для себя лично, я выбрал дистрибутив CLI, т.к. в конкретно этом примере я не буду использовать Whonix-Worksation.Для особых параноиков не забываем сверять хэш суммы скачанных образов:

Bash:

cd /каталог_с_вашим_образом_Kali/kali-linux-2022.1-virtualbox-amd64.ova

sha256sum kali-linux-2022.1-virtualbox-amd64.ova > kali_sum.txtМожете проделать то же самое с образом WHONIX.

Следующий этап - установка VirtualBox.

Признаюсь честно. Каждый раз, когда я ставил VirtualBox на Kali, я сталкивался с такой проблемой при запуске виртуальной машины:

Каждый раз приходилось гуглить методы исправления, ни чего не получалось, а потом вроде всё чудесным образом оживало, а что помогло как обычно не известно, ибо было использована масса различных вариантов.

Память у меня у же не та, но вот вроде так должно заработать:

Bash:

sudo apt-get update && sudo apt-get install virtualbox-source virtualbox && sudo apt dist-upgrade -y && sudo rebootИ так. Импортируем скачанные образы в наш Virtualbox и переходим к певоначальной настроке Whonix.

Как советуют разработчики системы, а так же многие ресурсы, сперва необходимо настроить Whonix-Gateway.

Думаю можно даже не запускать команду whonixchek, а сразу набрать в консоли следующе:

Bash:

sudo apt-get-update-plus upgrade && sudo shutdown nowИ вот мы подошли к самому интересному!

Теперь нам нужно завернуть весь наш TOR трафик через туннель openvpn. Этот метод и используемое ПО я подсмотрел в курсе "Paranoid I" от Codeby. Сам я долго возился и гуглил на эту тему, но что-то ни чего толкового не находил. Статья не является рекламой курса, потому как в школе сейчас я его не вижу, а о судьбе курса знает наверное только The Codeby. Но так или иначе я не могу об этом не упомянуть. Всё-таки создатель постарался, а я использую часть контента в этой статье.

Плюсом данного способа является то, что при случайном отключении первого VPN полностью пропадает связь с "внешним миром" на наших виртуальных машинах.

Метод основан на пространстве имён Linux (Linux namespaces) и умные люди постаралиcь облегчить нам жизнь (ну примерно как я вот сейчас стараюсь для вас, а на часах вот уже 1:49) и реализоваги это на Python.

Отсюда давайте по пунктам, чтобы не запутаться:

- Идем на GitHub и качаем скрипт по ссылке namespaced-openvpn, распаковываем и переходим в папку со скриптом, где лежит readme'шечка с описанием.

- А хда. VPN....

НаСсылка скрыта от гостейкачам конфиги для openvpn. Возьмем Францию и Канаду.

- И так.

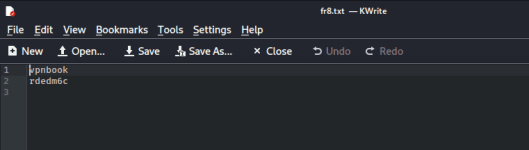

Кладем конфиг для франции в распакованную папку namespased-openvpn. Чтобы себя сильно не мучить вводом логина и пароля, берем конфиг tcp80, изменяем строку auth-user-pass в конфиге на auth-user-pass fr8.txt и создадим в этой же папке файл fr8.txtЗапускаем консоль, переходим в каталог с namespaced-openvpn и вводим команду из Readme:

Bash:sudo ./namespaced-openvpn --config vpnbook-fr8-tcp80.ovpn - Для удобства, делим пополам окно терминала (РПКМ -> "Split Terminal Vertically" ), либо открываем новую вкладку и в ней пишем:

[/CODE]Bash:[CODE=bash] └─$ sudo ip netns exec protected sudo -iu $USER #Убедимся, что у нас реально всё "завернулось". └─$ curl ifconfig.me # Запрос вернёт вам ваш внешний IP #Запускаем virtualbox └─$ virtualbox - Как только virtualbox запустился, стартуем гостевую машину с Kali. и переходим на сайт

Ссылка скрыта от гостей

Отлично! Мы во Франции. Теперь осталось совсем чуть-чуть. Начинаем настройку для работы с Whonix-Gateway. - Настроки были взяты из Whonix-Workstation, поэтому если вы будете использовать именно его, то этот шаг можно пропустить.

Начинаем с настройки файла interfaces

и приводим его в вид, как на скрине:Код:nano /etc/network/interfaces

Затем изменяем файл resolv.conf

Bash:nano /etc/resolv.conf - #после редактирования запрещаем изменение в этом файле

+i /etc/resolv.conf - Теперь выключаем виртуальную машину с Kali и настраиваем сетевой интерфейс в VirtualBox:

Теперь, если мы запустим Whonix-Gateway, а потом Kali (именно в таком порядке), то последняя будет ходить через сеть TOR.

Проверяем:Ссылка скрыта от гостейСсылка скрыта от гостей - Всё - Финишная прямая! Весь наш трафик сначала идет через vpn, а потом уже через Whonix-Gateway. Осталось отредактировать второй конфиг аналогично предыдущему, закинуть оба файла на виртуальную машину с Kali и запустить openvpn.

Мы находимся в Канаде!!!! НО! Как видно на скрине, IP у нас канадский и имеются утечки DNS (можно посмотреть на сайте

Ссылка скрыта от гостей

), но это уже совсем другая история и выходит за рамки этой статьи.Вот и статейка подходит к концу. Что-то я засиделся. Время 4 утра. Основная цель достигнута и можно вздохнуть спокойно. Скорость? Ну так.... В принципе для серфа хватит.

Всем успехов и качественного анона в сети!

P.S. - Для самых ленивых я набросал пару bash скриптов для смены конфигурации файлов interfaces и resolv.conf и плюсом изменение timezone по IP. Не знаю, достойны ли эти скрипты лежать на гитхабе, но зато так у себя не потеряю:

whonix-nat_switch timezone_sync

Вложения

Последнее редактирование: