Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Аудит безопасности

Статья Новая методика моделирования угроз безопасности информации

Май 30

- 6 152

- 3

Всем привет! Сегодня хотел бы рассмотреть новую методику моделирования угроз безопасности информации (далее – Методика), которую выпустил ФСТЭК 9 апреля 2020 года (сразу хочу отметить, что пока это только проект и скорее всего, будут вноситься изменения и доработки). Она станет обязательной для ГИС и МИС, для коммерческих организаций с ПДн она не обязательна, т.е. носит рекомендательный характер.

Итак, начнем с того, что применение новой методики не ограничивается только ИСПДн, теперь её можно использовать для определения угроз в объектах КИИ, ГИС, МИС, ИСПДн. Также появилась возможность проектирования и разработки отраслевых, ведомственных, корпоративных методик угроз безопасности, правда порядка разработки и согласования пока нет. Единственное требование у регулятора – это чтобы они не противоречили положениям Методики. При моделировании угроз безопасности нужно будет применять угрозы из БДУ ФСТЭК, а также пользоваться базовыми и типовыми моделями угроз безопасности информации...

Итак, начнем с того, что применение новой методики не ограничивается только ИСПДн, теперь её можно использовать для определения угроз в объектах КИИ, ГИС, МИС, ИСПДн. Также появилась возможность проектирования и разработки отраслевых, ведомственных, корпоративных методик угроз безопасности, правда порядка разработки и согласования пока нет. Единственное требование у регулятора – это чтобы они не противоречили положениям Методики. При моделировании угроз безопасности нужно будет применять угрозы из БДУ ФСТЭК, а также пользоваться базовыми и типовыми моделями угроз безопасности информации...

Статья Fake AP на Raspberry Pi (Часть 1)

Май 21

- 10 479

- 22

Здравствуй, дорогой читатель!

Предисловие:

В этой статье постараюсь подробно и одновременно кратко описать процесс создания фейковой WiFi-точки для сбора данных на Raspberry Pi. Буду использовать Raspberry Pi 3B+, но процесс создания не будет отличаться на других версиях одноплатника. Также можно использовать любой другой ПК с Linux на базе Debian.

Возможно, у тебя уже появился вопрос: "Зачем вообще эта статья, если можно скачать утилиту для FakeAP и не заморачиваться?". Ответ простой: функционал и понимание того, как работают подобные устройства. В самодельной версии функционала будет намного больше и ты, также, будешь знать, как все это дело работает и настраивается. Также можно будет потренироваться в тестировании этой AP на защищенность, при этом легально. А уязвимости будут. Много уязвимостей, которые дадут тебе боевой опыт.

В ИБ, программировании я новичок и это моя первая статья на форуме, будут ошибки, неточности или пробелы в подаче информации, поэтому адекватная...

Предисловие:

В этой статье постараюсь подробно и одновременно кратко описать процесс создания фейковой WiFi-точки для сбора данных на Raspberry Pi. Буду использовать Raspberry Pi 3B+, но процесс создания не будет отличаться на других версиях одноплатника. Также можно использовать любой другой ПК с Linux на базе Debian.

Возможно, у тебя уже появился вопрос: "Зачем вообще эта статья, если можно скачать утилиту для FakeAP и не заморачиваться?". Ответ простой: функционал и понимание того, как работают подобные устройства. В самодельной версии функционала будет намного больше и ты, также, будешь знать, как все это дело работает и настраивается. Также можно будет потренироваться в тестировании этой AP на защищенность, при этом легально. А уязвимости будут. Много уязвимостей, которые дадут тебе боевой опыт.

В ИБ, программировании я новичок и это моя первая статья на форуме, будут ошибки, неточности или пробелы в подаче информации, поэтому адекватная...

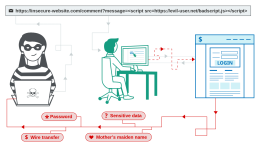

Статья Предотвращение межсайтового скриптинга (XSS)

Май 20

- 6 290

- 1

Это не оригинальная статья, а всего лишь перевод. Оригинал вотСсылка скрыта от гостей

Межсайтовый скриптинг является одной из наиболее распространенных и популярных веб-атак.

Он позволяет злоумышленнику вводить код в веб-приложения на стороне клиента, которые затем просматриваются жертвами.

Последствия и воздействие могут варьироваться в зависимости от типа атаки и контекста, в котором она была запущена.

XSS можно классифицировать как:

- Self-XSS / Reflected XSS / Non-persistent XSS / Type-II XSS

- Persistent XSS / Stored XSS / Type-I XSS

- DOM based XSS

Self-XSS

Предположим, что у нас есть следующий PHP-код - PHP просто для примеры:

PHP:

<?php

$id = $_GET['id'];

// ... пропусукаем ненмого кода :-)

// простой пример Simple XSS :

// $_GET['id'] остался незаполненным

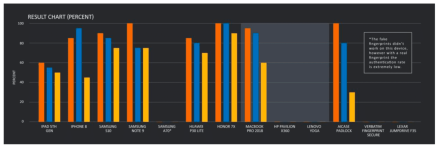

// и...Статья "Фальшивые отпечатки пальцев". Обход сканеров с 3Д-печатью

Май 17

- 3 596

- 0

Статья является переводом. Оригинал находится вотСсылка скрыта от гостей

В новых исследованиях, использовали технологию 3D-печати для байпаса сканеров отпечатков пальцев, и тестировали все это на мобильных устройствах Apple, Samsung и Microsoft.

Новые исследования показали, что можно использовать технологию 3D-печати для создания "поддельных отпечатков пальцев", которые могут байпасить большинство сканеров отпечатков пальцев на популярных устройствах. Но создание такой атаки все еще остается дорогостоящим и трудоемким делом.

Исследователи из Cisco Talos, создали различные модели угроз, использующие технологию 3D-печати, а затем протестировали их на

Ссылка скрыта от гостей

(в том числе iPhone 8 и Samsung S10), на ноутбуках (в том числе Samsung Note 9, Lenovo Yoga и HP Pavilion X360) и на смарт-устройствах...Статья Побеждаем MODX - льём шеллы со всех сторон

Фев 14

- 4 675

- 4

Всем привет!

Сегодня я решил поделиться с вами своими личными исследованиями по внедрению шеллов в CMS MODX.

Эта CMS не такая популярная и распространённая как Wordpress или Joomla. Просто она не такая дружелюбная к пользователю, и «любая домохозяйка» не сможет быстро разобраться как делать сайт, так как здесь свой специфичный подход, основанный на применении чанков. сниппетов и плагинов.

Тем не менее на мо́дэкс написано порядка 3-4% сайтов, что в итоге выливается в довольно приличное количество. Сама CMS больше защищена в сравнении с более популярными системами, и под неё практически нет никакой информации по взлому.

Всё что удалось найти в сети - это старое упоминание команды, которая сейчас не работает, так как всё уже изменилось. Попробуйте например набрать «modx залить шелл» или что-то похожее, и убедитесь сами.

Приступим – заходим на официальный сайт

Сегодня я решил поделиться с вами своими личными исследованиями по внедрению шеллов в CMS MODX.

Эта CMS не такая популярная и распространённая как Wordpress или Joomla. Просто она не такая дружелюбная к пользователю, и «любая домохозяйка» не сможет быстро разобраться как делать сайт, так как здесь свой специфичный подход, основанный на применении чанков. сниппетов и плагинов.

Тем не менее на мо́дэкс написано порядка 3-4% сайтов, что в итоге выливается в довольно приличное количество. Сама CMS больше защищена в сравнении с более популярными системами, и под неё практически нет никакой информации по взлому.

Всё что удалось найти в сети - это старое упоминание команды, которая сейчас не работает, так как всё уже изменилось. Попробуйте например набрать «modx залить шелл» или что-то похожее, и убедитесь сами.

Приступим – заходим на официальный сайт

Ссылка скрыта от гостей

и скачиваем...Статья Как обнаружить присутствие вредоносного кода в файле, если антивирус молчит

Янв 19

- 12 669

- 19

В статье описаны начальные методы и техники выявления вредоносного кода в файлах, и в каких условиях стоит обследовать малварь.

Первым делом что нам предстоит сделать, во избежание заражения инфраструктуры малварью это:

Инструментарий, с помощью которого будет производиться снятие слепка оперативной памяти лучше всего запускать с внешнего носителя, во избежания оставить лишнее следы на жестком диске (данные с жесткого диска необходимо сохранить в неизменном виде).

Важно помнить следующие:

Первым делом что нам предстоит сделать, во избежание заражения инфраструктуры малварью это:

- Изолировать потенциально зараженный ПК от других сетей

- Сделать дамп оперативной памяти

- Снять образ диска

Инструментарий, с помощью которого будет производиться снятие слепка оперативной памяти лучше всего запускать с внешнего носителя, во избежания оставить лишнее следы на жестком диске (данные с жесткого диска необходимо сохранить в неизменном виде).

Важно помнить следующие:

- В случае заражения ПК вирусом шифровальщиком есть шанс что при потере сетевого соединения, малварь начнет шифровать все данные на ПК, Вам необходимо предварительно оценить важность и критичность информации расположенной на зараженном ПК.

- Чтобы малварь не успела...

Статья Пентест Вычислительного Центра (HPC), Атака на захват 710 GH/s мощностей

Янв 13

- 13 128

- 19

Executive Summary

Исполняя обязанности инженера службы поддержки вычислительного центра (ВЦ), мною были выявлены потенциальные угрозы информационной безопасности объекта. Опасения подкреплялись недавней попыткой физического проникновения на территорию центра элементами этнической преступности и угоном автотранспорта.

Для того, чтобы подтвердить или опровергнуть гипотезу о наличии критических уязвимостей, я, будучи экспертом по сетевой безопасности, принял решение провести тестирование на проникновение. Все мероприятия проводились таким образом, чтобы имитировать целенаправленную атаку (APT) злоумышленника на вычислительный центр с целью:

Исполняя обязанности инженера службы поддержки вычислительного центра (ВЦ), мною были выявлены потенциальные угрозы информационной безопасности объекта. Опасения подкреплялись недавней попыткой физического проникновения на территорию центра элементами этнической преступности и угоном автотранспорта.

Для того, чтобы подтвердить или опровергнуть гипотезу о наличии критических уязвимостей, я, будучи экспертом по сетевой безопасности, принял решение провести тестирование на проникновение. Все мероприятия проводились таким образом, чтобы имитировать целенаправленную атаку (APT) злоумышленника на вычислительный центр с целью:

- Определить, может ли злоумышленник пробить защиту и проникнуть в сеть ВЦ.

- Определить степень угрозы при нарушении безопасности для:

- Вычислительных мощностей центра;

- Внутренней инфраструктуры и доступности информационных систем.

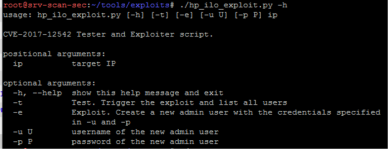

Статья Получаем доступ к HP iLo

Дек 15

- 19 289

- 39

Всем доброго дня. Проводя аудит, я зачастую нахожу на внешнем периметре (чаще конечно на внутреннем, но поверьте, на внешнем бывают нередко) открытый интерфейс удаленного администрирования серверов HP ILo. В данном обзоре хотел поведать Вам о двух уязвимостях в данном сервисе.

Первая (CVE-2017-12542):

Три месяца назад в паблике опубликовали убийственный

- Качаем сплойт по ссылке выше

- Выставляем права на запуск : chmod 777 hp_ilo_exploit.py

- Смотрим хелп (его любезно автор написал для самых маленьких )

)

- Запускаем:

- Вуаля – заходим браузером и наслаждаемся правами админа:

Вторая (CVE-2013-4805):

Уязвимость называется IPMI Cipher Suite Zero...

Первая (CVE-2017-12542):

Три месяца назад в паблике опубликовали убийственный

Ссылка скрыта от гостей

, позволяющий без авторизации добавить нового пользователя с правами админа. Уязвимы версии HPE iLo 4 ниже 2.53. Реализация атаки настолько проста, что справится ребенок - Качаем сплойт по ссылке выше

- Выставляем права на запуск : chmod 777 hp_ilo_exploit.py

- Смотрим хелп (его любезно автор написал для самых маленьких

- Запускаем:

- Вуаля – заходим браузером и наслаждаемся правами админа:

Вторая (CVE-2013-4805):

Уязвимость называется IPMI Cipher Suite Zero...

Статья BruteForce, как недооцененный вид атаки (Account TakeOver)

Дек 03

- 15 844

- 22

Всем Салам. Решил поднять тему BruteForce атак, хотя многие, с пеной во рту, очень часто кричат, что это никогда не прокатывает, зачем об этом писать, ужасный вид атаки и т.д.

Но не буду сейчас кому-то пытаться доказывать, что bruteforce имеет место быть, что это очень эффективный вид атаки. Главное научиться, где и как её правильно применять. Не буду философствовать, сразу перейдем к делу.

Данная статья не обучение тому, как правильно брутфорсить. Я буду здесь описывать примеры, с которыми лично сам сталкивался во время пентеста и багбаунти.

Раньше не уделял особого внимания BruteForce атакам. И вот в начале этой осени во время пентеста я столкнулся с формой регистрации/авторизации пользователей по номеру телефона. И как уже можно догадаться, суть такой авторизации: пользователь вводит номер телефона и ему SMS-кой приходит код подтверждения. Длина кода может быть разной, чаще всего от 4 до 6 цифр. И как вы уже поняли, мы можем перебрать этот самый код из смс, чем он короче, тем...

Но не буду сейчас кому-то пытаться доказывать, что bruteforce имеет место быть, что это очень эффективный вид атаки. Главное научиться, где и как её правильно применять. Не буду философствовать, сразу перейдем к делу.

Данная статья не обучение тому, как правильно брутфорсить. Я буду здесь описывать примеры, с которыми лично сам сталкивался во время пентеста и багбаунти.

Раньше не уделял особого внимания BruteForce атакам. И вот в начале этой осени во время пентеста я столкнулся с формой регистрации/авторизации пользователей по номеру телефона. И как уже можно догадаться, суть такой авторизации: пользователь вводит номер телефона и ему SMS-кой приходит код подтверждения. Длина кода может быть разной, чаще всего от 4 до 6 цифр. И как вы уже поняли, мы можем перебрать этот самый код из смс, чем он короче, тем...