Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Аудит безопасности

BruteX: программа для автоматического брутфорса всех служб

Ноя 24

- 16 813

- 4

BruteX — это скрипт, автоматизирующий работу других программ (смотрите зависимости). И этот скрипт является прекрасным примером, для чего нужно изучать программирование шелл скриптов и как можно автоматизировать процесс анализа одной или многих целей. Как может проходить типичный анализ целевого сайта? Сканируем NMap'ом открытые порты и определяем запущенные на целевом сервере службы. После этого, например, начинаем брутфорсить FTP, SSH и другие службы с помощью Hydra и т. д. Нам нужно анализировать результаты работы предыдущих команд, вводить новые команды и т. д. Одновременно мы можем работать с одним сайтом. BruteX делает то же самое, но автоматически — сам сканирует, сам запускает брутфорсинг. Возможно массовое сканирование (с помощью brutex-massscan).

Т.е. BruteX проиозводит автоматический брутфорсинг всех служб, включая:

Т.е. BruteX проиозводит автоматический брутфорсинг всех служб, включая:

- Открытые порты

- DNS домены

- Веб-файлы

- Веб-директории

- Имена пользователей

- Пароли

Статья Misconfiguration в сервисах разработки

Окт 21

- 5 325

- 0

Час добрый, господа. По мотивам моего прошлогоднего доклада на ZeroNight сделаю статейку, того, о чем говорил я тогда...

Довелось мне как то, в один из прекрасных вечеров, проверить на уязвимость кучу сервисов связанных с разработкой и в этой статье я поделюсь находками, о которых, уже рассказывал на конференции в том году.

Misconfiguration - класс уязвимостей связанных с неправильной настройкой того или иного сервиса. Хотя на самом деле не всё оказалось мисконфигами.

Ну хватит лить воду, приступим...

Ссылка на презу:

Jira & Confluence

Описание: Эти два продукта от компании Atlassian широко используются разработчиками.

Jira - Мощнейший таск-трекер, где ставятся задачи, отслеживается процесс их выполнения, и еще куча плюшек...

Довелось мне как то, в один из прекрасных вечеров, проверить на уязвимость кучу сервисов связанных с разработкой и в этой статье я поделюсь находками, о которых, уже рассказывал на конференции в том году.

Misconfiguration - класс уязвимостей связанных с неправильной настройкой того или иного сервиса. Хотя на самом деле не всё оказалось мисконфигами.

Ну хватит лить воду, приступим...

Ссылка на презу:

Ссылка скрыта от гостей

Jira & Confluence

Описание: Эти два продукта от компании Atlassian широко используются разработчиками.

Jira - Мощнейший таск-трекер, где ставятся задачи, отслеживается процесс их выполнения, и еще куча плюшек...

Статья Слепая SQL инъекция

Окт 06

- 6 962

- 1

Оригинал:

Продолжайте только если уже познакомились с основами SQL инъекций. Если нет, сначала прочитайте эти посты:

Что нам уже известно

Если вы просмотрели три приведённых выше руководства, значит, понимаете, что из себя...

Ссылка скрыта от гостей

Продолжайте только если уже познакомились с основами SQL инъекций. Если нет, сначала прочитайте эти посты:

- SQL-инъекции: простое объяснение для начинающих

-

Ссылка скрыта от гостей

- Автоматические SQL инъекции с помощью SQLMap (Kali Linux)

- Как запустить sqlmap на Windows

Что нам уже известно

Если вы просмотрели три приведённых выше руководства, значит, понимаете, что из себя...

Статья Получаем рутовый веб-шелл

Июн 30

- 9 137

- 2

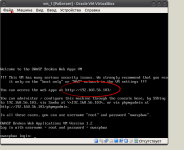

Представьте, что у нас есть веб-шелл на сайте, но другого доступа к серверу, кроме как через веб, мы не имеем. При этом мы хотим повысить свои привилегии до root. Ниже я расскажу, как это можно сделать.

Для экспериментов я выбрал уязвимую виртуальную машину

И так, устанавливаем OWASPbwa, запускаем, дожидаемся загрузки и смотрим ip-адрес, к которому мы подключимся через браузер. Логиниться в ОС не нужно.

Для...

Для экспериментов я выбрал уязвимую виртуальную машину

Ссылка скрыта от гостей

. На ней установлена Ubuntu с ядром 2.6.32-25-generic-pae, имеющим уязвимость

Ссылка скрыта от гостей

. Проэксплуатировав данную уязвимость, мы сможем повысить свои привилегии в системе до root. На гитхабе и exploit-db я нашел несколько подходящих эксплоитов, но успешно скомпилировался и сработал только один.И так, устанавливаем OWASPbwa, запускаем, дожидаемся загрузки и смотрим ip-адрес, к которому мы подключимся через браузер. Логиниться в ОС не нужно.

Для...

Статья X10 - Стандарт автоматизации офиса и способы его аудита

Июн 14

- 10 888

- 6

Всем здравия, господа! Сегодня я расскажу про x10. “X10 — международный открытый промышленный стандарт, применяемый для связи электронных устройств в системах домашней автоматизации. Стандарт X10 определяет методы и протокол передачи сигналов управления электронными модулями, к которым подключены бытовые приборы, с использованием обычной электропроводки или беспроводных каналов.” - вики. Наверняка, многие видели видео “Хакеры - такому в школе не научат”. Там показывалось, как несколькими нажатиями на свой смартфон, герой видео выключает свет в целом офисном здании. Естественно, когда я увидел это, я подумал, как так? Хочу также! Но увидев огромное количество опровержений этого видео и прочитав несколько статей, рассказывающих, что это невозможно, я “слегка” подзабил, а точнее, вообще забыл про это. Но недавно услышал про протокол автоматизации электроники в офисе - X10. И углубился в эту тему…

И понял, что это именно то, что было показано в том видео. Изначально я считал, что...

И понял, что это именно то, что было показано в том видео. Изначально я считал, что...

Статья Cisco RV130W 1.0.3.44 Remote Stack Overflow - удалённое переполнение стака и выполнение команд на роутере

Июн 09

- 3 314

- 1

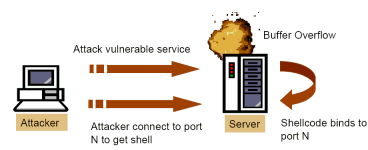

Доброго времени суток, форумчане. Сегодня мы разберём свежий эксплойт для переполнения буфера Cisco rv130w версии 1.0.3.44.

Кто не знает что такое переполнение буфера:

переполнение буфера - явление, возникающее, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера, и как правило, что записывается за пределами буфера называется - shellcode.

Что такое шеллкод:

шелл-код - код запуска оболочки, это двоичный исполняемый код, который обычно передаёт управление командному процессору, например '/bin/sh'

Важно знать: один стек равен 4 байтам.

Как выглядит переполнение буфера:

А вот тут показывается, как выглядит удалённое переполнение буфера:

Стоит упомянуть, что чем меньше шеллкод, тем лучше, так как, если шеллкод больше буфера, то шеллкод не отработает. Например буфер=64 байта, а шеллкод=128 байт - это не правильно. Правильно будет вот так: буфер=64 байта, а...

Кто не знает что такое переполнение буфера:

переполнение буфера - явление, возникающее, когда компьютерная программа записывает данные за пределами выделенного в памяти буфера, и как правило, что записывается за пределами буфера называется - shellcode.

Что такое шеллкод:

шелл-код - код запуска оболочки, это двоичный исполняемый код, который обычно передаёт управление командному процессору, например '/bin/sh'

Важно знать: один стек равен 4 байтам.

Как выглядит переполнение буфера:

А вот тут показывается, как выглядит удалённое переполнение буфера:

Стоит упомянуть, что чем меньше шеллкод, тем лучше, так как, если шеллкод больше буфера, то шеллкод не отработает. Например буфер=64 байта, а шеллкод=128 байт - это не правильно. Правильно будет вот так: буфер=64 байта, а...

Статья FLARE-VM - настройка рабочего окружения для реверс-инжиниринга и анализа вредоносных программ

Май 31

- 11 141

- 10

FLARE - расшифровывается как FireEye Labs Advanced Reverse Engineering. Это сборка инструментов которые устанавливаются на установленную ВМ -Windows 7. Для анализа малвари.

FLARE VM является первым в своем роде дистрибутивом для анализа и анализа вредоносных программ на платформе Windows. С момента своего

FLARE VM является первым в своем роде дистрибутивом для анализа и анализа вредоносных программ на платформе Windows. С момента своего

Ссылка скрыта от гостей

года FLARE VM постоянно пользуется доверием и используется многими реверс-инженерами, аналитиками вредоносных программ и исследователями безопасности в качестве среды перехода для анализа вредоносных программ. Как и постоянно развивающаяся отрасль безопасности, FLARE VM претерпела множество серьезных изменений, чтобы лучше удовлетворять потребности наших пользователей. FLARE VM теперь имеет новый процесс установки, обновления и удаления, который является долгожданной функцией, запрошенной нашими пользователями. FLARE VM также включает в себя множество новых...John the Ripper 1.9.0-jumbo-1 предпосылки к Tutorial JTR (2019г.)

Май 23

- 5 887

- 10

В мае 2019г. произошло еще не одно знаменательное событие в области ИБ: выход в свет обновлённого Профессионального инструмента взломщика паролей под либеральной лицензией - John the Ripper 1.9.0-jumbo-1. Предыдущая версия легендарного ПО John the Ripper 1.8.0-jumbo-1 выходила в декабре 2014г.

В GNU/Kali/Parrot этот инструмент не обновлялся с 2015г. по заморозь 2018г. Осенью 2018г. я делал запрос на форумы обоих ОС: "почему профессиональный крэкерский инструмент не обновляется (так как "половину функций" работали некорректно в старых сборках)"? Спустя пару недель, JTR одновременно обновили в обоих ОС, да это был успех, но я не рекомендую пользоваться Джоном в этих ОС по следующим причинам:это просто пи....; ранее сборка была компилирована лишь под одно ядро CPU; часть подинструментов JTR растеряна (с помощью которых извлекался хэш из нужного формата для взлома), а некоторые подинструменты и функции JTR все еще имеют баги, например...

В GNU/Kali/Parrot этот инструмент не обновлялся с 2015г. по заморозь 2018г. Осенью 2018г. я делал запрос на форумы обоих ОС: "почему профессиональный крэкерский инструмент не обновляется (так как "половину функций" работали некорректно в старых сборках)"? Спустя пару недель, JTR одновременно обновили в обоих ОС, да это был успех, но я не рекомендую пользоваться Джоном в этих ОС по следующим причинам:

Категории блога

Команда онлайн

-

LuxkerrCodeby Team

Пользователи онлайн

Всего: 1 028 (пользователей: 14, гостей: 1 014)