Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форензика и OSINT

"Форензика"-от латинского «foren»,«речь перед форумом»,выступление перед судом, судебные дебаты. В русский язык пришло из английского. Сам термин «forensics» это сокращенная форма от «forensic science», дословно «судебная наука», то есть наука об исследовании доказательств – криминалистика. Криминалистика которая изучает компьютерные доказательства, по английски будет «computer forensics». В России слово форензика имеет одно значение - компьютерная криминалистика.

Статья Восстановление системного реестра Windows

Ноя 08

- 6 746

- 2

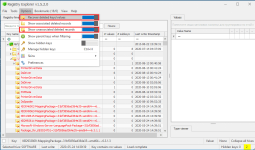

При расследовании компьютерных инцидентов, время от времени, возникает необходимость восстановления удаленных записей из файлов системного реестра. И тут возникает два варианта развития событий:

Кроме указанной выше утилиты, для восстановления удаленных записей из существующих файлов системного реестра, можно использовать Python-скрипт...

- Необходимо восстановить записи из существующих файлов системного реестра (т.е. записи системного реестра текущей операционной системы);

- Необходимо восстановить записи системного реестра из предыдущей операционной системы.

Ссылка скрыта от гостей

), которая в удобном графическом интерфейсе отображает удаленные записи (утилита в автоматическом режиме восстанавливает удаленные записи, при открытии необходимого файла системного реестра):Кроме указанной выше утилиты, для восстановления удаленных записей из существующих файлов системного реестра, можно использовать Python-скрипт...

Soft Snoop Project инструмент разведки на основе открытых данных (OSINT world)

Ноя 07

- 32 956

- 56

Snoop Project один из самых перспективных OSINT-инструментов по поиску никнеймов.

Snoop — это исследовательская работа (собственная база данных/закрытые багбаунти)

в области поиска и обработки публичных данных в сети интернет.

По части специализированного поиска Snoop способен конкурировать с традиционными поисковыми системами.

Сравнение индексаций БД-никнеймов подобных инструментов:

Платформы:

| Платформа | Поддержка |

|---|---|

| GNU/Linux | |

| Windows 7/10 (32/64) | |

| Android (Termux) | |

| macOS | |

| IOS | |

| WSL |

Статья Nmap для начинающих: Методы сканирования и использование скриптов для анализа сети

Окт 20

- 14 998

- 11

Осваиваем Nmap: Базовые принципы сетевого сканирования без лишних кнопок

Hello friend, прежде всего тебе стоит забыть о такой "ерунде", как графический интерфейс. Его не будет даже в этой статье, привыкай, друг. В этом руководстве по Nmap ты научишься сканировать сети на доступном языке.Зачем нужен Nmap: Поиск уязвимостей и анализ инфраструктуры

Для чего вообще это нужно? Сканирование сети с помощью Nmap прежде всего необходимо для выявления потенциальных уязвимостей сервера, на котором расположен сайт. Мы можем найти открытые порты, определить программное обеспечение, которое стоит за этими портами, а также получить почти полную информацию об аппаратной части. Зная это, мы можем попробовать найти эксплойт или CVE, с помощью которых провести дальнейший анализ безопасности. В общем, Nmap — крайне полезная штука...Обзор PPEE, Инструмент для детального изучения файлов

Окт 15

- 6 971

- 0

Привет всем!

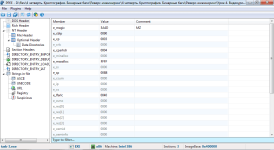

Решил я тут сделать краткий обзор инструмента

Начнём с теории, а дальше исследуем 1 exe файл. Все параметры PE файла я описывать не буду. Только часто используемые. Они будут выделены жёлтым цветом. Их можно посмотреть перейдя ссылкам в конце обзора.

Описание с сайта разработчика

Puppy - это легкий, но мощный инструмент для статического исследования интересующих нас файлов. Также предоставляются два сопутствующих плагина.

FileInfo - чтобы запросить файл в известных хранилищах вредоносных программ и взять в один клик техническую информацию о файле, такую как его размер, энтропия, атрибуты, хэши, информация о версии и так далее...

Решил я тут сделать краткий обзор инструмента

Ссылка скрыта от гостей

(Puppy). Этот инструмент предназначен для детального исследования файлов. В конце статьи будут полезные ссылки Начнём с теории, а дальше исследуем 1 exe файл. Все параметры PE файла я описывать не буду. Только часто используемые. Они будут выделены жёлтым цветом. Их можно посмотреть перейдя ссылкам в конце обзора.

Описание с сайта разработчика

Puppy - это легкий, но мощный инструмент для статического исследования интересующих нас файлов. Также предоставляются два сопутствующих плагина.

FileInfo - чтобы запросить файл в известных хранилищах вредоносных программ и взять в один клик техническую информацию о файле, такую как его размер, энтропия, атрибуты, хэши, информация о версии и так далее...

Статья Keychain в iOS - что внутри?

Окт 06

- 6 540

- 1

Связка ключей Apple (англ: Keychain) — функция (другими словами — технология), с помощью которой, в одном месте операционных системах macOS и iOS, в защищённом виде, сохраняются личные данные пользователя (логины и пароли).

Советую к прочтению теории "

Рассмотрим что же мы можем получить из связки ключей Keychain

Примером будет: Hardware model: D321AP, OS version: 13.3.1 предварительно я осуществил jail как ранее описывалось в iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit (unc0ver)

далее мне было удобно (и так как был этот инструмент в руках) получить файл связки ключей в формате "*.xml"

Загрузив полученный образ и связку ключей я увидел всего ничего вот этим...

Советую к прочтению теории "

Ссылка скрыта от гостей

"Рассмотрим что же мы можем получить из связки ключей Keychain

Примером будет: Hardware model: D321AP, OS version: 13.3.1 предварительно я осуществил jail как ранее описывалось в iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit (unc0ver)

далее мне было удобно (и так как был этот инструмент в руках) получить файл связки ключей в формате "*.xml"

Загрузив полученный образ и связку ключей я увидел всего ничего вот этим...

Статья Резервная копия телефонов LG (LG Bridge) и извлечения данных из резервной копии

Авг 17

- 6 035

- 3

Предложенный вариант демонстрирует что может хранится в резервной копии коротая сделана ПО вендора телефона. Если у Вас нет доступа к телефону, и вы не знаете, как его получить, то этот метод вам не подойдет. В любом случае советую проверять полученные данные дополнительно. Для работы нам понадобится питон, если он у вас уже установлен переходите к пункту №3.

- Первое что нам понадобится это установить питон, рекомендую скачать с

Ссылка скрыта от гостей

- Устанавливаем питон:

- Даблклик по скачанному файлу

- Отмечаем чекбокс отмеченный на картинке, прежде чем нажимать “install now” обязательно проверить что бы все совпадало с

- Могу порекомендовать проверить обновления питон:

Код:

python -m pip install -- upgrade pip - Перезагрузка

- Следующим шагом ставим библиотеку...

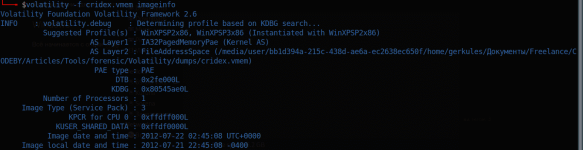

Статья Как Игорь Volatility framework изучал и сетевой дамп смотрел

Авг 15

- 13 422

- 6

Утро. Звенит будильник. Некоторые делают зарядку, завтракают, одеваются и идут на работу. После работы идут домой. День Игоря прошёл также. За исключением одного, во время беседы с неестественным в той компании коллегой, речь зашла о дампах памяти. Имя того служащего — Николай. В той беседе решено было вечерком встретиться у Игоря дома и обсудить форензику. Главная тема их беседы - The Volatility Framework. Николай и Игорь договорились о плане для их беседы:

Некоторые опции не получилось использовать, так как дамп памяти самой новой системы был сделан с Windows 2003...

- Изучаем дамп памяти Windows

- Переходим к Linux

- Немножко сетевой форензики

Некоторые опции не получилось использовать, так как дамп памяти самой новой системы был сделан с Windows 2003...

Elcomsoft iOS Forensic Toolkit Агент-экстрактор - извлечение данных без джейлбрейка

Авг 15

- 6 964

- 1

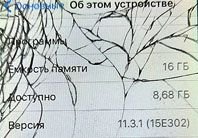

Задача востребована - получение данных (документы, переписки - дело обычное - нужно ВСЁ) с iPhone OS version: 11.3.1

К нам в руки попала такая модель Model A1533 Версия iOS 11.3.1 к ней не применим checkra1n

Нам нужно:

К нам в руки попала такая модель Model A1533 Версия iOS 11.3.1 к ней не применим checkra1n

Нам нужно:

- Читаем статью "

Ссылка скрыта от гостей"

- Читаем статью как руководство пользователя "

Ссылка скрыта от гостей"

- В данном случаем нам нужен Elcomsoft iOS Forensic Toolkit

Агент-экстрактор совместим со следующими комбинациями устройств и версий iOS:

- iPhone 6s до iPhone X, iPad 5 и 6, iPad Pro 1 и 2 поколений: iOS/iPadOS 11.0 — 13.3

- iPhone Xr, Xs, Xs Max, iPad Mini 5, iPad Air 3, iPad Pro 3, iPod Touch 7: iOS/iPadOS...

Статья iOS 13.5.1 jailbreak получение данных Elcomsoft iOS Forensic Toolkit (checkra1n)

Авг 15

- 7 992

- 0

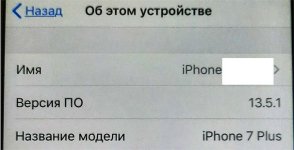

Поставленная задача довольно востребована - получение данных (документы, переписки - дело обычное - нужно ВСЁ) с iPhone OS version: 13.5.1

Способ с iPhone OS version: 13.5 "unc0ver" iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit

Для решения такой задачи вот с такой прелестью:

Нам нужно:

Способ с iPhone OS version: 13.5 "unc0ver" iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit

Для решения такой задачи вот с такой прелестью:

Нам нужно:

- Читаем статью iOS Device Acquisition with checkra1n Jailbreak

Ссылка скрыта от гостей

- Скачиваем "checkra1n" - читаем

Ссылка скрыта от гостей(с данной моделью телефона мы потерпим неудачу)

- Скачиваем

Ссылка скрыта от гостейдля 64-х битного...

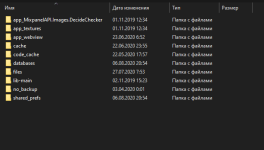

Статья Поиск авторизации аккаунтов в приложении Instagram

Июн 24

- 7 648

- 8

Всем привет)

Попалась мне в руки папка с данными приложения Instagram (com.instagram.android) с ОС Android и логин пользователя который использовал это приложения но информация о нем есть в двух файлах :

Первым делом сразу отправился смотреть информацию в файлах БД:

Первым делом сразу отправился смотреть информацию в файлах БД:

Попалась мне в руки папка с данными приложения Instagram (com.instagram.android) с ОС Android и логин пользователя который использовал это приложения но информация о нем есть в двух файлах :

- com.instagram.android/app_webview/Default/IndexedDB/https_i.instagram.com_0.indexeddb.leveldb/000003.log;

- com.instagram.android/app_browser_proc_webview/Default/IndexedDB/https_www.instagram.com_0.indexeddb.leveldb/000003.log.

- com.instagram.android\databases\direct.db;

- com.instagram.android\databases\fileregistry.db;

- com.instagram.android\databases\transactions.db...