Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форензика и OSINT

"Форензика"-от латинского «foren»,«речь перед форумом»,выступление перед судом, судебные дебаты. В русский язык пришло из английского. Сам термин «forensics» это сокращенная форма от «forensic science», дословно «судебная наука», то есть наука об исследовании доказательств – криминалистика. Криминалистика которая изучает компьютерные доказательства, по английски будет «computer forensics». В России слово форензика имеет одно значение - компьютерная криминалистика.

Статья Фаззинг веб-приложений: полное практическое руководство с лучшими инструментами 2025

Июн 23

- 21 043

- 8

Представьте: вы только что нашли критическую SQL-инъекцию на сайте крупной компании через Bug Bounty программу. Награда? $5000. Метод обнаружения? Всего 3 минуты фаззинга с правильным инструментом.

В этом руководстве я покажу реальные техники фаззинга, которые использую в пентестах уже 8 лет. Вы узнаете про лучшие инструменты (Burp Suite, OWASP ZAP, ffuf), увидите практические примеры эксплуатации и получите готовые payloads для поиска уязвимостей.

В этом руководстве я покажу реальные техники фаззинга, которые использую в пентестах уже 8 лет. Вы узнаете про лучшие инструменты (Burp Suite, OWASP ZAP, ffuf), увидите практические примеры эксплуатации и получите готовые payloads для поиска уязвимостей.

Содержание

Статья iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit (unc0ver)

Июн 03

- 11 331

- 6

Поставленная задача довольно востребована - получение данных (документы, переписки - дело обычное - нужно ВСЁ) с iPhone OS version: 13.5

Нам нужно:

Для решения такой задачи вот с такой прелестью:Большинству своих знаний в области iOS я обязан Владимиру Каталову и блогу их компанииСсылка скрыта от гостей(это не реклама, это факт, что elcomsoft лидер гонки с apple).

Нам нужно:

- Читаем статью Full File System and Keychain Acquisition with unc0ver jailbreak: iOS 13.1 to 13.5

Ссылка скрыта от гостей

- Регистрируем аккаунт разработчика

Ссылка скрыта от гостей

- Скачиваем...

Статья OSINT и корпоративная безопасность: Глубокое исследование кейса Mindgeek

Июн 01

- 7 914

- 3

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

В этой статье мы рассмотрим корпоративную структуру компании Mindgeek - лидера в области доставки контента, SEO, рекламы, хостинга и общих технологических инноваций. Они работают по всему миру, а принадлежащие им сайты создают сотни миллионов посещений в день и имеют большую пропускную способность, чем Twitter, Amazon или Facebook. Может быть, вы не знаете эту компанию, но я уверен, что они знают вас.

Если вы пропустили предыдущую часть, то можете ознакомиться с ней ниже

Offensive OSINT часть 4 - сбор разведывательных данных по важнейшим объектам инфраструктуры в Юго-Восточной Азии

Эта статья должна была стать презентацией на конференции ICS в Сингапуре, однако, благодаря коронавирусу это будет виртуальное мероприятие

Примечание

MindGeek работает в сфере развлечений для взрослых...

Статья OSINT для Защиты: Раскрываем Угрозы Критической Инфраструктуры

Июн 01

- 7 011

- 4

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

Это вторая часть моего расследования критической инфраструктуры по всему миру. Эта статья должна была стать презентацией на конференции ICS в Сингапуре, однако, благодаря коронавирусу это будет виртуальное мероприятие. Я не заинтересован в участии, и я остался с хорошим материалом, поэтому решил сделать об этом краткий пост в блоге.

Вы все еще можете прочитать мое первое исследование ICS "Intelligence Gathering on U.S. Critical Infrastructure" на сайте конференции.

Ссылка скрыта от гостей

Если вы пропустили последний эпизод о том, как искать дезинформацию в социальных сетях, вы можете найти ее здесь

[URL...

Статья Offensive OSINT: Обнаружение дезинформационных кампаний на Wykop.pl – Польская Социальная Сеть под микроскопом

Май 31

- 5 185

- 0

Привет, комьюнити Codeby!

В этой части мы погрузимся в мир OSINT и рассмотрим реальную кампанию по дезинформации в одной из крупнейших польских социальных сетей – wykop.pl. Для тех, кто не знаком, Wykop очень похож на Reddit, но без сабреддитов, зато с тегами и микроблогом. Я покажу вам, как собирать информацию о пользователях, их "голосах" (положительных/отрицательных) и, конечно же, о самом контенте. Все будет максимально понятно, с диаграммами и графиками связей, чтобы вы могли визуализировать процесс.

Для новичков, только начинающих свое знакомство с OSINT, полезным стартом может стать изучение практических аспектов и доступных бесплатных ресурсов. Ознакомьтесь с подробным руководством «Как обучиться OSINT “для себя”: практический старт и бесплатные ресурсы» на нашем форуме.

Если вы пропустили прошлую статью, где мы деобфусцировали код и...

В этой части мы погрузимся в мир OSINT и рассмотрим реальную кампанию по дезинформации в одной из крупнейших польских социальных сетей – wykop.pl. Для тех, кто не знаком, Wykop очень похож на Reddit, но без сабреддитов, зато с тегами и микроблогом. Я покажу вам, как собирать информацию о пользователях, их "голосах" (положительных/отрицательных) и, конечно же, о самом контенте. Все будет максимально понятно, с диаграммами и графиками связей, чтобы вы могли визуализировать процесс.

Для новичков, только начинающих свое знакомство с OSINT, полезным стартом может стать изучение практических аспектов и доступных бесплатных ресурсов. Ознакомьтесь с подробным руководством «Как обучиться OSINT “для себя”: практический старт и бесплатные ресурсы» на нашем форуме.

Если вы пропустили прошлую статью, где мы деобфусцировали код и...

Статья Где хранятся IP адреса в Android

Апр 18

- 8 092

- 3

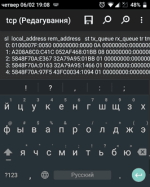

Доброго времени суток, в данной статье я опишу, где хранятся IP адреса, которые получало устройство на android. Так же этот способ будет наглядным при демонстрации какие порты задействуются при подключении.

Данный способ будет работать при соблюдении некоторых условий:

В нем будет таблица вида:

Где, local address – IP адрес устройства. Более полное описание этой таблицы...

Данный способ будет работать при соблюдении некоторых условий:

- Телефон не перезагружался. При перезагрузке файл очищается, но если у вас есть возможность сделать физический дамп памяти телефона возможно поднять версии этого файла и получить адреса за бОльшее время.

- Информация в файле сохраняется некоторое время, т.е. все IP адреса за все время вы не получите, но за пару часов шанс есть.

\proc\net\tcp. Этот файл доступен без root до версии Android Q и открывается как обычный текстовый файл.В нем будет таблица вида:

Где, local address – IP адрес устройства. Более полное описание этой таблицы...

Статья macOS Catalina 10.15.1 один из способов получения копии данных для дальнейшего изучения

Апр 17

- 7 144

- 10

Бывают случаи когда нет возможности извлечь SSD, HDD из устройств macOS, то нужно распаивать экран или сложность разборки, а информацию получить для дальнейшей обработки нужно. Способы с загрузкой разных дистрибутивов особенно Linux для команды DD не дают результат или получаем образ системы который не может распознать: FTK, X-Ways, belkasoft, а программные продукты UFS Explorer, R-Studio так же результатов не дают, хотя тут я немного преувеличил так как программа DMDE (DM Disk Editor and Data Recovery Software) с такого не понятного образа восстанавливает файлы (жаль что без имён) но она всё таки даёт рабочие файлы.

Второй шаг

в операционной системе может быть включено шифрование "FileVault", в системе которая попала мне в руки все учетные записи были защищены паролем, но в самой системе не был включен FileVault.

Сброс пароля в Catalina 10.15.1 прошел очень просто:

Второй шаг

в операционной системе может быть включено шифрование "FileVault", в системе которая попала мне в руки все учетные записи были защищены паролем, но в самой системе не был включен FileVault.

Сброс пароля в Catalina 10.15.1 прошел очень просто:

Включите Mac и после того, как раздастся звук включения, зажмите на клавиатуре клавиши CMD+R.

Под значком...

Статья Снятие резервной копии (backup) с телефонов HUAWEI

Ноя 22

- 7 497

- 1

Этот вариант подходит людям, у которых нет более продвинутых вариантов снять и разобрать резервную копию. Если у Вас нет доступа к телефону, и вы не знаете, как его получить, то этот метод вам не подойдет. В любом случае советую проверять полученные данные дополнительно. Для работы нам понадобится питон, если он у вас уже установлен переходите к пункту №3.

- Первое что нам понадобится это установить питон, рекомендую скачать с

Ссылка скрыта от гостей

- Устанавливаем питон:

- Даблклик по скачанному файлу

- Отмечаем чекбокс отмеченный на картинке, прежде чем нажимать “install now” обязательно проверить что бы все совпадало с

- Могу порекомендовать проверить обновления питон:

python -m pip install -- upgrade pip - Перезагрузка

- Следующим шагом ставим библиотеку virtualenv

pip install virtualenvи pycryptodomepip install pycryptodome - Ставим...

Статья Инструмент Identifier для OSINT анализа страниц VK

Ноя 13

- 12 575

- 9

Приветствую всех обитателей данного форума! Сегодня я поведаю вам о таком инструменте как "Identifier", он нужен для анализа странички в соц.сети ВК.

Что делает этот инструмент? Создает отчет где: записываются данные друзей человека, кол-во мужчин/женщин у человека в друзьях, его предположительный пол (определяется на основе соотношения мужчин/женщин в друзьях у человека), предполагаемый возраст (определяется по среднему значению возраста друзей человека), предполагаемые города, где проживает человек (определяется по 3-ем самым часто встречающимся городам у друзей), возможные увлечения человека (определяется по 3-ем самым часто встречающимся тематикам групп, на которые подписан человек)

*Код инструмента прикреплен внизу

Приступим к установке. Для работы инструмента вам понадобится

Что делает этот инструмент? Создает отчет где: записываются данные друзей человека, кол-во мужчин/женщин у человека в друзьях, его предположительный пол (определяется на основе соотношения мужчин/женщин в друзьях у человека), предполагаемый возраст (определяется по среднему значению возраста друзей человека), предполагаемые города, где проживает человек (определяется по 3-ем самым часто встречающимся городам у друзей), возможные увлечения человека (определяется по 3-ем самым часто встречающимся тематикам групп, на которые подписан человек)

*Код инструмента прикреплен внизу

Приступим к установке. Для работы инструмента вам понадобится

Ссылка скрыта от гостей

, установить библиотеку requests python -m pip install requests, токен вконтакте, получить его можно...