-

🚨 Ещё можно успеть на курс «OSINT: технология боевой разведки» от Академии Кодебай

🔍 Изучите методы разведки с использованием открытых источников (OSINT) для проведения успешных атак.

🛠️ Освойте ключевые инструменты, такие как Maltego, TheHarvester и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальную разведку.

🧠 Развивайте навыки, которые помогут вам стать экспертом в области информационной безопасности.Запись открыта до 23 мая Подробнее о курсе ...

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья ESP8266 Deauther как бороться с ним.

Янв 03

- 6 802

- 7

Всем привет!

Решил поискать способ как бороться с недоброжелателями которые глушат ваш wifi.

И ответ есть!

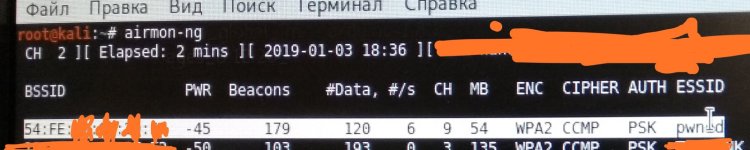

Есть плата NodeMCU основана на чипе esp8266 (версии могут отличаться) на которую заливается прошивка

deauther при помощи которой esp8266 посылает пакеты деантутификации

соответственно устройства которые приняли данный пакет отключаются от точки доступа.

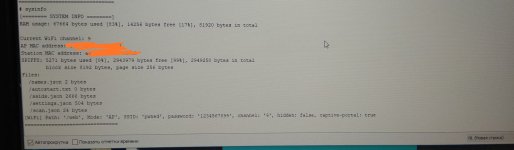

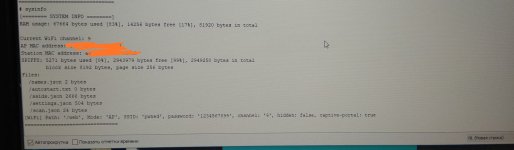

Как же мы будем бороться с этим устройством? Взглянув на характеристики самой платы понимаем

что она очень слабая (речь пойдет о esp8266mod) оперативной памяти 81920 байта из которой

~79% занято самой прошивкой , а при подключённом устройстве ~83%

, а при подключённом устройстве ~83%

.

.

Если одно подключённое устройство занимает так много оперативной памяти, можно вывести его из строя устроив атаку на фейковые подключения.

В проведении такой атаки нам поможет инструмент в kali linux mdk3.

Перед началом...

Решил поискать способ как бороться с недоброжелателями которые глушат ваш wifi.

И ответ есть!

Есть плата NodeMCU основана на чипе esp8266 (версии могут отличаться) на которую заливается прошивка

deauther при помощи которой esp8266 посылает пакеты деантутификации

соответственно устройства которые приняли данный пакет отключаются от точки доступа.

Как же мы будем бороться с этим устройством? Взглянув на характеристики самой платы понимаем

что она очень слабая (речь пойдет о esp8266mod) оперативной памяти 81920 байта из которой

~79% занято самой прошивкой

, а при подключённом устройстве ~83%

, а при подключённом устройстве ~83%

.

.Если одно подключённое устройство занимает так много оперативной памяти, можно вывести его из строя устроив атаку на фейковые подключения.

В проведении такой атаки нам поможет инструмент в kali linux mdk3.

Перед началом...

Soft Shellver-не только шпаргалка по reverse-shell

Дек 31

- 3 751

- 0

Добрый день,Уважаемые Форумчане и Друзья.

Пока куранты не у всех ещё пробили, решил запилить лёгкий обзорчик.

Представляю вам интересный и полезный инструмент Shellver.

Создал его 0xR0 для шпаргалки по написанию различных видов reverse-shell.

Но инструмент не только помогает и даёт богатое представление о таких опасных файлах и объектах.

Он ещё их генерирует,какие угодно вам и предназначен для самой настоящей атаки с запуском прослушивателя.

Порт для прослушки вы указываете сами,как и IP-атакующей машины.

Тестировал его на Parrot ,установленной на VBox.

Инструмент вычисляет соединения и определяет IP-адреса и затем спрашивает,на котором из них будем ждать reverse-shell.

И требуется в конце указать язык,на котором желаете использовать сгенерированный shell-скрипт.

Самые главные условия:запуск от root и английский язык в системе.

С первым подскажу как быть и отработать от простого юзера,а со вторым всё сложнее.

Переименование Рабочего стола в Desktop скорее всего не поможет.

Из...

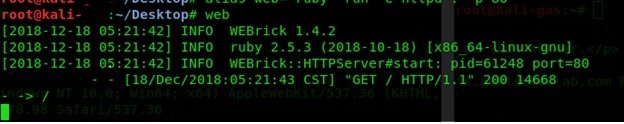

Пока куранты не у всех ещё пробили, решил запилить лёгкий обзорчик.

Представляю вам интересный и полезный инструмент Shellver.

Создал его 0xR0 для шпаргалки по написанию различных видов reverse-shell.

Но инструмент не только помогает и даёт богатое представление о таких опасных файлах и объектах.

Он ещё их генерирует,какие угодно вам и предназначен для самой настоящей атаки с запуском прослушивателя.

Порт для прослушки вы указываете сами,как и IP-атакующей машины.

Тестировал его на Parrot ,установленной на VBox.

Инструмент вычисляет соединения и определяет IP-адреса и затем спрашивает,на котором из них будем ждать reverse-shell.

И требуется в конце указать язык,на котором желаете использовать сгенерированный shell-скрипт.

Самые главные условия:запуск от root и английский язык в системе.

С первым подскажу как быть и отработать от простого юзера,а со вторым всё сложнее.

Переименование Рабочего стола в Desktop скорее всего не поможет.

Из...

Статья Пишем простой спамер web form. Часть 1

Дек 29

- 10 688

- 3

Привет codeby.net!С наступающим новым годом и рождеством.

Суть данной статьи показать еще один вектор атаки которая не сложна в реализации но достаточно эффективная при правильном использовании. Постараюсь максимально простыми словами описать как самому написать спамер web form.

Бывает случаи когда нужно подпортить бизнес в интернете. Ситуации когда такое может случиться бывают разные. Речь пойдет о сайтах такого рода как интернет магазины или сервисы по бронированию чего либо, суть которых обработка заказов через свой сайт. Одним из вектором атаки может стать спам. Суть которого заключалась сделать так чтобы стало невыносимо обрабатывать заказы. В свою очередь это приведет к ухудшению работы сервиса так как скорость ответа реальным клиентам упадет, а когда они начнут бороться со спамом и усложнять форму это приведет к потери реальных клиентов.

В данной статье рассмотрим простой пример без усложнений в виде капчи, подтверждение по телефону и т.д. Я хочу...

Статья Знакомимся с LimeSDR Mini

Дек 27

- 13 623

- 0

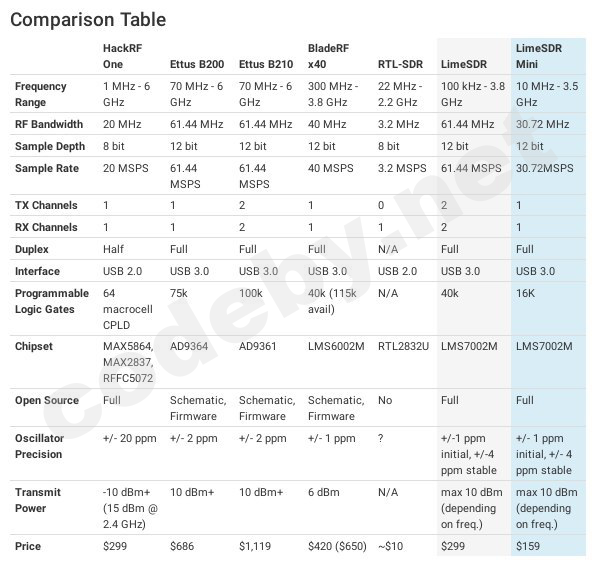

Привет мир. Хочу обратить ваш взор на сей интересный

Но это всё цифры, нам же интересно увидеть качество работы на практике.

Первый взгляд

LimeSDR Mini по размерам сопоставима с rtl-sdr или даже с обычной флешкой. На оффициальном сайте можно докупить добротный акриловый корпус за 50$ (алюминиевые, к сожалению, доступны только по предзаказу). Это очень удобно, что бы носить с собой...

Ссылка скрыта от гостей

. Тема SDR начинает набирать обороты, и LimeSDR Mini как раз приходится для этого кстати. За 160$ разработчики предлагают full-duplex SDR (возможность приёма и передачи одновременно) со спектром частот 10 MHz - 3.5 GHz, максимальной шириной канала в 30 мегагерц и такой же частотой дискретизации, и всё это на 12-битном АЦП limemicro - LMS7002M (к примеру BladeRF x40 базируется на LMS6002M). Это просто шикарные характеристики за такую цену и лучшее соотношение по цене-качеству.Но это всё цифры, нам же интересно увидеть качество работы на практике.

Первый взгляд

LimeSDR Mini по размерам сопоставима с rtl-sdr или даже с обычной флешкой. На оффициальном сайте можно докупить добротный акриловый корпус за 50$ (алюминиевые, к сожалению, доступны только по предзаказу). Это очень удобно, что бы носить с собой...

Статья [Post Exploitation] - Проброс портов без доступа к роутеру или чем опасен UPnP IGD

Дек 26

- 10 922

- 5

Введение

Здравствуйте жители и гости CodeBy! Хочу сделать маленький обзор одной утилиты для работы с UPnP IGD и продемонстрировать как злоумышленник может использовать этот протокол в своих целях (точнее один из возможных сценариев). Полагаю как вы уже знаете UPnP (Universal Plug and Play) - это набор сетевых протоколов упрощающих настройку сетевых устройств в локальной сети. Одним из них и является IGD (Internet Gateway Device Protocol) - протокол для динамического проброса портов в сетях NAT. Наверное вы подумали что проблема затрагивает только IPv4. Но нет, не смотря на то что в IP шестой версии нету "преобразования сетевых адресов" и каждое устройство в сети получает публичный адрес, во второй версии стандарта UPnP IGD для него нашлось решение -...

Конкурс Все также про XXE. Развиваемся вместе. Часть третья.

Дек 19

- 3 556

- 6

И снова здравствуйте, уважаемые жители мегаполиса. В прошлый раз мы остановились на том, что я вплотную подобрался к тому, чтобы начать читать интересующие меня логи, но вернемся немного назад. Как же я все-таки нашел то, что привело к компрометации этого сервера. Конечно же, RCE получить я не смог, все-таки для этого нужно, чтобы запущенное приложение работало под Java версии <1.7. У меня же версия была явно выше, в частности 1.8. Все дело в том, что в новых версиях Java был отключен сетевой протокол Gopher, с помощью которого можно было реализовать в том числе и RCE. Как, не знаете о таком? На тот момент я тоже не знал о нем. Но если есть желание и стремление окунуться в него с головой, то вперед навстречу знаниям

Ссылка скрыта от гостей

Хотя можете себя не утруждать, он уже настолько непопулярен, что вряд ли вы когда-то о нем еще услышите, ну а если вдруг услышите, то напишите мне на абонентский ящик с темой...Конкурс Troika dumper - бесплатные проезды

Дек 18

- 152 030

- 42

Статья для участия в конкурсе Конкурс 2018 года - авторская статья по любой тематике нашего форума!

Моя первая статья на форуме, так что не съедайте меня. Пишу для конкурса, заодно и поведую вам реально интересное.

Введение:

Вы все знаете карту Тройка:

Она устроена довольно просто. Её начинкой является чип Mifare Plus, именно его уязвимость эксплуатирует данная прошрамм, также карта хранит все данные в себе.

Поняв это, мы можем предположить то, что эту карту можно вскрыть и пополнить себе баланс. К сожалению, если пополнить себе баланс, то это заметят и карту заблокируют. По этому лучший вариант, это сделать дамп памяти карты и пользоваться им.

Ближе к делу:

Так вот, в далёком 2016 один хороший человек разобрался с этой карточкой и написал приложение о котором я расскажу.

Приложение называется...

Моя первая статья на форуме, так что не съедайте меня. Пишу для конкурса, заодно и поведую вам реально интересное.

Введение:

Вы все знаете карту Тройка:

Она устроена довольно просто. Её начинкой является чип Mifare Plus, именно его уязвимость эксплуатирует данная прошрамм, также карта хранит все данные в себе.

Поняв это, мы можем предположить то, что эту карту можно вскрыть и пополнить себе баланс. К сожалению, если пополнить себе баланс, то это заметят и карту заблокируют. По этому лучший вариант, это сделать дамп памяти карты и пользоваться им.

Ближе к делу:

Так вот, в далёком 2016 один хороший человек разобрался с этой карточкой и написал приложение о котором я расскажу.

Приложение называется...

Статья Как я провел свою первую external entity attack или XXE уязвимость. История вторая.

Дек 17

- 2 876

- 2

Как я провел свою первую external entity attack или XXE уязвимость.

Часть первая.

Как сейчас помню, была середина июля. Это был очередной проект, который начался пару недель назад. Было уже проделано много различных сканирований и попыток проникнуть внутрь периметра, но пока это сделать не удавалось.

Бесспорно, мы потихоньку продвигались вперед. Были найдены оставленные разработчиком файлы. В одном из них содержались имя пользователя и пароль в md5, который был успешно расшифрован. Пароль был элементарным.

Это дало возможность зайти в личный кабинет нескольких сервисов. Заглядывая немного вперед, скажу, что это было довольно большое веб приложение, состоящее из многих сервисов, объединённых доменной авторизацией, и при некоторой удаче этот пользователь мог бы подойти и при подключении к RDP. Да, при сканировании внешнего периметра на нескольких ip адресах был найден открытый 3389 порт, это означало то, что можно было бы успешно подключиться и попытаться делать уже что-то...

Часть первая.

Как сейчас помню, была середина июля. Это был очередной проект, который начался пару недель назад. Было уже проделано много различных сканирований и попыток проникнуть внутрь периметра, но пока это сделать не удавалось.

Бесспорно, мы потихоньку продвигались вперед. Были найдены оставленные разработчиком файлы. В одном из них содержались имя пользователя и пароль в md5, который был успешно расшифрован. Пароль был элементарным.

Это дало возможность зайти в личный кабинет нескольких сервисов. Заглядывая немного вперед, скажу, что это было довольно большое веб приложение, состоящее из многих сервисов, объединённых доменной авторизацией, и при некоторой удаче этот пользователь мог бы подойти и при подключении к RDP. Да, при сканировании внешнего периметра на нескольких ip адресах был найден открытый 3389 порт, это означало то, что можно было бы успешно подключиться и попытаться делать уже что-то...