-

🚨 Ещё можно успеть на курс «OSINT: технология боевой разведки» от Академии Кодебай

🔍 Изучите методы разведки с использованием открытых источников (OSINT) для проведения успешных атак.

🛠️ Освойте ключевые инструменты, такие как Maltego, TheHarvester и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальную разведку.

🧠 Развивайте навыки, которые помогут вам стать экспертом в области информационной безопасности.Запись открыта до 23 мая Подробнее о курсе ...

Информац. безопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья История первая. Немного удачи или как заработать на Bug Bounty

Дек 17

- 7 816

- 11

История первая или как заработать свои первые 15000р обычным сканированием директорий и файлов.

Вот и первая запись, которая относится к теме поиска уязвимостей в программе bug bounty.

Начнем...

Это был конец сентября, я, как обычно, спешил на работу, думая о новом проекте, который скоро был должен начаться, но, как всегда, сроки отодвигались и было не совсем ясно, когда начнется первый этап. Заказчики любят все отодвигать, бюрократия и согласования никуда не делись, и поэтому у меня было время узнавать и выполнять новые задания в лаборатории PentesterLab, и читать поучительные книжки о великих хакерах, которые были любезно размещены на нашем внутреннем портале одним из моих коллег.

Был как конец сентября, так и конец недели. В выходные я планировал выпить немного пива и поразмышлять о высоких материях со своей девушкой, и это меня несколько радовало, так как последние 2 месяца в поиске уязвимостей не увенчались успехом, и я усердно думал на какие средства это пиво собственно...

Вот и первая запись, которая относится к теме поиска уязвимостей в программе bug bounty.

Начнем...

Это был конец сентября, я, как обычно, спешил на работу, думая о новом проекте, который скоро был должен начаться, но, как всегда, сроки отодвигались и было не совсем ясно, когда начнется первый этап. Заказчики любят все отодвигать, бюрократия и согласования никуда не делись, и поэтому у меня было время узнавать и выполнять новые задания в лаборатории PentesterLab, и читать поучительные книжки о великих хакерах, которые были любезно размещены на нашем внутреннем портале одним из моих коллег.

Был как конец сентября, так и конец недели. В выходные я планировал выпить немного пива и поразмышлять о высоких материях со своей девушкой, и это меня несколько радовало, так как последние 2 месяца в поиске уязвимостей не увенчались успехом, и я усердно думал на какие средства это пиво собственно...

Статья Режим монитора Alfa AWUS 1900 в UBUNTU.

Дек 16

- 3 573

- 0

Наверное, не статья, а заметка самому себе и себе подобным ))

Недавно столкнулся с проблемой перевода Alfa AWUS 1900 в режим монитора в операционной системе Ubuntu.

В случае, если кто-то из читателей столкнётся с аналогичной проблемой, поспешу обрадовать: режим монитора поддерживается девайсом.

Вероятно, если Вы читаете данную статью, перед вами стоит аналогичная проблема: команды

... не поддерживаются

либо переводят устройство в режим "AUTO"

Покупая упомянутую "железяку", я точно знал, что она поддерживает режим монитора на уровне железа.

Моя уверенность основывалась на её...

Недавно столкнулся с проблемой перевода Alfa AWUS 1900 в режим монитора в операционной системе Ubuntu.

В случае, если кто-то из читателей столкнётся с аналогичной проблемой, поспешу обрадовать: режим монитора поддерживается девайсом.

Вероятно, если Вы читаете данную статью, перед вами стоит аналогичная проблема: команды

Код:

# sudo ifconfig wlx00c0caa50dac down

# sudo iwconfig wlx00c0caa50dac mode monitor

# sudo ifconfig wlx00c0caa50dac up

Код:

Код:

desktop:~$ iw dev

phy#0

Interface wlx00c0caa50dac

ifindex 4

wdev 0x100000001

addr 0e:ea:65:b7:10:28

type auto

channel 1 (2412 MHz), width: 20 MHz, center1: 2412 MHz

txpower 18.00 dBmПокупая упомянутую "железяку", я точно знал, что она поддерживает режим монитора на уровне железа.

Моя уверенность основывалась на её...

Статья Jok3er - Network and Web Pentest Framework

Дек 13

- 5 817

- 5

Приветствую, уважаемую аудиторию портала Codeby.net!

Сегодня, я хочу обратить Ваше внимание на две вещи:

Docker — программное обеспечение для автоматизации развёртывания и управления приложениями в среде виртуализации на уровне операционной системы. Позволяет «упаковать» приложение со всем его окружением и зависимостями в контейнер, который может быть перенесён на любую Linux-систему с поддержкой cgroups в ядре, а также предоставляет среду по управлению контейнерами.

Jok3r - это CLI-приложение написанное на Python3, будет полезно для тестировщиков безопасности, при проведении аудита сетевой и Web инфраструктуры.

Его главная цель - сэкономить время на всем, что может быть автоматизировано во время сетевого/веб-пентеста, чтобы больше времени уделять интересным и сложным вещам.

Чтобы достичь этого, он объединяет...

Сегодня, я хочу обратить Ваше внимание на две вещи:

- Docker

Docker — программное обеспечение для автоматизации развёртывания и управления приложениями в среде виртуализации на уровне операционной системы. Позволяет «упаковать» приложение со всем его окружением и зависимостями в контейнер, который может быть перенесён на любую Linux-систему с поддержкой cgroups в ядре, а также предоставляет среду по управлению контейнерами.

- Jok3r

Jok3r - это CLI-приложение написанное на Python3, будет полезно для тестировщиков безопасности, при проведении аудита сетевой и Web инфраструктуры.

Его главная цель - сэкономить время на всем, что может быть автоматизировано во время сетевого/веб-пентеста, чтобы больше времени уделять интересным и сложным вещам.

Чтобы достичь этого, он объединяет...

Soft Лучшее бесплатное программное обеспечение для отслеживания пропускной способности и инструменты для анализа использования сетевого трафика

Ноя 22

- 4 513

- 1

Для того чтобы следить за здоровьем вашей сети и диагностировать возникающие проблемы, важным видом деятельности является отслеживание сетевого трафика: отслеживайте и анализируйте трафик, чтобы знать производительность вашей сети и сколько именно траффика потребляет вашу пропускную способность.

Зачем использовать инструмент мониторинга сетевого трафика? Ваш интернет-провайдер обещает предоставить вам надежный канал в Интернет определенного объема; выбранная вами установка сетевого оборудования предназначена для обеспечения определенного уровня обслуживания внутри вашего объекта. Вы уверены, что получаете ожидаемую пропускную способность и доступность, или что-то все же не так? Существует ли непредвиденный трафик, потребляющий пропускную способность, которую вы получаете?

Инструменты для отслеживания сетевого трафика и пропускной способности могут использовать различные технологии. Хост может наблюдать за всеми пакетами, проходящими через определенный сетевой интерфейс (то есть...

Зачем использовать инструмент мониторинга сетевого трафика? Ваш интернет-провайдер обещает предоставить вам надежный канал в Интернет определенного объема; выбранная вами установка сетевого оборудования предназначена для обеспечения определенного уровня обслуживания внутри вашего объекта. Вы уверены, что получаете ожидаемую пропускную способность и доступность, или что-то все же не так? Существует ли непредвиденный трафик, потребляющий пропускную способность, которую вы получаете?

Инструменты для отслеживания сетевого трафика и пропускной способности могут использовать различные технологии. Хост может наблюдать за всеми пакетами, проходящими через определенный сетевой интерфейс (то есть...

Soft База данных эксплойтов от Offensive Security (создателей Kali Linux)

Ноя 17

- 9 792

- 0

Git репозиторий Базы данных эксплойтов и searchsploit: сходства и различия

База данных эксплойтов (The Exploit Database) — это архив публичных эксплойтов и соответствующего уязвимого программного обеспечения, она создаётся и поддерживается для тестировщиков на проникновение и исследователей уязвимостей. Её цель — это создание и обслуживание самой полной коллекции эксплойтов, собранных от прямых подписок, списков почтовых рассылок и других публичных источников. Эксплойты представленных в свободном доступе в базе данных с удобной навигацией. База данных эксплойтов — это в большей степени хранилище эксплойтов и рабочих моделей, чем советы, что делает её ценным ресурсом для тех, кому нужны рабочие данные прямо сейчас. Говоря простым языком, большая часть содержащегося в базе — это рабочие эксплойты.

Репозиторий обновляется ежедневно — по мере того, как становятся...

База данных эксплойтов (The Exploit Database) — это архив публичных эксплойтов и соответствующего уязвимого программного обеспечения, она создаётся и поддерживается для тестировщиков на проникновение и исследователей уязвимостей. Её цель — это создание и обслуживание самой полной коллекции эксплойтов, собранных от прямых подписок, списков почтовых рассылок и других публичных источников. Эксплойты представленных в свободном доступе в базе данных с удобной навигацией. База данных эксплойтов — это в большей степени хранилище эксплойтов и рабочих моделей, чем советы, что делает её ценным ресурсом для тех, кому нужны рабочие данные прямо сейчас. Говоря простым языком, большая часть содержащегося в базе — это рабочие эксплойты.

Репозиторий обновляется ежедневно — по мере того, как становятся...

Конкурс Прокачиваем навыки документирования. Профессиональный OSINT

Ноя 17

- 6 678

- 4

"Статья для участия в конкурсе Тестирование Веб-Приложений на проникновение"

Доброго времени суток! Сегодня я бы хотел затронуть тему поиска и сбора информации, предоставить приложения для OSINT, предоставить лучшие приложения по указанной теме, для оптимизации поиска информации.

Доброго времени суток! Сегодня я бы хотел затронуть тему поиска и сбора информации, предоставить приложения для OSINT, предоставить лучшие приложения по указанной теме, для оптимизации поиска информации.

OSINT

Если не знаете что это - прошу

Ссылка скрыта от гостей

. OSINT — очень мощная штука. Благодаря OSINT'у, можно взломать сайт без инъекций, фишинга, СИ и прочего.Поиск данных, либо процесс OSINT, происходит таким образом:

1. Планирование.

2. Тщательный сбор любой информации.

3. Ее анализ, и отсечение всего ненужного.

4. Использование данных, для нахождения слабых звений.

Эта схему стоит запомнить, что бы не погрязнуть в одном из пунктов. Ведь иногда можно собирать информацию длительное...

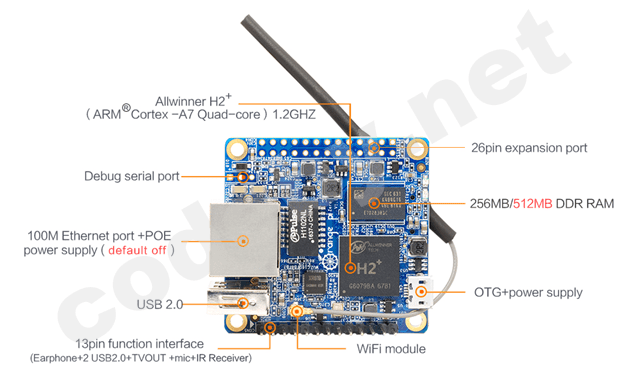

Статья Анонимная точка доступа: OrangePi

Ноя 15

- 11 267

- 19

Приветствую гостей и постояльцев Codeby.net!

В этой статье, мы поговорим об одноплатных компьютерах и их практическом применении. Название статьи, говорит само за себя, поэтому, для начала – такая картинка:

Содержание этой статьи будет посвящено тому, как на базе одноплатного компьютера Orange Pi Zero сделать анонимную, домашнюю точку доступа в сеть, включая .onion диапазон сайтов.

Orange Pi Zero, что может быть проще?

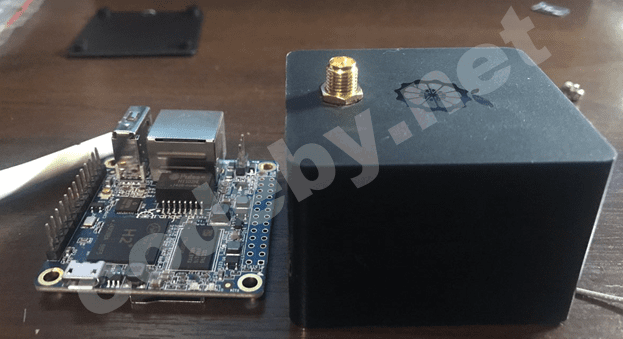

Я взял плату с 512 RAM на борту + корпус, стоковая антенна, довольно печальная по характеристикам, и я решил немного ее усовершенствовать - отверстие в корпусе и RP-SMA пигтейл.

В итоге, получилось так:

Позже, я решил, что анонимная AP будет базироваться не на стоковой антенне, а на внешнем Wi-Fi адаптере TP-Link 722 V 1.0 с антенной на 12 dBi.

[ATTACH type="full"...

В этой статье, мы поговорим об одноплатных компьютерах и их практическом применении. Название статьи, говорит само за себя, поэтому, для начала – такая картинка:

Содержание этой статьи будет посвящено тому, как на базе одноплатного компьютера Orange Pi Zero сделать анонимную, домашнюю точку доступа в сеть, включая .onion диапазон сайтов.

Orange Pi Zero, что может быть проще?

Я взял плату с 512 RAM на борту + корпус, стоковая антенна, довольно печальная по характеристикам, и я решил немного ее усовершенствовать - отверстие в корпусе и RP-SMA пигтейл.

В итоге, получилось так:

Позже, я решил, что анонимная AP будет базироваться не на стоковой антенне, а на внешнем Wi-Fi адаптере TP-Link 722 V 1.0 с антенной на 12 dBi.

[ATTACH type="full"...

Статья Установка ArchLinux через Wi-Fi

Ноя 13

- 14 992

- 23

Обычно я ставлю Arch подключившись к инету шнурком. Но бывает что нету проводного интернета под рукой. Тогда приходится подключаться к сети через Wi-Fi. У меня случилась оказия, и я решил проверить, работает ли подключение к вай-фай из образа, поскольку сам уже стопитсот лет не подключал так.

Как обычно, запускаем установку,

Дожидаемся входа в терминал, и набираем последовательно команды:

Откроется wifi-menu со списком доступных точек. Выбираем нужную точку и нажимаем «ок».

Вводим пароль от точки.

Выбираем имя нового подключения.

Подтверждаем создание нового подключения.

При следующем подключении нам нужно будет всего лишь выбрать SSID и ввести пароль.

Теперь проверим есть ли у нас соединение с интернетом, введём

Как видим интернет у нас...

Как обычно, запускаем установку,

Дожидаемся входа в терминал, и набираем последовательно команды:

Код:

# modprobe wl

# depmod -a

# wifi-menu

Откроется wifi-menu со списком доступных точек. Выбираем нужную точку и нажимаем «ок».

Вводим пароль от точки.

Выбираем имя нового подключения.

Подтверждаем создание нового подключения.

При следующем подключении нам нужно будет всего лишь выбрать SSID и ввести пароль.

Теперь проверим есть ли у нас соединение с интернетом, введём

Код:

ping 8.8.8.8

либо

ping ya.ru

Как видим интернет у нас...

Soft Аргументы командной строки ZMap

Ноя 12

- 2 802

- 2

Перейти к содержанию полного руководства пользователя ZMap на русском языке.

Аргументы командной строкиЭти параметры являются наиболее распространенными при выполнении простого сканирования. Примите во внимание, что некоторые показатели зависят от зонда или выходного модуля, который используется (например, порт назначения не используется при выполнении ICMP Echo Scan).

Код:

-p, --target-port=port – TCP номер порта для сканирования (например, 443);

-o, --output-file=name – файл используется для записи результатов, а также для стандартного потока.

-b, --blacklist-file=path – файл для исключения...