Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Кибербезопасность

По данным последних исследований IT, каждые четыре секунды в компьютерную сеть компании попадает вредоносная программа и каждые 32 минуты за пределы организации уходит ценная информация. Утерянные данные могут стать источником манипуляций, поэтому так важно выстроить максимально эффективную защиту. Обеспечить информационную безопасность можно сотнями способов, сочетая разные продукты – антивирусы, межсетевые экраны, SSL-сертификаты, разграничение правд доступа, системы защиты от DDoS-атак. Важнейшей стороной информационной безопасности становится определение угроз, а это невозможно без определения объектов защиты. Только поняв, что и от чего мы защищаем, можно выстроить грамотную оборону. Сейчас актуален переход к облачным решениям, которые дают возможность быстро развёртывать системы безопасности, отдавая их управление поставщикам облачных сервисов. В этом разделе собраны актуальные материалы об информационной безопасности от построения информационной защиты до её оптимизации.

Статья Exim - очередная уязвимость

Окт 03

- 5 244

- 1

Доброго времени суток, codeby.

Почему-то на форуме не освящались толком серьезные уязвимости в exim, с 5-6 июня (

Как понять что сервер уже взломан?

Стоит изначально посмотреть htop. При просмотре

Ну и с помощью гугла уже стало понятно что это такое. Также есть ещё...

Почему-то на форуме не освящались толком серьезные уязвимости в exim, с 5-6 июня (

Ссылка скрыта от гостей

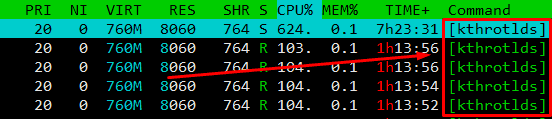

) по текущий день уже было найдено пару критических уязвимостей. Версия 4.92.2 закрывала дыру связанную с активным заражением тысяч серверов процессом [kthrotlds] который нагружал процессоры до 100%, ну и само собой в планировщике заданий cron добавлял задание и ограничивал права на редактирование, а теперь появилась новая уязвимость -

Ссылка скрыта от гостей

Как понять что сервер уже взломан?

Стоит изначально посмотреть htop. При просмотре

Ссылка скрыта от гостей

можно заметить аномальную нагрузку на процессор с помощью процесса [kthrotlds] про который говорилось выше.Ну и с помощью гугла уже стало понятно что это такое. Также есть ещё...

Статья Основы компьютерных сетей

Сен 29

- 17 075

- 19

КОМПЬЮТЕРНЫЕ СЕТИ

Любая компьютерная сеть представляет собой набор взаимосвязанных между собой устройств. В сети может состоять от двух устройств до бесконечного множества. Основной задачей любой сети является взаимораспределенное пользование ресурсами данных, периферийных устройств, либо вычислительной мощности друг друга. Это относится, как к локальной сети, так и к глобальной. Как мы помним из предыдущего раздела, сегодня эти сети довольно тесно переплетаются между собой, и строятся на одних и тех же физических принципах.

Посредством сети мы можем использовать IP-телефонию, обращаться к различным приложениям, находящимся на другом...

2. Основы компьютерных сетей

Любая компьютерная сеть представляет собой набор взаимосвязанных между собой устройств. В сети может состоять от двух устройств до бесконечного множества. Основной задачей любой сети является взаимораспределенное пользование ресурсами данных, периферийных устройств, либо вычислительной мощности друг друга. Это относится, как к локальной сети, так и к глобальной. Как мы помним из предыдущего раздела, сегодня эти сети довольно тесно переплетаются между собой, и строятся на одних и тех же физических принципах.

Посредством сети мы можем использовать IP-телефонию, обращаться к различным приложениям, находящимся на другом...

Статья Операция "Вечерний кофе" часть 1.

Сен 26

- 5 085

- 6

Привет!

Сразу попрошу админов перенести статью, если не угадал с разлелом.

Но ИМХО аналогичная диванная аналиика в пентестах ой как бывает нужна.

Что-то мне сегодня вечером захотелось позабавить свою голову в уютном свете настольной лампы со стаканчиком ароматного вечернего черного кофе.

Наверняка многие из вас слышали про мошеннические сайты "Опросы" и "Выигрыши".

Схема стара и прилично уже надоела. Но, судя по упоротой активности жулья, приносит доход.

Суть проста:

Приходит вам на почту письмо с просьбой пройти опрос от имени банка из топ-10. Или даже еще более топорно: почти "нигерийское" о том, какое счастье выпало на вашусчастливую добрую, но глупенькую голову.

Несчастная жертва переходит на сайт и не верит своим глазам: ХАЛЯВА прилетела!!!! Язь пойман, новая машина уже почти во дворе, кредиты погашены.....

Чтобы получить ваш "приз", вы должны что-то заплатить: налог/комиссию/неведомуюфигню (выбрать нужное). Это же просто "мелочь" по сравнению с погашенным...

Сразу попрошу админов перенести статью, если не угадал с разлелом.

Но ИМХО аналогичная диванная аналиика в пентестах ой как бывает нужна.

Что-то мне сегодня вечером захотелось позабавить свою голову в уютном свете настольной лампы со стаканчиком ароматного вечернего черного кофе.

Наверняка многие из вас слышали про мошеннические сайты "Опросы" и "Выигрыши".

Схема стара и прилично уже надоела. Но, судя по упоротой активности жулья, приносит доход.

Суть проста:

Приходит вам на почту письмо с просьбой пройти опрос от имени банка из топ-10. Или даже еще более топорно: почти "нигерийское" о том, какое счастье выпало на вашу

Несчастная жертва переходит на сайт и не верит своим глазам: ХАЛЯВА прилетела!!!! Язь пойман, новая машина уже почти во дворе, кредиты погашены.....

Чтобы получить ваш "приз", вы должны что-то заплатить: налог/комиссию/неведомуюфигню (выбрать нужное). Это же просто "мелочь" по сравнению с погашенным...

Новое в Codeby Security School

Сен 22

- 7 299

- 15

Сайт нашей школы school.codeby.net

Мы работаем над новыми курсами:

- Paranoid 2

- Python для хакера

- Бинарщина

- Paranoid

- WAPT

Пока курс доступен для покупки и старта в любой день. Со стартом второй части все изменится. На днях мы обновили часть материалов курса до актуального состояния. Все используемые программы и методы рабочие. Вероятнее всего, со стартом Paranoid 2, мы снизим цену курса до 15000 руб.

Paranoid 2

Продолжение тематики "Анонимность в интернете". Никаких измышлений и предположений. Только актуальные и работающие методы. Курс будет на порядок выше первой части в плане интерактивности...

Статья Зараженный MODx и его лечение

Сен 18

- 2 538

- 0

Всем добрый вечер!

В предыдущей статье я попытался описать общие шаги при заражении сайта. В комментариях пообещал рассмотреть какой-либо конкретный случай. И вот, он мне представился. Конечно, жаль, что это не всеми так любимый Wordpress, но данный вид заражения там я тоже встречал, а процесс лечения в общих чертах совпадает. Приступим.

Заходим на хостинг, всюду видим страшные предупреждения:

Подключимся через ssh и будем смотреть.

Сразу нас встречает множество файлов stylewpp.php:

Вообще их было около 4000, это я уже успел поудалять =)

По своему опыту знаю, что эти файлы создаются через планировщик, поэтому идем туда через панель. Если нет доступа к панели управления, то используем команду:

Видим задание на ежеминутное копирование stylewpp с нашего же сайта...

В предыдущей статье я попытался описать общие шаги при заражении сайта. В комментариях пообещал рассмотреть какой-либо конкретный случай. И вот, он мне представился. Конечно, жаль, что это не всеми так любимый Wordpress, но данный вид заражения там я тоже встречал, а процесс лечения в общих чертах совпадает. Приступим.

Заходим на хостинг, всюду видим страшные предупреждения:

Подключимся через ssh и будем смотреть.

Сразу нас встречает множество файлов stylewpp.php:

Вообще их было около 4000, это я уже успел поудалять =)

По своему опыту знаю, что эти файлы создаются через планировщик, поэтому идем туда через панель. Если нет доступа к панели управления, то используем команду:

crontab -lВидим задание на ежеминутное копирование stylewpp с нашего же сайта...

Статья Глушилка WIFI На основе ESP8266

Сен 18

- 29 755

- 30

Всем доброго времени суток, сегодня я вам расскажу о модуле esp8266 из которого можно сделать "wifi jammer" также известный как WIFI "глушилка". Но он может не только глушить сети, он может создавать фейковые точки доступа.

Обо всем этом, я расскажу прямо сейчас в этой статье:

Драйвера для каждой версии прикреплены к статье

Обо всем этом, я расскажу прямо сейчас в этой статье:

Что потребуется?

- Модуль ESP8266

- USB шнурок

- Софт для прошивки

- Прошивка

- Драйвер для вашего устройства

Версии, и драйвера

Какой модуль вам пришлет китаец неизвестно, есть много версий но я расскажу только о двух основных версиях данного устройства:

- версия называется CH340

- версия называется CP2102

Драйвера для каждой версии прикреплены к статье

Прошивка...

Учим XSS через игру

Сен 17

- 5 844

- 4

Добрый день, дорогие форумчане. Достаточно долго я не выпускал статьи. Эту я решил написать основываясь на личный опыт и полученную информацию. Здесь я подробно опишу вам известную уязвимость как XSS. По другому межсайтовый скриптинг. Приступим к изучению.

Введение

Данная уязвимость достаточно известна. Но по ней есть много слухов. Кто-то говорит, что она бывает активная и пассивная. Другие же утверждают о наличие других видах данной уязвимости. И я решил решить данную проблему. Будем изучать все постепенно. Это не очередной копипаст, так как однажды я решил вспомнить информацию и заглянул в интернет после чего это не окончилось успехом и нужных данных просто напросто нету. Здесь мы рассмотрим как найти XSS уязвимость и какие они бывают. Давайте перейдем к практике.

Простые знания

И так. Давайте начнем с простого. Что такое XSS...

Введение

Данная уязвимость достаточно известна. Но по ней есть много слухов. Кто-то говорит, что она бывает активная и пассивная. Другие же утверждают о наличие других видах данной уязвимости. И я решил решить данную проблему. Будем изучать все постепенно. Это не очередной копипаст, так как однажды я решил вспомнить информацию и заглянул в интернет после чего это не окончилось успехом и нужных данных просто напросто нету. Здесь мы рассмотрим как найти XSS уязвимость и какие они бывают. Давайте перейдем к практике.

Простые знания

И так. Давайте начнем с простого. Что такое XSS...

Статья История развития компьютерных сетей

Сен 16

- 51 219

- 20

КОМПЬЮТЕРНЫЕ СЕТИ

1. История развития компьютерных сетей

Для того, чтобы понимать, как устроены современные компьютерные сети, методы их построения и защиты, необходимо изучить историю возникновения этих сетей. Данный цикл статей направлен на изучение цифровых сетей для всех уровней пользователей, начиная с самых непросвещенных.

Для простоты восприятия информации, воспользуемся примитивными сетевыми технологиями, изобретенными человечеством еще задолго до наших дней. К примеру, можно рассмотреть городскую водопроводную сеть. Так, источником информации в такой сети будет являться скважина, сетевыми магистралями - водопроводные трубы высокого давления, сетями доступа или провайдерами - разветвляющие колодцы, и, наконец, персональными компьютерами и смартфонами будут выступать домашние водопроводные краны.

Предпосылкой для зарождения компьютерных сетей можно считать два начала: вычислительную технику и телекоммуникации. Так, совокупность...

1. История развития компьютерных сетей

Для того, чтобы понимать, как устроены современные компьютерные сети, методы их построения и защиты, необходимо изучить историю возникновения этих сетей. Данный цикл статей направлен на изучение цифровых сетей для всех уровней пользователей, начиная с самых непросвещенных.

Для простоты восприятия информации, воспользуемся примитивными сетевыми технологиями, изобретенными человечеством еще задолго до наших дней. К примеру, можно рассмотреть городскую водопроводную сеть. Так, источником информации в такой сети будет являться скважина, сетевыми магистралями - водопроводные трубы высокого давления, сетями доступа или провайдерами - разветвляющие колодцы, и, наконец, персональными компьютерами и смартфонами будут выступать домашние водопроводные краны.

Предпосылкой для зарождения компьютерных сетей можно считать два начала: вычислительную технику и телекоммуникации. Так, совокупность...

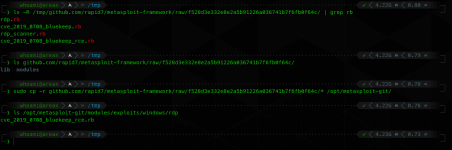

Статья Критическая уязвимость в службе удаленного рабочего стола Windows (CVE-2019-0708 | BlueKeep)

Сен 16

- 11 012

- 7

Введение

Доброго времени суток, друзья!

Давненько меня тут не было. Сегодня решил поделиться с вами обзором уже довольно известной уязвимости под названием BlueKeep (CVE-2019-0708). Первая версия этой уязвимости, о которой, собственно и пойдет речь - затрагивает службу удаленного доступа (Remote Desktop Services) на всех версиях ОС от Windows XP до Windows Server 2008 R2 и позволяет выполнить RCE (Remote Code Execution). Т.е это позволяет неавторизованному атакующему произвести удаленное выполнение произвольного кода без участия пользователя. Уязвимость получила 9.8/10 баллов по

Основная...

Доброго времени суток, друзья!

Давненько меня тут не было. Сегодня решил поделиться с вами обзором уже довольно известной уязвимости под названием BlueKeep (CVE-2019-0708). Первая версия этой уязвимости, о которой, собственно и пойдет речь - затрагивает службу удаленного доступа (Remote Desktop Services) на всех версиях ОС от Windows XP до Windows Server 2008 R2 и позволяет выполнить RCE (Remote Code Execution). Т.е это позволяет неавторизованному атакующему произвести удаленное выполнение произвольного кода без участия пользователя. Уязвимость получила 9.8/10 баллов по

Ссылка скрыта от гостей

.Основная...