-

🔥 Бесплатный курс от Академии Кодебай: «Анализ защищенности веб-приложений»

🛡 Научитесь находить и использовать уязвимости веб-приложений.

🧠 Изучите SQLi, XSS, CSRF, IDOR и другие типовые атаки на практике.

🧪 Погрузитесь в реальные лаборатории и взломайте свой первый сайт!

🚀 Подходит новичкам — никаких сложных предварительных знаний не требуется.Доступ открыт прямо сейчас — Записаться бесплатно

Пентест и уязвимости

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья Пентест руками ламера. 4 часть

Май 09

- 8 670

- 6

Часть 4

- Пентест руками ламера. 1 часть

- Пентест руками ламера. 2 часть

- Пентест руками ламера. 3 часть

- Пентест руками ламера. 5 часть

Подведем небольшие личные итоги, сидя в кресле и создавая отчет о проделанной работе нашему клиенту.

Погрузимся в личную психологию: Я ничего такого не сделал, я просто обманул человека, ведь я просто нажал пару клавишь, ничтожество, мошенник - самобичевание бывает спутником у особо "хрупких" личностей. Такие мысли вкорне не верны.

1) Вы помогли закрыть дыру через WiFI ( не важно нашли пароль через приложение, либо каким другим методом )...

Статья Пентест руками ламера. 3 часть

Май 08

- 17 656

- 42

3 Часть

Поговорим теперь о железе более подробнее.

У вновь влившихся в тему, бытует мнение - нужно конкретно мощное железо, без него никак! Это не так, для тех манипуляций, о которых мы говорили 1 и 2 части хватит машины очень скромной. К примеру на вторичном рынке можно найти вот такие девайсы:

Toshiba satellite a200 - средняя цена 6000 - 8000 рублей

Основные характеристики:

Процессор: Intel Core 2 Duo T7200 2000 Mhz

Оперативная память: 1 GB (максимум 4096) DDR2

Жесткий диск: 200...

Статья Пентест руками ламера. 2 часть

Май 08

- 10 863

- 5

2 Часть

В первой части мы рассмотрели основы, так сказать, вхождения в тему пентестинга с возможностью вознаграждения своих трудов ( это один из лучших стимулов, если конечно нет богатых родственников, оставивших гору кэша и IT это чисто хобби на поприкол ), дело даже не в сумме, самореализация, признание, свой рост - такие постулаты тянут человека выше.

В первой части разобрали утилиты, способы поиска клиентов. Уточню - работать надо только ногами, никаких звонков, реклам на досках, предложения услуг через соц.сети.

1) - У Вас мало опыта ( было бы больше, вопросов как начать зарабатывать у Вас бы не было ) - могут дать задание, которое окажется для Вас сложным, пару...

Статья Пентест руками ламера. 1 часть

Май 07

- 36 810

- 34

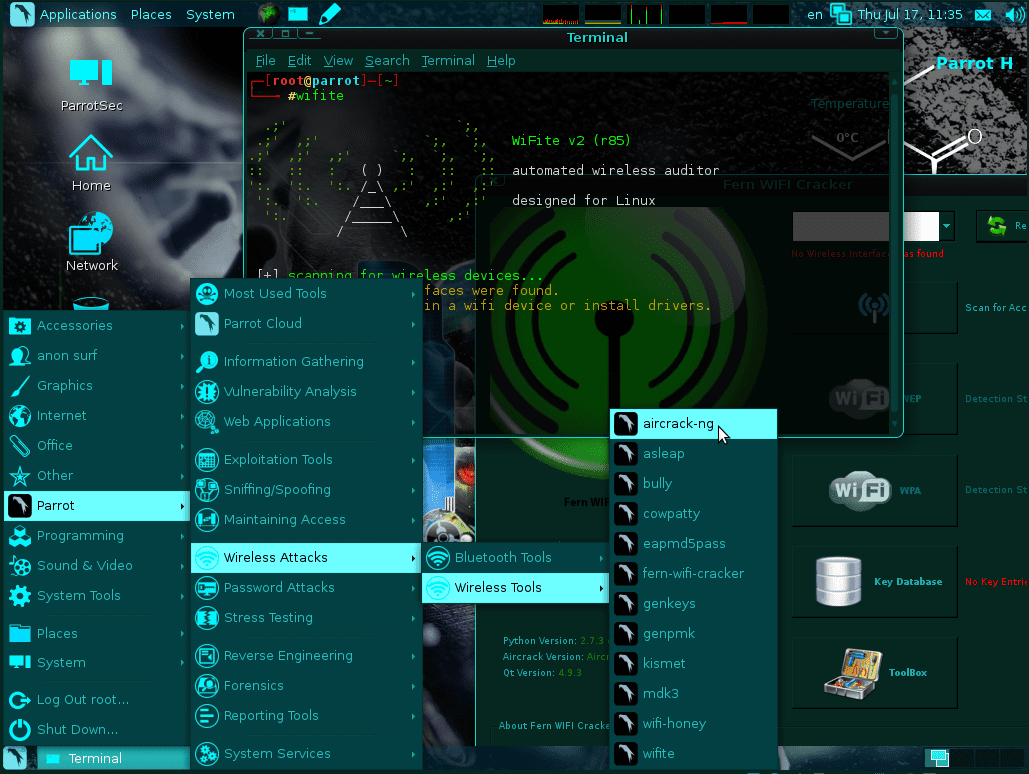

Часть 1

- Вторая часть здесь: Пентест руками ламера. 2 часть

О чем эта заметка: в последнее время на ресурсе стали все чаще и чаще появляться вопросы о реализации навыков в жизни с возможностью получения оплаты ( пентестом на хлеб с маслом, мороженку, личные нужды ). Много обзоров разных инструментов, вагон и тележка книг, мануалов, статей, большая часть пользователей пронизана духом codeby, подгорает применить свои навыки. Лично считаю - как то стремно кричать СВОБОДНАЯ КАССА, при этом ведя образ жизни связанным с IT.

Я попробую дать подсказку, с чего можно начать свою самореализацию, какие использовать инструменты, куда обращаться, как строить свое дело. Гуру, люди с опытом не найдут для себя полезного, возможно даже откритикуют ( хорошая критика всегда хорошо ).

Буду описывать определнные иснтрументы...

Основы Информационной безопасности.

Мар 19

- 3 459

- 8

Доброго времени суток! Это моя первая статья на данном ресурсе и посвящена она основам информационной безопасности. Что-же, начнем мы с самого определения информационной безопасности(ИБ).

-

Ссылка скрыта от гостей– это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

- Неизменностью, или целостностью, информации называют невозможность модификации...

Статья Od1in v2.3 - Пентест Web-приложений

Янв 21

- 3 479

- 1

Всем привет! В этой статье я хочу познакомить вас инструментом для автоматизации атак на web – приложения.

Инструмент носит гордое название Od1n, в релизе доступна бета – версия v2.3 рассмотрим ее более подробно.

0d1n – является инструментом с открытым исходным кодом для тестов веб-приложений совмещающий в себе функции Bruteforcer’a и Fuzzer’a, его цель состоит в том, чтобы автоматизировать исчерпывающие тесты для поиска аномалий. С другой точки зрения этими аномалиями могут выступать уязвимости. Эти тесты могут исследовать веб-параметры, файлы, каталоги, бланки и т.д.

Ссылка на страницу разработчиков на github - https://github.com/CoolerVoid/0d1n/

Установим ее на Kali Linux 2016.2:

> git clone https://github.com/CoolerVoid/0d1n/

Теперь необходимо установить libcurl4-openssl-dev

> apt-get install libcurl4-openssl-dev

...

...

Инструмент носит гордое название Od1n, в релизе доступна бета – версия v2.3 рассмотрим ее более подробно.

0d1n – является инструментом с открытым исходным кодом для тестов веб-приложений совмещающий в себе функции Bruteforcer’a и Fuzzer’a, его цель состоит в том, чтобы автоматизировать исчерпывающие тесты для поиска аномалий. С другой точки зрения этими аномалиями могут выступать уязвимости. Эти тесты могут исследовать веб-параметры, файлы, каталоги, бланки и т.д.

Ссылка на страницу разработчиков на github - https://github.com/CoolerVoid/0d1n/

Установим ее на Kali Linux 2016.2:

> git clone https://github.com/CoolerVoid/0d1n/

Теперь необходимо установить libcurl4-openssl-dev

> apt-get install libcurl4-openssl-dev

Статья Pythem – Penetration Testing Framework.

Дек 10

- 5 702

- 0

Всем привет! В этой статье я хочу показать довольно новый инструмент для проведения тестирования на проникновение. Называется он Pythem – Penetration Testing Framework.

Framework написан на языке Python, что, позволяет легко кастомизировать его под свои цели.

Список изменений в версии: PytheM v0.5.7

· Modules: pforensic – pcap analyzer v0.3

· core: fix sniffer.py

· DHCP ACK Injection spoofing.

Подготовка к установке Framework’a:

1. Установим необходимые пакеты. ( Одной из особенностей Framework’а является возможность голосового управления с помощью Jarvis)

> apt-get install libasound-dev libjack-jackd2-dev portaudio19-dev python-pyaudio build-essential python-dev libnetfilter-queue-dev libespeak1 libffi-dev libssl-dev

2. Затем установим сам Pythem Framework:

> git clone https://github.com/m4n3dw0lf/PytheM

> cd...

Framework написан на языке Python, что, позволяет легко кастомизировать его под свои цели.

Список изменений в версии: PytheM v0.5.7

· Modules: pforensic – pcap analyzer v0.3

· core: fix sniffer.py

· DHCP ACK Injection spoofing.

Подготовка к установке Framework’a:

1. Установим необходимые пакеты. ( Одной из особенностей Framework’а является возможность голосового управления с помощью Jarvis)

> apt-get install libasound-dev libjack-jackd2-dev portaudio19-dev python-pyaudio build-essential python-dev libnetfilter-queue-dev libespeak1 libffi-dev libssl-dev

2. Затем установим сам Pythem Framework:

> git clone https://github.com/m4n3dw0lf/PytheM

> cd...

Статья Знакомство с PowerShell Empire Framework

Ноя 21

- 48 758

- 93

И так привет колеги. Сегодня я хотел бы немного Вас ознакомить с прекрасным ,по моему скромному мнению, продуктом PowerShell Empire Framework.

PowerShell Empire Framework - это агент для пост эксплуатации windows систем,написанный полностью на павершеле (серверная часть на питона а клиентская на павершеле,по этому легко поднять серверную часть на том же Kali Linux) и имеет в себе огромный функционал. Как я заметил что помимо того , что он используется для пост эксплуатации ( повышение привилегий, закрепленния в системе) он активно так очень используется и для активного фишинга,обхода антивируса и эксплуатации уязвимостей и одна из главных фишок - отлично используется для атак на Домен Контролеры. Конечно я все это хочу вам рассказать))) но сегодня мы слегка ознакомимся с интерфейсом фреймворка и базовы самые моменты)

Вобщем поехали)...

PowerShell Empire Framework - это агент для пост эксплуатации windows систем,написанный полностью на павершеле (серверная часть на питона а клиентская на павершеле,по этому легко поднять серверную часть на том же Kali Linux) и имеет в себе огромный функционал. Как я заметил что помимо того , что он используется для пост эксплуатации ( повышение привилегий, закрепленния в системе) он активно так очень используется и для активного фишинга,обхода антивируса и эксплуатации уязвимостей и одна из главных фишок - отлично используется для атак на Домен Контролеры. Конечно я все это хочу вам рассказать))) но сегодня мы слегка ознакомимся с интерфейсом фреймворка и базовы самые моменты)

Вобщем поехали)...

PUPY Remote Administration Tool (RAT)

Ноя 15

- 14 758

- 24

Сегодня посмотрим ,на мой взгляд , довольно таки не плохой мультиплатформенный RAT на питоне c очень большим функционалом.

Pupy может использовать различные протоколы шифрования для комуникации с жертвой (SSL,HTTP,RSA,obfs3,scramblesuit), мигрировать в процессы (reflective injection), подгружать удаленные python скрипты, python пакеты и python C-extensions из оперативной памяти.

Pupy может создавать payloads в различных форматах ,таких как PE executables, reflective DLLs, python files, powershell, apk, ...

После тестирования данного продукта мне он напомнил что то общее между meterpreter и модулями из PowerShell Empire Framework...

Pupy может использовать различные протоколы шифрования для комуникации с жертвой (SSL,HTTP,RSA,obfs3,scramblesuit), мигрировать в процессы (reflective injection), подгружать удаленные python скрипты, python пакеты и python C-extensions из оперативной памяти.

Pupy может создавать payloads в различных форматах ,таких как PE executables, reflective DLLs, python files, powershell, apk, ...

После тестирования данного продукта мне он напомнил что то общее между meterpreter и модулями из PowerShell Empire Framework...

Статья Weeman: Phishing - web-сервер

Окт 31

- 18 453

- 27

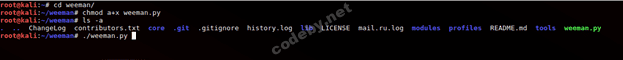

Всем привет! Здесь я хочу показать, как легко поднять простой, но довольно эффективный web-server для фишинга.

Он будет захватывать все введенные жертвой учетные данные в формах и собственно, передавать их на терминал сервера.

Софт, который будет использоваться – это Weeman, http сервер для фишинга, написанный на Python. Итак, для того чтобы воспользоваться им, откроем терминал и введем следующую команду.

> git clonegithub.com/Hypsurus/weeman

Затем перейдем в папку, куда был скачан сервер, и выполним следующие команды:

> cd weeman/

> ls –a

> chmod a+x weeman.py

> ./weeman.py

> help (сразу посмотрим доступные опции)

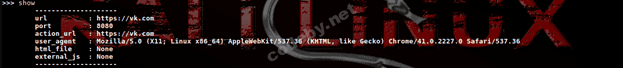

> show (посмотрим текущие настройки)

Используем weeman на примере mail.ru.

> set url hppts://mail.ru

> set port 8080

> set action_url...

Он будет захватывать все введенные жертвой учетные данные в формах и собственно, передавать их на терминал сервера.

Софт, который будет использоваться – это Weeman, http сервер для фишинга, написанный на Python. Итак, для того чтобы воспользоваться им, откроем терминал и введем следующую команду.

> git clone

Затем перейдем в папку, куда был скачан сервер, и выполним следующие команды:

> cd weeman/

> ls –a

> chmod a+x weeman.py

> ./weeman.py

> help (сразу посмотрим доступные опции)

> show (посмотрим текущие настройки)

Используем weeman на примере mail.ru.

> set url hppts://mail.ru

> set port 8080

> set action_url...