Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья Weeman: Phishing - web-сервер

Окт 31

- 17 956

- 27

Всем привет! Здесь я хочу показать, как легко поднять простой, но довольно эффективный web-server для фишинга.

Он будет захватывать все введенные жертвой учетные данные в формах и собственно, передавать их на терминал сервера.

Софт, который будет использоваться – это Weeman, http сервер для фишинга, написанный на Python. Итак, для того чтобы воспользоваться им, откроем терминал и введем следующую команду.

> git clonegithub.com/Hypsurus/weeman

Затем перейдем в папку, куда был скачан сервер, и выполним следующие команды:

> cd weeman/

> ls –a

> chmod a+x weeman.py

> ./weeman.py

> help (сразу посмотрим доступные опции)

> show (посмотрим текущие настройки)

Используем weeman на примере mail.ru.

> set url hppts://mail.ru

> set port 8080

> set action_url...

Он будет захватывать все введенные жертвой учетные данные в формах и собственно, передавать их на терминал сервера.

Софт, который будет использоваться – это Weeman, http сервер для фишинга, написанный на Python. Итак, для того чтобы воспользоваться им, откроем терминал и введем следующую команду.

> git clone

Затем перейдем в папку, куда был скачан сервер, и выполним следующие команды:

> cd weeman/

> ls –a

> chmod a+x weeman.py

> ./weeman.py

> help (сразу посмотрим доступные опции)

> show (посмотрим текущие настройки)

Используем weeman на примере mail.ru.

> set url hppts://mail.ru

> set port 8080

> set action_url...

Статья Мой арсенал утилит на Android

Окт 27

- 30 184

- 26

Доброго времени суток друзья.Создал тему для того что бы каждый ее дополнял списком тех утилит и приложений которые используются для тестирования на безопасность и просто полезными утилитами которые ему помогают в жизни.

Предлагаю такой формат:

Имя приложения - краткое описания.

И так как автор темы начну этот список я:

Interceptor-ng - моё самое любимое приложения для применения атаки человек посередине MITM ,которое представляет в себе набор инструментов для ее реализации ( перехват паролей,куки сессий,подмену картинок,Арп и днс спуфинг и многое другое. Скачать можно с

Fing также один из любимых сетевых сканероа на андроид.Включает себя сканирования сегмента сети,пинг ,трасировку,сканирование портов,определение вендоров устройст по первым трём байтам мак адреса.Можно скачать с маркета....

Предлагаю такой формат:

Имя приложения - краткое описания.

И так как автор темы начну этот список я:

Interceptor-ng - моё самое любимое приложения для применения атаки человек посередине MITM ,которое представляет в себе набор инструментов для ее реализации ( перехват паролей,куки сессий,подмену картинок,Арп и днс спуфинг и многое другое. Скачать можно с

Ссылка скрыта от гостей

сайтаFing также один из любимых сетевых сканероа на андроид.Включает себя сканирования сегмента сети,пинг ,трасировку,сканирование портов,определение вендоров устройст по первым трём байтам мак адреса.Можно скачать с маркета....

Статья Взлом вк от А до Я

Июн 27

- 6 491

- 4

Все что нужно знать о взломе вк

Для начала давайте развеем немного миф о взломе вк, реально ли взломать? И если реально то как это сделать. Давайте разберемся что же нам нужно для взлома вк?

К счастью для вас я думаю мы единственный сайт в рунете который дает четкие инструкции от А до Я по взлому. Для тех кто не обладает особенными знаниями в сфере IT есть пару способов взломать страничку...

Для начала давайте развеем немного миф о взломе вк, реально ли взломать? И если реально то как это сделать. Давайте разберемся что же нам нужно для взлома вк?

- Понимать в идеале коддинг, как минимум знать PHP, HTML, Java , SQL и прочее....

- Умение вливать свой код непостредственно в vk.com

- Найти или знать баги сайта

К счастью для вас я думаю мы единственный сайт в рунете который дает четкие инструкции от А до Я по взлому. Для тех кто не обладает особенными знаниями в сфере IT есть пару способов взломать страничку...

Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

Мар 13

- 34 186

- 13

Как и в случае со всем остальным в жизни, существует множество способов получения нужной информации во время взлома. На самом деле, в рукаве у хороших хакеров всегда есть несколько трюков для взлома системы. Иначе они не были бы такими успешными. Нет такого метода, который работал бы для каждой системы и каждого конкретного случая.

Я уже продемонстрировал несколько способов взлома Wi-Fi, включая взлом паролей WEP и WPA2, а так же создание создание поддельной точки доступа и посторонней...

Я уже продемонстрировал несколько способов взлома Wi-Fi, включая взлом паролей WEP и WPA2, а так же создание создание поддельной точки доступа и посторонней...

Статья Хакерские плагины для Firefox

Сен 06

- 7 365

- 4

Подобная подборка для Google Chrome в статье "Хакерские плагины для Chrome".

Подборка плагинов для тестировщиков на проникновение подсмотренная в Dojo. Знакомство с будущими целями нередко начинается в браузере. Глядя на сайт в окне браузера можно предположить используемый движок, можно попробовать по вставлять кавычки и т. д.

Кроме этого, браузер может стать полноценным инструментом пентестера, не только помочь в просмотре сайта, но и выполнить разведку или даже успешную атаку на сайт.

Ниже перечислены плагины, которые придутся очень кстати для веб-мастеров, тестеров на проникновение, а также всех, кто интересуется вопросами безопасности веб-приложений.

Все плагины я искал прямо в браузере (Дополнение → Получить расширения). Но с некоторыми возникли проблемы: 2 плагина не были найдены по ключевым словам...

Подборка плагинов для тестировщиков на проникновение подсмотренная в Dojo. Знакомство с будущими целями нередко начинается в браузере. Глядя на сайт в окне браузера можно предположить используемый движок, можно попробовать по вставлять кавычки и т. д.

Кроме этого, браузер может стать полноценным инструментом пентестера, не только помочь в просмотре сайта, но и выполнить разведку или даже успешную атаку на сайт.

Ниже перечислены плагины, которые придутся очень кстати для веб-мастеров, тестеров на проникновение, а также всех, кто интересуется вопросами безопасности веб-приложений.

Все плагины я искал прямо в браузере (Дополнение → Получить расширения). Но с некоторыми возникли проблемы: 2 плагина не были найдены по ключевым словам...

Статья THC-Hydra: очень быстрый взломщик сетевого входа в систему (часть первая)

Авг 16

- 90 075

- 0

Программа hydra поддерживает огромное количество служб, благодаря своей быстроте и надёжности она завоевала заслуженную признательность среди тестеров на проникновение. Будучи очень мощной и гибкой, программу hydra нельзя отнести к простым и легко дающимся новичкам. Не надо отчаиваться, если вам не удалось оседлать hydra, я рекомендую вам посмотреть на программу BruteX. Она значительно автоматизирует процесс подбора, более того, она использует ту же самую hydra, но сама вводит необходимые ключи и даже не нужно искать файлы с именами и паролями, поскольку они поставляются вместе с программой. Если я вас заинтересовал, то рекомендую статью «BruteX: программа для автоматического брутфорса всех служб».

Этот инструмент — THC-Hydra — предназначен только для законных целей.

Программа прекрасно компилируется и работает на Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10)...

Этот инструмент — THC-Hydra — предназначен только для законных целей.

Программа прекрасно компилируется и работает на Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10)...

Статья Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)

Июн 18

- 64 957

- 9

Если у вас какие-либо проблемы с беспроводными устройствами, то следует ознакомиться со статьёй «Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры».

Недавно просматривал темы на форуме Античат. При беглом осмотре самой живой мне показалась одна тема — тема о взломе Wi-Fi сетей. Причём довольно часто там попадаются сообщения с просьбами сгенерировать пароли по маске. Кто-то это делает, потом запрашивающий выкачивает эту базу. Базы могут быть и в 20 Гб… Впоследствии эта сгенерированная база паролей используется для перебора (взлома).

По моему мнению, это очень точный пример мартышкиного труда, вызванного незнанием довольно простых вещей, давным-давно реализованных (и не только в Hashcat). Для ликвидации этого пробела в знаниях и предназначена эта статья. За основу взята статья с сайта Блэкмора. Но она: 1) дополнена; 2) исправлена (судя по всему, Блэкмор не смог осилить...

Недавно просматривал темы на форуме Античат. При беглом осмотре самой живой мне показалась одна тема — тема о взломе Wi-Fi сетей. Причём довольно часто там попадаются сообщения с просьбами сгенерировать пароли по маске. Кто-то это делает, потом запрашивающий выкачивает эту базу. Базы могут быть и в 20 Гб… Впоследствии эта сгенерированная база паролей используется для перебора (взлома).

По моему мнению, это очень точный пример мартышкиного труда, вызванного незнанием довольно простых вещей, давным-давно реализованных (и не только в Hashcat). Для ликвидации этого пробела в знаниях и предназначена эта статья. За основу взята статья с сайта Блэкмора. Но она: 1) дополнена; 2) исправлена (судя по всему, Блэкмор не смог осилить...

Soft Топ 5 программ для хакера

Мар 01

- 41 351

- 6

Топ программ для хакера

Burp Suite является отличный веб-хакинг инструмент, который многие пентестеры могут использовать для проверки уязвимости вебсайтов и нацелених веб-приложений. Burp Suite работает используя детального знания приложения, которая была изъята из ориентирована протокола HTTP. Инструмент работает через алгоритм, который настраивается и может генерировать вредоносный атакующий HTTP запрос, который хакеры часто используют. Burp Suite является...

Ссылка скрыта от гостей

— имеет ряд особенностей, которые могут помочь пентестеру и хакеру. Два совместимых приложения, используемые в этом инструменте включают «Burp Suite Spider», которым можно перечислить и наметить различные страницы и параметры веб-сайта путем изучения кукиеса. Инициирует соединение с этими веб-приложениями, а также «Intruder», который выполняет ряд автоматизированных атак нанацеленых веб-приложениах.Burp Suite является отличный веб-хакинг инструмент, который многие пентестеры могут использовать для проверки уязвимости вебсайтов и нацелених веб-приложений. Burp Suite работает используя детального знания приложения, которая была изъята из ориентирована протокола HTTP. Инструмент работает через алгоритм, который настраивается и может генерировать вредоносный атакующий HTTP запрос, который хакеры часто используют. Burp Suite является...

Статья Список основных программ для пентестера

Фев 28

- 6 140

- 1

Вы начинающий пентестер или ищите подсказки с чего начать или как стать хакером с нуля ? Мы рекомендуем вам изучить и начать работать с этим списком сканирующих программ для изучения цели и сети. Мы искали везде пособие для начинающих, но никак не нашли что-то что было бы все в одном, и решили создать эту статью для начинающих. Всё будет изложено кратко. Вот наши рекомендации на самые популярные и эффективные программы для взлома и сканирования. Если вы знаете программы получше прошу оставить в комментариях ваше мнение.

1. Acunetix – есть и бесплатная и платная версия. У этого инструмента есть много назначении, но самое главное из них то Показатели для SQL проникновения и Cross Site scripting.

Она также имеет встроенный анализатор для скрипта. Этот инструмент безопасности генерирует подробные отчеты, которые идентифицируют уязвимости в системе. Многие разработчики...

1. Acunetix – есть и бесплатная и платная версия. У этого инструмента есть много назначении, но самое главное из них то Показатели для SQL проникновения и Cross Site scripting.

Она также имеет встроенный анализатор для скрипта. Этот инструмент безопасности генерирует подробные отчеты, которые идентифицируют уязвимости в системе. Многие разработчики...

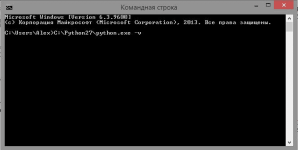

Статья Как запустить sqlmap на Windows

Фев 21

- 17 845

- 4

Кстати, о том, как тестировать и взламывать сайты с помощью sqlmap написано в этой статье. А в этой статье, напротив, написано как защищать сайты и базы данных от взлома с sqlmap.

Подготовка для запуска sqlmap: скачивание sqlmap и Python

Для запуска sqlmap под Windows нужно две вещи:

За Python'ом заходим на его официальный сайт в

Подготовка для запуска sqlmap: скачивание sqlmap и Python

Для запуска sqlmap под Windows нужно две вещи:

- sqlmap

- Python

Ссылка скрыта от гостей

, или скачиваем по

Ссылка скрыта от гостей

zip-файл.За Python'ом заходим на его официальный сайт в

Ссылка скрыта от гостей

. Там представлены две ветки 3.* и 2.*. Я тоже люблю самые свежие версии, но в...