-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья Пентест руками ламера. 8 часть

Июн 21

- 6 140

- 12

Часть 8

- Пентест руками ламера. 1 часть

- Пентест руками ламера. 2 часть

- Пентест руками ламера. 3 часть

- Пентест руками ламера. 4 часть

- Пентест руками ламера. 5 часть

- Пентест руками ламера. 6 часть

- Пентест руками ламера. 7 часть

Статья Пентест руками ламера. 7 часть

Июн 21

- 6 002

- 2

Часть 7

- Пентест руками ламера. 1 часть

- Пентест руками ламера. 2 часть

- Пентест руками ламера. 3 часть

- Пентест руками ламера. 4 часть

- Пентест руками ламера. 5 часть

- Пентест руками ламера. 6 часть

- Пентест руками ламера. 8 часть

Всем хороших байтов, быстрого железа, сети без "гвоздей"!

Продолжить эту тему я планировал немного иными постами...

Статья Project Sentinel - Подборка скриптов, для тестов на проникновение

Май 30

- 3 912

- 1

Приветствую! В этой статье, рассмотрим проект, который собрал в себе скрипты, целью которых является аудит и тестирование на наличие уязвимостей целевого хоста.

Доступные скрипты:

· Apache-server-status.py: извлекает данные с незащищенных / серверных страниц на серверах Apache.

· Crimeflare.py: Обнаружение плохих парней, скрывающихся за CloudFlare.

· Dnsbl.py: HTTP: скрипт проверки подлинности на основе Bl.

· Dns-zone-transfer.py: запрашивает передачу зоны (запрос AXFR) с DNS-сервера.

Когда DNS-сервер получает AXFR-запрос, он отдает все данные, которые ему известны для запрошенного домена. Подразумевается, что такой запрос придет от DNS-сервера, который пытается выполнить трансфер зоны (перенести домен к себе, реплицировать). Но если DNS-сервер сконфигурирован неверно, любой юзер может получить доступ к этим данным.

· Fingerprintor.py: извлекает (базовую)...

Доступные скрипты:

· Apache-server-status.py: извлекает данные с незащищенных / серверных страниц на серверах Apache.

· Crimeflare.py: Обнаружение плохих парней, скрывающихся за CloudFlare.

· Dnsbl.py: HTTP: скрипт проверки подлинности на основе Bl.

· Dns-zone-transfer.py: запрашивает передачу зоны (запрос AXFR) с DNS-сервера.

Когда DNS-сервер получает AXFR-запрос, он отдает все данные, которые ему известны для запрошенного домена. Подразумевается, что такой запрос придет от DNS-сервера, который пытается выполнить трансфер зоны (перенести домен к себе, реплицировать). Но если DNS-сервер сконфигурирован неверно, любой юзер может получить доступ к этим данным.

· Fingerprintor.py: извлекает (базовую)...

Статья Termux - пентест с андроид смартфона

Май 19

- 70 296

- 45

W

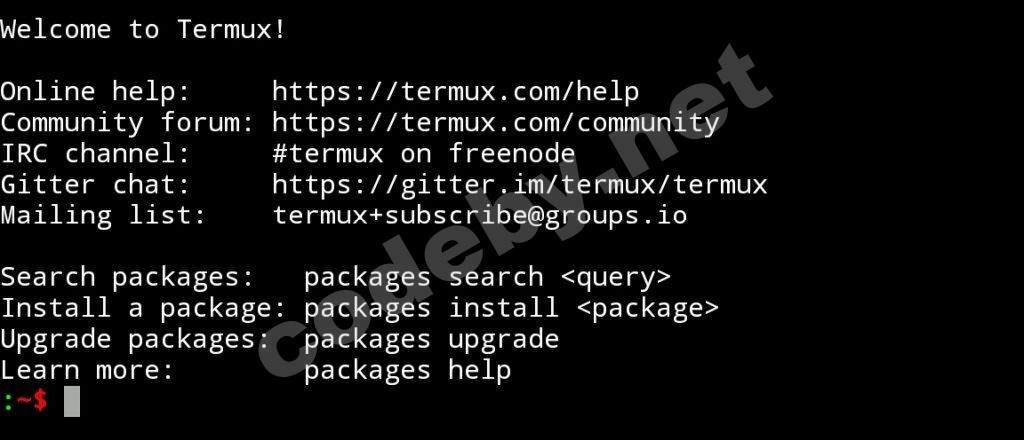

Доброго дня.

В этой статье речь пойдет о эмуляторе терминала для андройд смартфона - Termux

Termux - это один из самых серьезных эмуляторов, какие только можно встретить для андроид смартфона и дело тут далеко не в красивостях, а в наличии своего собственного репозитория с актуальными пакетами софта, а также то, что Termux создает свою личную домашнюю папку, что позволяет при установке софта не засорять основную систему лишними пакетами, а также позволяет в большинстве случаев работать без ROOT прав.

Приложение и пакеты можно собрать самому

Termux

А можно воспользоваться уже готовыми - скачав из Google Play

Управление пакетами осуществляется командой оберткой - packages

Usage: packages command [arguments]

A tool for managing packages. Commands:

В этой статье речь пойдет о эмуляторе терминала для андройд смартфона - Termux

Termux - это один из самых серьезных эмуляторов, какие только можно встретить для андроид смартфона и дело тут далеко не в красивостях, а в наличии своего собственного репозитория с актуальными пакетами софта, а также то, что Termux создает свою личную домашнюю папку, что позволяет при установке софта не засорять основную систему лишними пакетами, а также позволяет в большинстве случаев работать без ROOT прав.

Приложение и пакеты можно собрать самому

Termux

А можно воспользоваться уже готовыми - скачав из Google Play

Управление пакетами осуществляется командой оберткой - packages

Usage: packages command [arguments]

A tool for managing packages. Commands:

Код:

files <packages>

install <packages>

list-all

list-installed

reinstall <packages>

search...Soft Nettacker - Auto Pentest Framework

Май 18

- 12 563

- 7

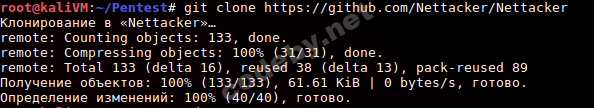

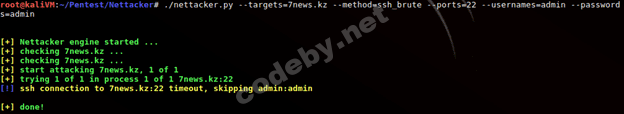

Привет! Хочу сделать небольшой обзор на инструмент, целью которого является автоматизация процесса получения доступа к выбранному вами ресурсу, посредством проведения брутфорс-атаки, сканирования доменов и подсетей.

Собственно, Nettacker:

Установка: (Kali Linux 2017.1)

> git clone https://github.com/Nettacker/Nettacker

> cd Nettacker

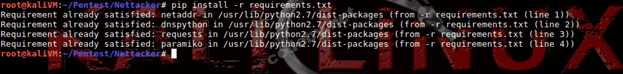

> pip install –r requirements.txt

> chmod +x nettacker.py

> ./nettacker.py

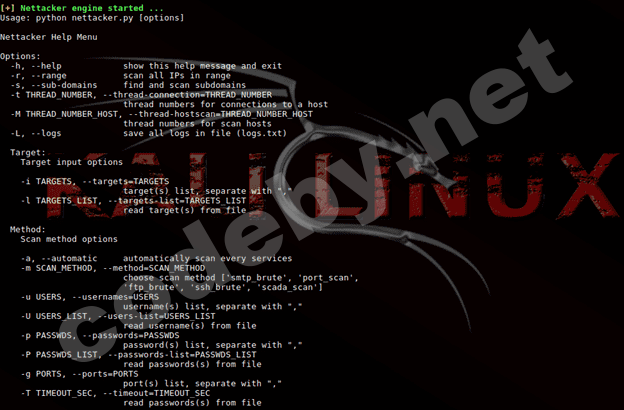

Справка:

> ./nettacker.py –h

Пример запуска (с опцией брутфорс-атаки):

> ./nettacker.py –targets=example.com –method=ssh_brute –ports=22 –usernames=admin –passwords=admin

Возможно, кому-то пригодится. Спасибо.

Собственно, Nettacker:

Установка: (Kali Linux 2017.1)

> git clone https://github.com/Nettacker/Nettacker

> cd Nettacker

> pip install –r requirements.txt

> chmod +x nettacker.py

> ./nettacker.py

Справка:

> ./nettacker.py –h

Пример запуска (с опцией брутфорс-атаки):

> ./nettacker.py –targets=example.com –method=ssh_brute –ports=22 –usernames=admin –passwords=admin

Возможно, кому-то пригодится. Спасибо.

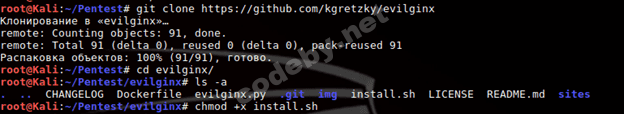

Soft Evilginx - фреймворк для MITM атак

Май 17

- 7 777

- 8

Привет, codeby! В этой статье речь пойдет о фреймворке для проведения MITM атак.

Evilginx - это инструмент для осуществления атаки типа «человек-в-середине (MITM)», используется для фишинга учетных данных и cookies любой веб-службы. Запуск происходит на HTTP-сервере Nginx, который использует proxy_pass и sub_filter для проксирования и изменения HTTP-контента, перехватывая трафик между клиентом и сервером.

Вы можете узнать, как это работает и как установить все самостоятельно в блоге автора:

·

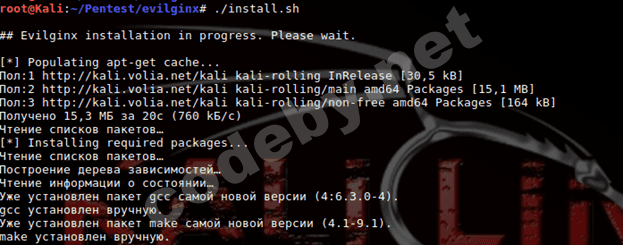

Установка:

> git clone https://github.com/kgretzky/evilginx

> cd evilginx

> chmod +x install.sh

> ./install.sh

> chmod +x evilginx.py

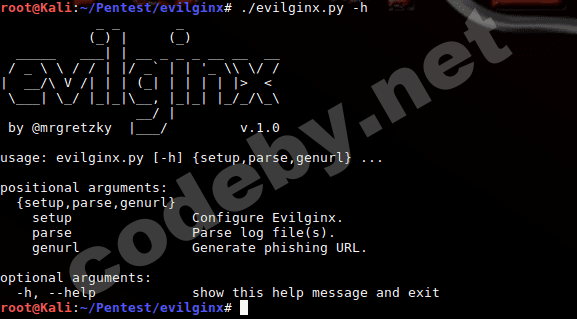

Справка:

> ./evilginx.py –h

Список доступных шаблонов конфигурации...

Evilginx - это инструмент для осуществления атаки типа «человек-в-середине (MITM)», используется для фишинга учетных данных и cookies любой веб-службы. Запуск происходит на HTTP-сервере Nginx, который использует proxy_pass и sub_filter для проксирования и изменения HTTP-контента, перехватывая трафик между клиентом и сервером.

Вы можете узнать, как это работает и как установить все самостоятельно в блоге автора:

·

Ссылка скрыта от гостей

Установка:

> git clone https://github.com/kgretzky/evilginx

> cd evilginx

> chmod +x install.sh

> ./install.sh

> chmod +x evilginx.py

Справка:

> ./evilginx.py –h

Список доступных шаблонов конфигурации...

Статья Пентест руками ламера. 6 часть

Май 13

- 6 444

- 2

Часть 6

- Пентест руками ламера. 1 часть

- Пентест руками ламера. 2 часть

- Пентест руками ламера. 3 часть

- Пентест руками ламера. 4 часть

- Пентест руками ламера. 5 часть

- Пентест руками ламера. 7 часть

Последние 3 части мы говорили о железках, системах, теперь пришло время упомянуть еще раз, но более детально об одном факторе, который играет ключевую роль во всей нашей истории. И так...

Статья Пентест руками ламера. 5 часть

Май 12

- 7 558

- 6

Часть 5

- Пентест руками ламера. 1 часть

- Пентест руками ламера. 2 часть

- Пентест руками ламера. 3 часть

- Пентест руками ламера. 4 часть

- Пентест руками ламера. 6 часть

В 4 части мы познакомились с разными вариациями получения информации, разными приложениями, инструментами, выяснили какие есть слабые места, с которых следует начать, сервисы, службы, устройства, однако тема была бы не полной без очередного упоминания замечтальных железок типа маршрутизатор, роутер. Про WiFI атаки...