Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

Пентест

Пентест (тестирование на проникновение) – имитация реальных кибератак для проверки компьютерной безопасности, поиска и устранения уязвимостей, которые могут вызвать некорректную работу или отказ системы. Во время тестирования проводится анализ, который позволяет оценить защиту с позиций атакующего, выделить слабые места и дать рекомендации по их устранению. Как проводится пентест? Проверки возможны в двух форматах. В первом случае специалисты, которые проводят тестирование, не располагают информацией об устройстве защиты и структуре сети. Второй вариант предполагает предварительное ознакомление исполнителей с системой защиты. Есть также промежуточные схемы, когда информация известна частично. Оптимальным считается сочетание двух методов, которое даёт максимум данных. Чтобы упростить и удешевить работу пентестеров, используют стандартизированные методологии GWAPT, OWASP, IEM. О том, как проконтролировать работу специалистов, убедиться, что найдены все «дыры» и усилить собственную защиту – в подборке тематических материалов этого раздела.

Статья TP Link TL-WN722N monitor mode IS WORK!

Ноя 12

- 121 206

- 200

Доброго времени суток всем вам!

Спешу сообщить всем тем кто приобрел себе этот замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!

замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!

Многие новички, как и я, были очень огорчены тем фактом, что для данного девайся не поддерживается monitor mode Точнее говоря для всех версий этого устройства, начиная от v2. Версию можно посмотреть на обратной стороне самого устройства.

Точнее говоря для всех версий этого устройства, начиная от v2. Версию можно посмотреть на обратной стороне самого устройства.

Так вот... заставить эту шайтан машину работать в monitor mode МОЖНО!!!

О том как это получилось у меня собственно и пост

У меня установлена kali rolling 4.13.

1. Качаем с гитхаба новый драйвер, благодаря которому и будет работать monitor mode.

2. Заходим в kernel/drivers/TL-WN722N_v2.0-Ralink/

3...

Спешу сообщить всем тем кто приобрел себе этот

замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!

замечательный девайс для тестирования на проникновение беспроводных сетей, замечательнейшую новость!Многие новички, как и я, были очень огорчены тем фактом, что для данного девайся не поддерживается monitor mode

Так вот... заставить эту шайтан машину работать в monitor mode МОЖНО!!!

О том как это получилось у меня собственно и пост

У меня установлена kali rolling 4.13.

1. Качаем с гитхаба новый драйвер, благодаря которому и будет работать monitor mode.

Код:

git clone https://github.com/mfruba/kernel.git2. Заходим в kernel/drivers/TL-WN722N_v2.0-Ralink/

3...

Soft Veil Framework

Ноя 05

- 21 439

- 45

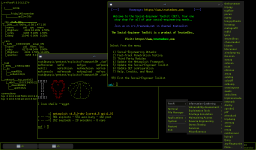

Всем привет! В этой небольшой статье, я бы хотел сообщить тем, кто не в курсе, что поддержка Veil Evasion закончилась, и на его место пришел обновленный фреймворк Veil.

Установим его, со страницы разработчиков на Github.

> git clone https://github.com/Veil-Framework/Veil

> cd Veil/

> cd setup/

> ./setup.py –h

> ./setup.py –c

Далее, следуя подсказкам, устанавливаем необходимые для работы фреймворка, инструменты.

Запуск фреймворка:

> ./Veil

Фреймворк, на данный момент содержит два инструмента:

В каждом из них, находятся свои методы создания полезных нагрузок.

Ordnance:

Evasion:

На этом, все. Спасибо за внимание.

Установим его, со страницы разработчиков на Github.

> git clone https://github.com/Veil-Framework/Veil

> cd Veil/

> cd setup/

> ./setup.py –h

> ./setup.py –c

Далее, следуя подсказкам, устанавливаем необходимые для работы фреймворка, инструменты.

Запуск фреймворка:

> ./Veil

Фреймворк, на данный момент содержит два инструмента:

В каждом из них, находятся свои методы создания полезных нагрузок.

Ordnance:

Evasion:

На этом, все. Спасибо за внимание.

Soft Xerosploit - инструментарий для тестирования проникновение

Окт 19

- 12 187

- 26

XeroSploit

Всем привет, на связи NetWolf.Что такое XeroSploit?

Этот инструмент известен многим, но последние сообщения на даном борде относительно XeroSploit сразили на повал

Как написано на GitHab:

Один человек на данном форуме говорил, что xeroslpoit хуже (дольше) сканирует сеть, чем nmap. Такие притензии к скрипту, несколько глупы, так как скрипт XeroSploit сам по себе ничего не сканирует, а только обращается к nmap, с "просьбой" просканировать сеть "gateway/24". В потверждение вот часть кода xersploit.py:Xerosploit - это инструментарий для тестирования проникновения, целью которого является выполнение атаки MITM (человек-по-средине). Он предоставляет различные модули, которые позволяют реализовать атаки, сканирование портов, а также позволяет проводить атаки на отказ в обслуживании. Работает на bettercap и nmap.

Код:

scan = os.popen("nmap " + gateway + "/24 -n -sP ").read()Статья Пентест с Raspberry Pi

Окт 11

- 7 674

- 10

PwnPi - дистрибутив на базе Linux для пентеста на Raspberry Pi. В настоящее время он имеет 200 предустановленных инструментов сетевой безопасности для помощи пентестерам. Он базируется на Debian Wheezy и использует Openbox как оконный менеджер. PwnPi может быть легко настроен для отправки обратного соединения от внутренней целевой сети путем редактирования простого файла конфигурации.

PwnPi поддерживает 512mb версии RPi. Официальный

Ссылка скрыта от гостей

проекта.6tunnel - TCP proxy for non-IPv6 applications

aircrack-ng - WEP/WPA cracking program

amap - a powerful application mapper

arp-scan - arp scanning and fingerprinting tool

bfbtester - Brute Force Binary Tester

bing-ip2hosts - Enumerate hostnames for an IP using bing

bsqlbf - Blind SQL injection brute forcer tool

btscanner - ncurses-based scanner for Bluetooth devices

chaosreader - trace network sessions and export it to html format...

aircrack-ng - WEP/WPA cracking program

amap - a powerful application mapper

arp-scan - arp scanning and fingerprinting tool

bfbtester - Brute Force Binary Tester

bing-ip2hosts - Enumerate hostnames for an IP using bing

bsqlbf - Blind SQL injection brute forcer tool

btscanner - ncurses-based scanner for Bluetooth devices

chaosreader - trace network sessions and export it to html format...

Csploit - пентест комбайн!

Окт 10

- 8 343

- 7

R

Отказ от ответственности: Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы загрузить эти приложения, чтобы использовать их для личной выгоды, то автор и издатель не должны нести ответственность за любой причиненный вред или ущерб.

Добрый вечер!

Программа на андроид на русском языке! (язык устанавливается такой же как и на системе)

Требования:

Андроид 2.3+

Архитектура процессора ARM 64

300 Mb свободного места

Оперативная память (Работает на 512, лучше 1024 Мб)

Root права (Исключительно SuperSu)

BussyBox

Стоковая прошивка (С фирменными оболочками могут быть глюки и т.п)

Вес 3,5 Мб до обновления, 300 - после.

Функционал:

Главный экран:

Добрый вечер!

Программа на андроид на русском языке! (язык устанавливается такой же как и на системе)

Требования:

Андроид 2.3+

Архитектура процессора ARM 64

300 Mb свободного места

Оперативная память (Работает на 512, лучше 1024 Мб)

Root права (Исключительно SuperSu)

BussyBox

Стоковая прошивка (С фирменными оболочками могут быть глюки и т.п)

Вес 3,5 Мб до обновления, 300 - после.

Функционал:

Главный экран:

- отображение всех пользователей в сети wi-fi с пометками о открытых портах! (Если они есть)

- Возможность добавить любой хост (ip\domain)

- Трассировка (Думаю объяснять не нужно что это)...

Статья PowerShell для хакера ( часть X ) Повышения привилегий . [скрипт Sherlock.ps1]

Окт 08

- 14 838

- 23

Приведствую Вас коллеги))

Продолжаем развивать нашу тему

Для чего нужно

Продолжаем развивать нашу тему

Ссылка скрыта от гостей

и сегодня мы с вами друзья остановимся на очередном этапе тестирования на проникновения , который принято в народе называть "Повышение привилегий" [Privilege Escalation (PrivEsc)] И делать мы это будем опять же таки средствами PowerShell. Так же сегодня я вас познакомлю , по моему мнению , с замечательным инструментом Sherlock.Для чего нужно

Ссылка скрыта от гостей

?- Для полного контроля системы.

- Для более стойкого закрепления в системе.

- Для сокрытие следов преступления,прибывания в системе.

- Для установки руткитов.

- Для получения конфиденциальной информации , которая обычному пользователю не доступна...

Статья Metasploit for android! Termux Emulator

Окт 08

- 125 651

- 153

R

Добрый день.

Для тех кто хочет попробовать Metasploit (msfconsole) не только сидя дома за компом/ноутом но и на телефоне и быть более мобильным!

Что требуется:

Обновляем:

Устанавливаем Wget :

Скачиваем скрипт установки Metasploit-Framework:

Запускаем скрипт установки (установка 5-15 минут):

Переходим в папку с установленным Metasploit:

Запускаем msfconsole!:

Если вы сделали все правильно, у вас запуститься metasploit!

Установка может занять продолжительное время (Зависит от вашего смартфона)

p.s: Сильно не пинайте, это моя первая статья. Надеюсь кому нибудь...

Для тех кто хочет попробовать Metasploit (msfconsole) не только сидя дома за компом/ноутом но и на телефоне и быть более мобильным!

Что требуется:

- Телефон на базе андроид выше 5.0!

- Интернет!

- Прямые руки и немного времени!

Обновляем:

Код:

$ apt update

$ apt upgarde

Код:

$ apt install wget

Код:

$wget https://Auxilus.github.io/metasploit.sh

Код:

$bash metasploit.sh

Код:

$cd metasploit-framework

Код:

$./msfconsoleУстановка может занять продолжительное время (Зависит от вашего смартфона)

p.s: Сильно не пинайте, это моя первая статья. Надеюсь кому нибудь...

Статья Digispark - badusb за 1$

Сен 01

- 21 292

- 36

Хочу рассказать о младшем (возможно даже отсталом и ущербном) брате Rubber Ducky - DigiSpark.

Стоит эта приблуда 1$ во всем известном Китайском интернет-магазине.

Что-ж, какова цена - таковы и возможности. За такую скромную сумму мы имеем:

Что же по поводу bad usb? Digi позволяет эмулировать клавиатуру, что даёт нам возможность создать powershell-backdoor. Приступим.

Генерация пейлоада

Генерировать буду с помощью Empire.

Что бы посмотреть все возможные варианты - после uselistener 2 раза нажмите Tab

[ATTACH...

Стоит эта приблуда 1$ во всем известном Китайском интернет-магазине.

Что-ж, какова цена - таковы и возможности. За такую скромную сумму мы имеем:

- 8 кб памяти для вашего кода, 2 из которых съедает загрузчик.

- Небольшую документацию:

Ссылка скрыта от гостей

Ссылка скрыта от гостей

Что же по поводу bad usb? Digi позволяет эмулировать клавиатуру, что даёт нам возможность создать powershell-backdoor. Приступим.

Генерация пейлоада

Генерировать буду с помощью Empire.

Код:

sudo ./empire

listeners

uselistener http[ATTACH...