Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

-

Познакомьтесь с пентестом веб-приложений на практике в нашем новом бесплатном курсе

Программирование

Статья ASM для х86. (5.2.) WinSock – протокол WHOIS

Авг 20

- 4 793

- 6

В предыдущей части речь шла о портах..

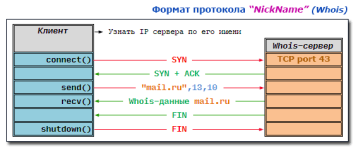

Теперь поговорим о протоколах и начнём с самого простого WHOIS (nickName), который полностью развенчивает миф об анонимности в сети. Посредством сервисов Whois, начинающий разведчик сможет собрать информацию о любом домене, ..а если повезёт, и об его админе. Отмечу, что инфа о владельце является конфиденциальной и предоставляется регистратором только по запросу органов власти. Но есть и открытые данные, читать которые дозволено всем.

Суть в том, что если мы хотим купить домен в сети Интернет, то должны оставить свою/подноготную регистратору домена. Среди этих данных ФИО, адрес проживания, номер телефона, мэйл и т.д. По такой схеме "люди в чёрном" смогут отследить нас, если мы будем заниматься противозаконной деятельностью.

Основная проблема в том, что в глобальной сети доменов...

Теперь поговорим о протоколах и начнём с самого простого WHOIS (nickName), который полностью развенчивает миф об анонимности в сети. Посредством сервисов Whois, начинающий разведчик сможет собрать информацию о любом домене, ..а если повезёт, и об его админе. Отмечу, что инфа о владельце является конфиденциальной и предоставляется регистратором только по запросу органов власти. Но есть и открытые данные, читать которые дозволено всем.

Суть в том, что если мы хотим купить домен в сети Интернет, то должны оставить свою/подноготную регистратору домена. Среди этих данных ФИО, адрес проживания, номер телефона, мэйл и т.д. По такой схеме "люди в чёрном" смогут отследить нас, если мы будем заниматься противозаконной деятельностью.

Основная проблема в том, что в глобальной сети доменов...

Статья ASM для х86. (5.1.) WinSock – работа с портами

Авг 17

- 12 373

- 20

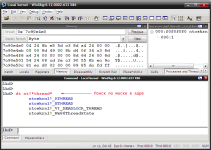

После вводной части перейдём к практике..Cетевое хозяйство лежит на балансе виндовых библиотек в числе которых и wsock32.dll. Эта устаревшая либа пришла в наш век из прошлого и опирается на сокеты Беркли юникса – версия её WinSock v1.1. Начиная с Win-2000 мелкософт отошла от старых принципов, и полностью обновила библиотеку до версии 2.0, поместив новоиспечённые функции внутрь отдельной либы ws2_32.dll. Прежняя версия тоже осталась для совместимости с уже написанными на ней программами, только все дорожки из неё ведут опять к усовершенствованной ws2_32.dll. Проверить это можно в Hiew'e, запросив у него экспорт последовательностью

Enter->F8->F9:Таким образом, мы можем с чистой совестью вызывать старые функции, тем-более что некоторые...

Статья ASM для х86. (5.0.) Cтек TCP/IP. WinSock

Авг 14

- 9 205

- 5

Предыдущие части 1,2,3,4 можно найти здесь..

В этой части:

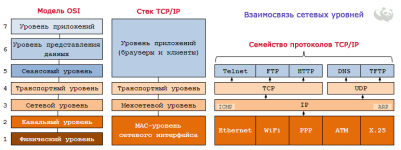

Продолжу тему ассемблера, и в этой части уделю внимание программированию сетей.

Дело это не для слабонервных, ..придётся осваивать кучу системных структур, таких как заголовки пакетов и прочее. Обстановку нагнетают и неимоверно богатые возможности сетевых сокетов, однако всё это с лихвой окупается новыми знаниями. Если рассматривать каждую мелочь, то запутаемся в терминах и на выходе получим винегрет. С другой стороны, в архитектуре сети всё переплитается в клубок и если что-то упустить, то на следующих уровнях нас ждёт инфо-дыра. Так-что выберу золотую середину, не углубляясь сильно в теоритическую муть. Материал рассчитан на тех, кто никогда не имел дело с программированием сети, но хотел-бы заняться этим...

В этой части:

- Общие сведения

- Сокеты и библиотека WinSock

- Обзор функций WinPcap

Продолжу тему ассемблера, и в этой части уделю внимание программированию сетей.

Дело это не для слабонервных, ..придётся осваивать кучу системных структур, таких как заголовки пакетов и прочее. Обстановку нагнетают и неимоверно богатые возможности сетевых сокетов, однако всё это с лихвой окупается новыми знаниями. Если рассматривать каждую мелочь, то запутаемся в терминах и на выходе получим винегрет. С другой стороны, в архитектуре сети всё переплитается в клубок и если что-то упустить, то на следующих уровнях нас ждёт инфо-дыра. Так-что выберу золотую середину, не углубляясь сильно в теоритическую муть. Материал рассчитан на тех, кто никогда не имел дело с программированием сети, но хотел-бы заняться этим...

Статья ASM для х86 (4.5.) Техники скрытия процессов

Июл 23

- 6 826

- 4

Win – это работающая по определённым правилам замкнутая система и если не придерживаться этих правил, её можно пустить по ложному следу. Тут главное не идти на поводу Microsoft, которая вправляет нам мозги своей/увесистой документацией. Сабж рассматривает несколько способов скрытия программ от системного "Диспетчера задач" как на пользовательском уровне, так и на уровне ядра.

4.5.0. Ядерный уровень

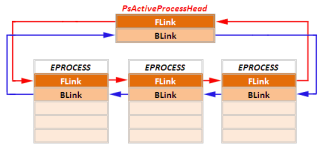

Всякий процесс в системе описывается своей структурой EPROCESS – сколько запущенных процессов, столько и структур. Чтобы держать все процессы под контролем, система связывает их в цепочку через механизм связных-списков LIST_ENTRY. Сам список состоит всего из двух элементов – это указатель FLink на следующую структуру EPROCESS в цепочке (Forward), и указатель BLink на предыдущую структуру в цепочке...

4.5.0. Ядерный уровень

Всякий процесс в системе описывается своей структурой EPROCESS – сколько запущенных процессов, столько и структур. Чтобы держать все процессы под контролем, система связывает их в цепочку через механизм связных-списков LIST_ENTRY. Сам список состоит всего из двух элементов – это указатель FLink на следующую структуру EPROCESS в цепочке (Forward), и указатель BLink на предыдущую структуру в цепочке...

Статья ASM для х86. (4.4.) Структура заголовка PE-файла

Июл 16

- 7 338

- 4

Рассмотрим формат исполняемого файла..

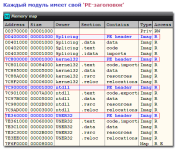

Важной его частью является формируемый компилятором заголовок PE-Header – этакий паспорт с полной информацией о своём клиенте. Когда система запускает файл на исполнение, загрузчик образов в Ntdll.dll сначала берёт только заголовок из дискового файла, а остальную его часть не трогает. На основании этой информации, лоадер создаёт указанное число секций и прочих ресурсов, и только потом заполняет эти секции кодом и данными. Под заголовок выделяется одна 4К- страница виртуальной памяти размером 0х1000 байт.

Header имеет довольно запутанную структуру и чтобы разобраться в нём хотя-бы на начальном уровне, придётся проштудировать манны как-минимум раз 10. Здесь уже подымался этот вопрос, и человек написал целую статью на эту тему, где достаточно внятно освятил общее положение дел – советую...

Важной его частью является формируемый компилятором заголовок PE-Header – этакий паспорт с полной информацией о своём клиенте. Когда система запускает файл на исполнение, загрузчик образов в Ntdll.dll сначала берёт только заголовок из дискового файла, а остальную его часть не трогает. На основании этой информации, лоадер создаёт указанное число секций и прочих ресурсов, и только потом заполняет эти секции кодом и данными. Под заголовок выделяется одна 4К- страница виртуальной памяти размером 0х1000 байт.

Header имеет довольно запутанную структуру и чтобы разобраться в нём хотя-бы на начальном уровне, придётся проштудировать манны как-минимум раз 10. Здесь уже подымался этот вопрос, и человек написал целую статью на эту тему, где достаточно внятно освятил общее положение дел – советую...

Статья ASM для х86. (4.0) Системные механизмы Windows

Июн 25

- 21 682

- 59

В этой части:

- Процессы и их потоки

- Адресное пространство процесса

- Вторжение в чужое пространство памяти

- Перехват API-функций

- Скрытие процессов

Ссылка скрыта от гостей

Статья ASM для х86. (3.0) Практика

Июн 22

- 14 934

- 37

Часть 3. Практика под виндой

Теорию можно продолжать бесконечно, тем-более что тема эта настолько обширна, что закончить её можно только ко ‘второму пришествию’. Без практики она теряет смысл, поэтому пробежавшись по макушкам основ, рассмотрим фундаментальные команды ассемблера на практике.

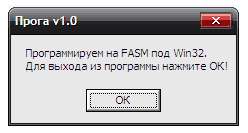

В качестве компилятора буду использовать FASM, т.к. считаю его синтаксис самым правильным из всех ассемблеров. В отличии от своих собратьев, в нём нет двумысленных команд, да и в использовании он до неприличия прост - компилирует без всяких батников, по одной клавише F9 в своём окне. Весит всего 1 Мб и бесплатно валяется на сайте разработчика, от куда

Ещё нам понадобится отладчик, чтобы воочию...

Теорию можно продолжать бесконечно, тем-более что тема эта настолько обширна, что закончить её можно только ко ‘второму пришествию’. Без практики она теряет смысл, поэтому пробежавшись по макушкам основ, рассмотрим фундаментальные команды ассемблера на практике.

В качестве компилятора буду использовать FASM, т.к. считаю его синтаксис самым правильным из всех ассемблеров. В отличии от своих собратьев, в нём нет двумысленных команд, да и в использовании он до неприличия прост - компилирует без всяких батников, по одной клавише F9 в своём окне. Весит всего 1 Мб и бесплатно валяется на сайте разработчика, от куда

Ссылка скрыта от гостей

. Теперь создайте в любой директории папку FASM и просто распакуйте в неё архив – fasm не требует установки в систему.Ещё нам понадобится отладчик, чтобы воочию...

Статья ASM для х86. (2,0,) Реальный и Защищённый режимы работы процессора

Июн 21

- 14 618

- 2

Часть 2. Реальный и Защищённый режимы работы процессора

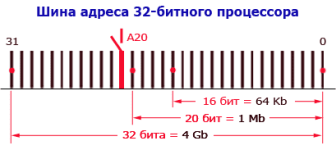

На данный момент х86 процессоры могут работать в четырёх режимах. Мы рассмотрим только первые два из них, как более распространённые:

В глазах процессора, мир существует в виде 1-байтных ячеек памяти. Будь-то физическое устройство (типа клавиатура), или наша логическая программа – для процессора это группа из нескольких байт. Считаю, что изучение ассемблера нужно начинать именно с организации памяти, поскольку 90% времени работать придётся именно с нею. Совсем не обязательно зубрить наизусть названия регистров – это придёт как озорение само-собой. Лучше направить энергию на изучение почвы, по которой собираемся ходить.Начало здесь: Ассемблер для х86

На данный момент х86 процессоры могут работать в четырёх режимах. Мы рассмотрим только первые два из них, как более распространённые:

- Real-Mode - реальный...

mysql_connect() и PHP 7

Июн 21

- 14 050

- 0

Большинство веб-сайтов в своей работе использует базы данных для хранения информации. Для сайтов, написанных на PHP, обычной является связка PHP + MySQL. В PHP есть несколько интерфейсов для взаимодействия с MySQL и в связи с обновлением до PHP нас ждут довольно важные изменения.

Ошибка Deprecated: mysql_connect(): The mysql extension is deprecated and will be removed in the future: use mysqli or PDO instead in

Данное расширение — mysql_connect() — устарело, начиная с версии PHP 5.5.0, и будет удалено в будущем. Используйте вместо него MySQLi или PDO_MySQL. Альтернативы для данной функции:

Подключение к базе данных с MySQLi делается так:

Осуществление запросов к базе данных также...

Ошибка Deprecated: mysql_connect(): The mysql extension is deprecated and will be removed in the future: use mysqli or PDO instead in

Данное расширение — mysql_connect() — устарело, начиная с версии PHP 5.5.0, и будет удалено в будущем. Используйте вместо него MySQLi или PDO_MySQL. Альтернативы для данной функции:

- mysqli_connect()

- PDO::__construct()

Подключение к базе данных с MySQLi делается так:

PHP:

<?php

$connection = mysqli_connect('localhost', 'username', 'password', 'database');Осуществление запросов к базе данных также...

Категории блога

Команда онлайн

-

savlWell-known member