Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

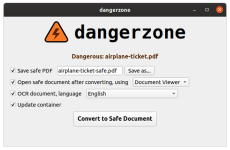

Софт Dangerzone: преобразователь потенциально опасных файлов

Мар 08

- 5 279

- 2

Программа берет потенциально опасные PDF-файлы, офисные документы или изображения и конвертирует их в безопасный PDF-файл.

Dangerzone работает следующим образом: вы даете ему документ, в котором не уверенны, можете ли вы ему доверять (например, вложение электронной почты). Внутри песочницы dangerzone преобразует документ в PDF (если он еще не создан), а затем преобразует PDF в необработанные пиксельные данные: список значений цвета RGB для каждой страницы. Затем в отдельной песочнице dangerzone берет эти данные пикселей и преобразует их обратно в PDF.

Некоторые...

Dangerzone работает следующим образом: вы даете ему документ, в котором не уверенны, можете ли вы ему доверять (например, вложение электронной почты). Внутри песочницы dangerzone преобразует документ в PDF (если он еще не создан), а затем преобразует PDF в необработанные пиксельные данные: список значений цвета RGB для каждой страницы. Затем в отдельной песочнице dangerzone берет эти данные пикселей и преобразует их обратно в PDF.

- Скачать 0.1 для Mac

- Скачать 0.1 для Windows

- См. Установку в вики для репозиториев Linux

Некоторые...

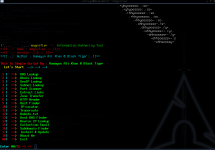

Sourceleakhacker

Мар 01

- 7 201

- 7

Приветствую всех Друзей и Форумчан.

Сегодня рассмотрим очередной инструмент для тестирования.

Создал его WangYihang из Китая.

Представляет собой SourceLeakHacker многопоточный сканер утечек информации от web-ресурса.

Установка:

Если на Kali Linux инструмент не установится корректно,или откажется работать с пакетами python,

то рекомендую приспособить работать с python3.

В моём случае это вышло сделать так:

SourceLeakHacker не будет искать документы,т.к. в основном тягает системные файлы.

Он также поищет для вас backdoor-shell,конфигурационные файлы,истории БД,логи,бэкапы.

Особенностью...

Сегодня рассмотрим очередной инструмент для тестирования.

Создал его WangYihang из Китая.

Представляет собой SourceLeakHacker многопоточный сканер утечек информации от web-ресурса.

Установка:

Код:

# git clone https://github.com/WangYihang/SourceLeakHacker.git

# cd SourceLeakHacker

# chmod +x SourceLeakHacker.py

# pip install -r requirments.txt

# python SourceLeakHacker.py -h -команда вывода справкито рекомендую приспособить работать с python3.

В моём случае это вышло сделать так:

Код:

# apt-get install python3-coloredlogs python3-prettytable python3-contextlib2

# python3 SourceLeakHacker.py -hОн также поищет для вас backdoor-shell,конфигурационные файлы,истории БД,логи,бэкапы.

Особенностью...

Статья Кража открытых файлов Win

Фев 28

- 17 876

- 5

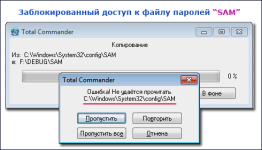

Одним из основных понятий в биологических дисциплинах является захват ареала обитания (области распространения таксонов). На подсознательном уровне все живые организмы пытаются занять свою нишу в общей сфере, любыми путями оберегая доступы к ней из вне. Аналогичной политики придерживаются и операционные системы, всё больше наделяемые интеллектом их разработчиками. Так, например, запущенный на исполнение процесс блокирует доступ ко-всем своим файлам и на запрос их копирования, система дипломатично посылает нас на материк:

Здесь и далее, в качестве кролика я выбрал системный файл SAM (Security Account Manager) – некий сейф с базой-данных учётных записей Win. Он хранит хэши паролей и приватную информацию о всех пользователях системы, а сами данные оформлены в виде древа структур настроек безопасности. На физическом уровне, база живёт в одноимённой ветке реестра HKLM\SAM, доступ к которой закрыт для всех, включая...

Здесь и далее, в качестве кролика я выбрал системный файл SAM (Security Account Manager) – некий сейф с базой-данных учётных записей Win. Он хранит хэши паролей и приватную информацию о всех пользователях системы, а сами данные оформлены в виде древа структур настроек безопасности. На физическом уровне, база живёт в одноимённой ветке реестра HKLM\SAM, доступ к которой закрыт для всех, включая...

Статья Условие Write-what-where и перехват потока управления кодом - Изучение методов эксплуатации на примерах, часть 16

Фев 23

- 27 777

- 16

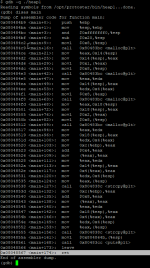

Доброго времени суток codeby. В предыдущей статье мы работали над переполнением буфера в кучи и перезаписывали структурный указатель на функцию. В статье мы так же будем работать над переполнением кучи и познакомимся с произвольной перезаписью памяти — условием Write-What-Where, посмотрим, что это такое и с чем его едят. И так поехали…

Описание ExploitMe

Этот уровень учитывает перехват потока выполнения кода в случаях перезаписи данных.

Этот уровень находится в / opt / protostar / bin / heap1

Исходный код

Описание ExploitMe

Этот уровень учитывает перехват потока выполнения кода в случаях перезаписи данных.

Этот уровень находится в / opt / protostar / bin / heap1

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <string.h>

#include <stdio.h>

#include <sys/types.h>

struct internet {

int...Статья ZIP'аем файл вручную (часть 2. распаковщик)

Фев 20

- 6 085

- 0

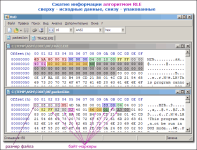

В продолжение темы об упаковщиках..

В первой части речь шла о том, как можно создать файл с геном репродукции, который по требованию порождал-бы бесчисленное количество своих воинов. Эта армия может решать определённый круг задач, а само требование может быть каким угодно, например привязка по времени, или какому-нибудь системному событию. Более того, способ позволяет создавать т.н. "файлы-матрёшки", размножение которых отследить будет довольно сложно.

Суть в том, что в экзе-файлах имеются нулевые "байты выравнивания секций" – в спецификации на РЕ-файл их называют File-Alignment. Они дополняют хвост полезного кода и данных до кратного значения (обычно 200h, 512-байт). При транспортировке файла эти нули представляют собой бесполезный балласт, и чтобы при инжекте эмбриона в матку мы не получили "слона в посудной лавке", было решено избавиться от них, а при...

В первой части речь шла о том, как можно создать файл с геном репродукции, который по требованию порождал-бы бесчисленное количество своих воинов. Эта армия может решать определённый круг задач, а само требование может быть каким угодно, например привязка по времени, или какому-нибудь системному событию. Более того, способ позволяет создавать т.н. "файлы-матрёшки", размножение которых отследить будет довольно сложно.

Суть в том, что в экзе-файлах имеются нулевые "байты выравнивания секций" – в спецификации на РЕ-файл их называют File-Alignment. Они дополняют хвост полезного кода и данных до кратного значения (обычно 200h, 512-байт). При транспортировке файла эти нули представляют собой бесполезный балласт, и чтобы при инжекте эмбриона в матку мы не получили "слона в посудной лавке", было решено избавиться от них, а при...

Статья Как обнаружить уязвимость SACK Panic с помощью Wireshark

Фев 15

- 4 101

- 0

Недавно мы провели углубленный анализ уязвимости SACK Panic (которая впервые была раскрыта в июне 2019 года), чтобы выяснить ее эффективность для машин Linux. В ходе этого исследования мы нашли новый метод обнаружения уязвимых серверов с помощью популярного анализатора сетевого трафика Wireshark. В этой статье приводятся сведения об уязвимости SACK Panic, новом методе обнаружения и ряде мер по смягчению, рекомендованных для защиты от SACK Panic.

Хотя воздействие, по-видимому, ограничивается

1. Основные сведения об уязвимости SACK Panic

Три уязвимости безопасности были выявлены и связаны с манипулированием пакетами выборочного подтверждения TCP в сочетании с низким значением максимального размера сегмента (MSS).

Вы...

Хотя воздействие, по-видимому, ограничивается

Ссылка скрыта от гостей

, эту проблему необходимо решить, чтобы пользователи поняли, как эти недостатки могут нарушить их сетевую инфраструктуру и почему исправления необходимы.1. Основные сведения об уязвимости SACK Panic

Три уязвимости безопасности были выявлены и связаны с манипулированием пакетами выборочного подтверждения TCP в сочетании с низким значением максимального размера сегмента (MSS).

Вы...

Статья Побеждаем MODX - льём шеллы со всех сторон

Фев 14

- 5 180

- 4

Всем привет!

Сегодня я решил поделиться с вами своими личными исследованиями по внедрению шеллов в CMS MODX.

Эта CMS не такая популярная и распространённая как Wordpress или Joomla. Просто она не такая дружелюбная к пользователю, и «любая домохозяйка» не сможет быстро разобраться как делать сайт, так как здесь свой специфичный подход, основанный на применении чанков. сниппетов и плагинов.

Тем не менее на мо́дэкс написано порядка 3-4% сайтов, что в итоге выливается в довольно приличное количество. Сама CMS больше защищена в сравнении с более популярными системами, и под неё практически нет никакой информации по взлому.

Всё что удалось найти в сети - это старое упоминание команды, которая сейчас не работает, так как всё уже изменилось. Попробуйте например набрать «modx залить шелл» или что-то похожее, и убедитесь сами.

Приступим – заходим на официальный сайт

Сегодня я решил поделиться с вами своими личными исследованиями по внедрению шеллов в CMS MODX.

Эта CMS не такая популярная и распространённая как Wordpress или Joomla. Просто она не такая дружелюбная к пользователю, и «любая домохозяйка» не сможет быстро разобраться как делать сайт, так как здесь свой специфичный подход, основанный на применении чанков. сниппетов и плагинов.

Тем не менее на мо́дэкс написано порядка 3-4% сайтов, что в итоге выливается в довольно приличное количество. Сама CMS больше защищена в сравнении с более популярными системами, и под неё практически нет никакой информации по взлому.

Всё что удалось найти в сети - это старое упоминание команды, которая сейчас не работает, так как всё уже изменилось. Попробуйте например набрать «modx залить шелл» или что-то похожее, и убедитесь сами.

Приступим – заходим на официальный сайт

Ссылка скрыта от гостей

и скачиваем...Статья ZIP'аем файл вручную (часть.1. упаковщик)

Фев 14

- 9 914

- 4

Допустим имеем файл и нужно перенести его в своей программе на чужую машину. Если этот файл будет внешним (на подобии библиотеки или драйвера), то сразу бросится в глаза. А что если зашить его в своё тело и создавать при запуске основного приложения? Благо производительность современных процессоров это позволяет и жертва даже не успеет понять в чём дело. Другими словами получим матку, которая будет порождать файлы.

Всё-бы хорошо, только таскать в себе готовые бинарники типа exe\dll в несжатом виде тоже не лучшая идея – одних только "байтов выравнивания" в них под 50%, а для использования готовых архиваторов нужен к нему распаковщик. Так-что иметь в запазухе обычный зиппер это всегда гуд, а данная статья (надеюсь) поможет вам разобраться в его деталях. Буду использовать ассемблер FASM, двоичный редактор HxD, ну и виндовый кальк в инженерном виде.

----------------------------------------

[COLOR=rgb(243, 121...

Анализ безопасности CMS: Практическое руководство по Medusa и Magnifier

Фев 05

- 6 700

- 4

Приветствую Друзей и Уважаемых Форумчан.

Сегодня рассмотрим пару инструментов,заслуживающих внимания.

Поработают они последовательно в связке.

Тестировать и атаковать будем один из недобросовестных ресурсов с помощью BlackArch.

Будет также немного трэша,но главной задачей останется демонстрация работы инструментов.

При тестировании не нанесено ни малейшего ущерба web-ресурсам,а также юр.и физ.лицам.

Вся информация предоставлена исключительно в рамках ознакомления и изучения безопасности.

Первый инструмент из раздела Information Gathering .

Название Magnifier ему было дано известным пентестером из Пакистана Ali Khan.

Знатоки его знают по авторству отменного hack-bar.

Хотя авторство указано как The Eye Of Cyber.

Ссылка на общество здесь

Установка:

Код:

# git clone https://github.com/TheEyeOfCyber/Magnifier.git

# cd Magnifier

# chmod +x...Статья Bad Usb или как я уток разводил, Практическое пособие по Rubber Duck

Фев 05

- 25 638

- 29

Предисловие

Решил я как-то хозяйство дома завести, благо земли хватает вдоволь. Выбор остановил на утках. Знающие люди сказали, что от них куда больше пользы, чем от кур да и вкуснее они. Началось с того (как это частенько бывает), что узнал я про этих уток не из новостных лент, я практически от первоисточника, а точнее всеми любимого DEFCON-а. Заинтересовало меня их послание, хотя, если честно, не скажу, что я да и другие разработчики не догадывались об этом раньше, но ребята потрудились на славу и выдали миру весьма полезную информацию, касаемо этих самых уток и дали им звучное имя Rubber Duck. Как Вы догадались, эта порода уток ни что иное, как Bad Usb.

Первый блин комом

Как водится у хорошего хозяина, не все сразу ладится, так как первый опыт разведения этой породы мерзо-уток по сути ничем хорошим не увенчался, трудности...