Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья О стеганографии кратко, ДКП, Встраивание ЦВЗ

Апр 10

- 8 422

- 1

Стеганография - от греч. στεγανός [‘стеганос’] «скрытый» + γράφω [‘графо’] «пишу»; букв. «тайнопись» — способ передачи или хранения информации с учётом сохранения в тайне самого факта такой передачи (хранения). Этот термин ввёл в 1499 году аббат бенедиктинского монастыря Св. Мартина в Шпонгейме Иоганн Тритемий в своём трактате «Стеганография» (лат. Steganographia), зашифрованном под магическую книгу.

Данное определение, приведенное на соответствующей странице Википедии, а также практически в каждом учебнике по стеганографии, подчеркивает, как давно были заложены базовые принципы. Существуют и более ранние отсылки к процессу скрытой или неявной передачи данных (V в. до н. э.).

За периодом времени данный вид технического искусства разросся и нашел свою индивидуальную нишу применения в окружающем нас мире.

Так как рассказать о всех тонкостях данной научной области в...

Данное определение, приведенное на соответствующей странице Википедии, а также практически в каждом учебнике по стеганографии, подчеркивает, как давно были заложены базовые принципы. Существуют и более ранние отсылки к процессу скрытой или неявной передачи данных (V в. до н. э.).

За периодом времени данный вид технического искусства разросся и нашел свою индивидуальную нишу применения в окружающем нас мире.

Так как рассказать о всех тонкостях данной научной области в...

Обзор курса WAPT или Тестирование Веб-Приложений на проникновение

Апр 08

- 30 984

- 17

Вот и я хочу поведать Вам о замечательном курсе, который выбрал для себя для того, чтобы подтянуть отстающие навыки в веб-хакинге, такие как SQL-injection, XSS, XXE и другие. Скажу сразу, обзор делаю крайне независимым от мнений и принадлежности себя как части форума Codeby.net мне действительно "до лампы" мнения окружающих, мне важно лишь собственное ощущение удовлетворенности от полученного и что самое важное закрепления навыка. И еще, все описанное ниже, ничто иное как мой личный взгляд на вещи и это исключительно описание моих эмоций от курса и все придирки и критика - сугубо мое личное мнение)

Преамбульное вступление содержит пояснение и душевные переживания ровно для того, чтобы Вы не...

Статья Решение квеста по безопасности и анализ онлайн-форм

Апр 06

- 4 445

- 5

Привет всем

Здесь мы поговорим о том как нужно было решать наш мини квест, а ещё о некоторых моментах с гугл формами)

Итак, на начале мы имели ссылку(

Перейдя по ссылке увидим милого КОТИКа :3

Скачиваем фотографию и естественно нужно открыть фотку в текстовом редакторе(я использовал Notepad++)

Открываем её и листаем в самый низ, и видим вот это:

Так теперь у нас есть "aHR0cDovL2JpdC5seS8ySW4yekpqCg=="

Можно понять что это base64, декодируем и получаем новую ссылку -

Ссылка ведёт на статью @explorer "Создаём полиалфавитный шифр на Python"

Придется читать всю статью..

Прочитали? Вы наверное заметили знакомые уже нам иероглифы. Нужно пробовать декодировать этот шифр.

И так мы получили НСХЛН. И тут оказалась самая трудная...

Здесь мы поговорим о том как нужно было решать наш мини квест, а ещё о некоторых моментах с гугл формами)

Итак, на начале мы имели ссылку(

Ссылка скрыта от гостей

) и текст: 担麦甩念担Перейдя по ссылке увидим милого КОТИКа :3

Скачиваем фотографию и естественно нужно открыть фотку в текстовом редакторе(я использовал Notepad++)

Открываем её и листаем в самый низ, и видим вот это:

Так теперь у нас есть "aHR0cDovL2JpdC5seS8ySW4yekpqCg=="

Можно понять что это base64, декодируем и получаем новую ссылку -

Ссылка скрыта от гостей

Ссылка ведёт на статью @explorer "Создаём полиалфавитный шифр на Python"

Придется читать всю статью..

Прочитали? Вы наверное заметили знакомые уже нам иероглифы. Нужно пробовать декодировать этот шифр.

И так мы получили НСХЛН. И тут оказалась самая трудная...

Статья Получаем доступ к AWS консоли с помощью API ключей

Апр 06

- 4 420

- 0

Статья является переводом. Оригинал вот

В случае состязательных режимов, доступ к консоли AWS лучше, чем к API. В этой статье мы покажем вам процесс исследования и релизним новый инструмент, который мы создали!

Было бы желание...

Клиенты часто просят нас протестировать приложения, сети и/или инфраструктуру, размещенные на Amazon Web Services (AWS). В рамках этих проверок, мы часто находим активные учетные данные IAM различными способами. Эти учетные данные позволяют владельцу выполнять привилегированные действия в службах AWS в пределах учетной записи AWS.

Эти учетные данные представлены в двух формах, обе из которых работают с CLI AWS:

Ссылка скрыта от гостей

В случае состязательных режимов, доступ к консоли AWS лучше, чем к API. В этой статье мы покажем вам процесс исследования и релизним новый инструмент, который мы создали!

Было бы желание...

Клиенты часто просят нас протестировать приложения, сети и/или инфраструктуру, размещенные на Amazon Web Services (AWS). В рамках этих проверок, мы часто находим активные учетные данные IAM различными способами. Эти учетные данные позволяют владельцу выполнять привилегированные действия в службах AWS в пределах учетной записи AWS.

Эти учетные данные представлены в двух формах, обе из которых работают с CLI AWS:

- Постоянные учетные данные

- Обычно предоставляя отдельных пользователей IAM, эти аккаунты содержат ключ доступа (который обычно начинается с [COLOR=rgb(61, 142...

Статья Сетевой порт - отражение вашей безопасности

Апр 01

- 8 677

- 3

КОМПЬЮТЕРНЫЕ СЕТИ

<< Начало

5. Сетевой порт - отражение вашей безопасности.

Наш парусник, груженный отборным индийским хлопком, мчится по бескрайним просторам Атлантического океана к берегам Новой Англии. Однако, порт Бостона, в котором принимают хлопок, закрыт в связи с разразившейся эпидемией неизвестного ранее вируса, а все близлежащие порты принимают лишь вино и чай. Наша задача - сбыть хлопок и нагрузить трюмы колумбийскими клубнями, чтобы отправиться с ними обратно в далекую Индию.

Как мы уже рассматривали в предыдущей статье, каждое вычислительное устройство в сети имеет свой уникальный IP-адрес. Однако, для полноценной передачи информации, одних только IP-адресов недостаточно, так как передачу данных осуществляют не сами вычислительные машины, а работающие на них приложения, такие как FTP-сервер, почтовый SMTP-сервер и другие. Каждое из этих приложений отправляет и...

<< Начало

5. Сетевой порт - отражение вашей безопасности.

Наш парусник, груженный отборным индийским хлопком, мчится по бескрайним просторам Атлантического океана к берегам Новой Англии. Однако, порт Бостона, в котором принимают хлопок, закрыт в связи с разразившейся эпидемией неизвестного ранее вируса, а все близлежащие порты принимают лишь вино и чай. Наша задача - сбыть хлопок и нагрузить трюмы колумбийскими клубнями, чтобы отправиться с ними обратно в далекую Индию.

Как мы уже рассматривали в предыдущей статье, каждое вычислительное устройство в сети имеет свой уникальный IP-адрес. Однако, для полноценной передачи информации, одних только IP-адресов недостаточно, так как передачу данных осуществляют не сами вычислительные машины, а работающие на них приложения, такие как FTP-сервер, почтовый SMTP-сервер и другие. Каждое из этих приложений отправляет и...

Статья Мыслите вне рамок OWASP TOP-10/SANS TOP-25/Bug Bounty

Апр 01

- 6 420

- 1

Статья является переводом. Оригинал вот

TL;DR:

"Мыслите вне рамок

Эта статья поможет тем, кто только встал на этот путь информационной безопасности и охоты за багами.

Ссылка скрыта от гостей

TL;DR:

"Мыслите вне рамок

Ссылка скрыта от гостей

/

Ссылка скрыта от гостей

/

Ссылка скрыта от гостей

". В этой статье мы обсудим несколько примеров, чтобы донести главную идею о том, что если вы думаете ограниченно, то вы и будете ограниченными. Использование Bug bounty ухудшило качество тестирования на проникновение, как для клиентов, так и для специалистов. Клиенту трудно отличить хороший пентест от быстрого и грязного, при использовании топ-10/топ-25 будь то SANS или OWASP .Эта статья поможет тем, кто только встал на этот путь информационной безопасности и охоты за багами.

Внимание: Эта статья может изменить и изменит взгляд, мышление и привычку типичного пентестера. Будьте осторожны. Это может причинить...

Статья Жертва против Хищника: aльтернативная история о борьбе с флудом на номер телефона и не только

Мар 31

- 8 972

- 7

Снова вас приветствую, господа. Эта статья не будет каноничной в отношении к моим предыдущим писанинам.Категорически к слову, поэтому не судите строго, больше походить будет на практическое пособие, что делать и как защитить себя и свои гаджеты во время флуд-атак. Вы вряд-ли найдёте-то здесь пособие по тому, как свести конкурента с бизнеса или, как насолить другу, делающему домашку, но вы узнаете, как противостоять конкуренту, которых хочет вас вывести с дела, как защитить свой телефон от неминуемой гибели от перегруза.

Пособие моё будет прям пропитано полностью, к ниточке каждой: критическим мышлением, анализом и умением выходить с ничего, выкручиваясь из ситуации патового характера. Не критикуйте больно сильно уж, это своеобразный дебют в таком жанре. Погнали.

Небольшой план-список, чтобы я не забыл о чём писать:

Пособие моё будет прям пропитано полностью, к ниточке каждой: критическим мышлением, анализом и умением выходить с ничего, выкручиваясь из ситуации патового характера. Не критикуйте больно сильно уж, это своеобразный дебют в таком жанре. Погнали.

Небольшой план-список, чтобы я не забыл о чём писать:

- Глава 1: Звонки-звонки да СМС и лишь одна секунда, дабы покурить, чтобы после отдать две тысячи баксов...

Статья Блуждаем по просторам GitHub: Дыры, скрипты, QR-коды и чертовщина

Мар 27

- 13 714

- 11

Статью эту я уже начинаю писать раз третий - не то... Прежде, чем я снова заброшу это, я хочу , чтобы ты, дорогой читатель, знал сколько времени мне пришлось потратить на сбор информации и тест всего ниже представленного на своей машине.. Около трёх дней, потерял я сноровку, давно не включал Kali - имеем, что имеем. Но я бы расценил это, как благо для тебя, читатель, ибо во время тестирования и проверки работоспособности возникали целая уйма проблем и ошибок, кстати , с которыми встретились бы вы, пытаясь использовать нижепредставленные скрипты. Ну, хватит затягивать, переходим к делу.

Не будем мы с вами открывать Америку и вновь: пойдёт дело о вещах общедоступных,но опасных в меру, о небольшой халатности и мошенничестве, которая ставит под угрозу вашу приватность и безопасность. Сегодня предлагаю я вам, достаточно увлекательный, тур по просторам GitHub'a.

Ветром попутным давайте обрисуем общую картину...

Заглавие

Не будем мы с вами открывать Америку и вновь: пойдёт дело о вещах общедоступных,но опасных в меру, о небольшой халатности и мошенничестве, которая ставит под угрозу вашу приватность и безопасность. Сегодня предлагаю я вам, достаточно увлекательный, тур по просторам GitHub'a.

Ветром попутным давайте обрисуем общую картину...

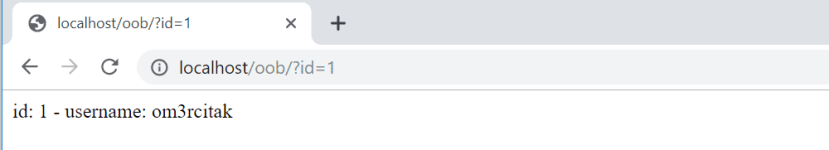

Статья Out-of-band атаки

Мар 20

- 13 796

- 5

Статья является переводом. Оригинал вотСсылка скрыта от гостей

В этой статье я расскажу о понятии и концепции "Out-of-band" (на рус. «вне-диапазона») , а также о использовании на некоторых примерах.

Структура статьи

1. Что значит "Out-of-band"?

2. Blind уязвимости

2.1 Blind SQL Injection

2.2 Blind Command Injection

2.3 Blind Cross-site Scripting

3. Подготовка подходящей среды для извлечения данных4. Использование уязвимостей с помощью OOB-технологии

4.1 Использование Blind SQL Injection уязвимости с помощью OOB-технологии

4.1.1...

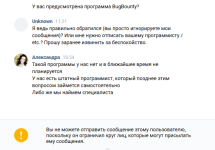

Статья Поиск уязвимостей в интернет-магазине товаров от Xiaomi

Мар 19

- 10 921

- 16

На сайте все еще не прикрыли уязвимости, так что вы сможете увидеть и потрогать их "вживую" -

Ссылка на профиль дамы во ВКонтакте - Александра Александровна

Привязанный к странице номер телефона - +79787490741

Начать следует с того, как был найден вышеназванный магазин с техникой от компании Xiaomi. А найден он был очень просто - через рекламу на Youtube. Я зашел на видеохостинг, вбил в поиске "Xiaomi Gaming Laptop" (уж очень мне захотелось заменить свой старый ПК на что - то более мобильное и производительное) и под третьим видео в топе обнаружил ссылку на магазин:

[ATTACH...

Ссылка скрыта от гостей

. Рассказываю я о них потому, что владелец не захотел нормально общаться, сначала заигнорив на почте, а потом и вовсе добавив меня в ЧС во ВКонтакте, ссылаясь на то, что пентестестом займется их программист (ну что ж, думаю, у него все получится). Ссылка на профиль дамы во ВКонтакте - Александра Александровна

Привязанный к странице номер телефона - +79787490741

Начать следует с того, как был найден вышеназванный магазин с техникой от компании Xiaomi. А найден он был очень просто - через рекламу на Youtube. Я зашел на видеохостинг, вбил в поиске "Xiaomi Gaming Laptop" (уж очень мне захотелось заменить свой старый ПК на что - то более мобильное и производительное) и под третьим видео в топе обнаружил ссылку на магазин:

[ATTACH...