Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Блог начинающего Bug Хантера. Уязвимости при SMS-аутентификации + Кейсы. Часть 3.1

Апр 26

- 8 694

- 3

Всем Салам. Эта статья является неким дополнением и продолжением этой статьи BruteForce, как недооцененный вид атаки (Account TakeOver)

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....

Предисловие

Здесь разберем уязвимости, с которыми можно столкнуться при реализации SMS-аутентификации. Все описанные уязвимости не просто в теории, а со всеми описанными типами уязвимостями встречался на пентестах и на BugBounty.

К SMS-аутентификации переходят очень многие B2C сервисы, так как - это просто для пользователя. Не нужно запоминать какие-либо пароли, просто ввёл номер, получил код и на этом все. Но при разработке допускаются множество ошибок, которые приводят к серьезным уязвимостям и самая критическая из них, это захват аккаунта любого пользователя, зная только его номер телефона....

Статья Блог начинающего Bug Хантера. Ищем баги за еду. Часть 2

Апр 20

- 9 669

- 8

Всем Салам. Много времени прошло с начала первой части. В последнее время не было желания вообще что-либо написать. И за этот период накопилось очень много, разных и интересных кейсов из Bug Bounty.

Сегодняшняя тема думаю многим будет интересна и многие смогут поучаствовать при желании. А речь пойдет о недавно открытой программе Bug Bounty от Азбуки Вкуса. И что мне понравилось в данной программе, то что оплату можно получать продуктами, точнее бонусами, которые придут на карту. Также можно и деньгами, но если бонусами, то это сумма умножается на 1.5. И вот какие плюсы, если получать бонусами.

Сегодняшняя тема думаю многим будет интересна и многие смогут поучаствовать при желании. А речь пойдет о недавно открытой программе Bug Bounty от Азбуки Вкуса. И что мне понравилось в данной программе, то что оплату можно получать продуктами, точнее бонусами, которые придут на карту. Также можно и деньгами, но если бонусами, то это сумма умножается на 1.5. И вот какие плюсы, если получать бонусами.

- В полтора раза больше

- Огромное количество бонусов и карта становится платиновой

- А это бесплатный абонемент на кофе

- Всякие плюшки на дни рождения

- И возможность обменять бонусы на авиа мили Аэрофлота

Статья Системные таймеры, Часть[3] – HPET и таблица ACPI

Апр 20

- 22 446

- 0

Предыдущие части:

HPET – High Precision Event Timers

частота: 14.318180 MHz | счётчик...

3. ACPI таблицы – таймер HPET.

---------------------------------------HPET – High Precision Event Timers

частота: 14.318180 MHz | счётчик...

Статья Атакуя Веб: Путь Offensive Security

Апр 19

- 7 261

- 0

Статья является переводом. Оригинал вот

Мой отзыв о курсе AWAE и соответствующем экзамене OSWE

Лично я полюбил

Ссылка скрыта от гостей

Мой отзыв о курсе AWAE и соответствующем экзамене OSWE

Лично я полюбил

Ссылка скрыта от гостей

, так как многие ресерчеры безопасности в веб-приложениях, и баг баунти хантеры рассматривают эту книгу как Библию black box тестирования веб-приложений. Большое внимание, в этой книге, уделяется поиску проблем в безопасности веб-приложений, без доступа к исходному коду. Но некоторые проблемы сложно найти, только потому, что они лежат на глубине, как загадка в исходном коде. Исходный код веб-приложения - это именно то, что вам стоит изучать, отбросив все...Статья Где хранятся IP адреса в Android

Апр 18

- 8 063

- 3

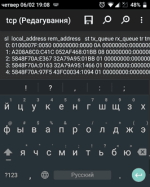

Доброго времени суток, в данной статье я опишу, где хранятся IP адреса, которые получало устройство на android. Так же этот способ будет наглядным при демонстрации какие порты задействуются при подключении.

Данный способ будет работать при соблюдении некоторых условий:

В нем будет таблица вида:

Где, local address – IP адрес устройства. Более полное описание этой таблицы...

Данный способ будет работать при соблюдении некоторых условий:

- Телефон не перезагружался. При перезагрузке файл очищается, но если у вас есть возможность сделать физический дамп памяти телефона возможно поднять версии этого файла и получить адреса за бОльшее время.

- Информация в файле сохраняется некоторое время, т.е. все IP адреса за все время вы не получите, но за пару часов шанс есть.

\proc\net\tcp. Этот файл доступен без root до версии Android Q и открывается как обычный текстовый файл.В нем будет таблица вида:

Где, local address – IP адрес устройства. Более полное описание этой таблицы...

Статья macOS Catalina 10.15.1 один из способов получения копии данных для дальнейшего изучения

Апр 17

- 7 100

- 10

Бывают случаи когда нет возможности извлечь SSD, HDD из устройств macOS, то нужно распаивать экран или сложность разборки, а информацию получить для дальнейшей обработки нужно. Способы с загрузкой разных дистрибутивов особенно Linux для команды DD не дают результат или получаем образ системы который не может распознать: FTK, X-Ways, belkasoft, а программные продукты UFS Explorer, R-Studio так же результатов не дают, хотя тут я немного преувеличил так как программа DMDE (DM Disk Editor and Data Recovery Software) с такого не понятного образа восстанавливает файлы (жаль что без имён) но она всё таки даёт рабочие файлы.

Второй шаг

в операционной системе может быть включено шифрование "FileVault", в системе которая попала мне в руки все учетные записи были защищены паролем, но в самой системе не был включен FileVault.

Сброс пароля в Catalina 10.15.1 прошел очень просто:

Второй шаг

в операционной системе может быть включено шифрование "FileVault", в системе которая попала мне в руки все учетные записи были защищены паролем, но в самой системе не был включен FileVault.

Сброс пароля в Catalina 10.15.1 прошел очень просто:

Включите Mac и после того, как раздастся звук включения, зажмите на клавиатуре клавиши CMD+R.

Под значком...

Статья Поиск и использование ошибок ICS/SCADA

Апр 17

- 4 788

- 2

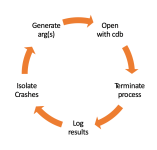

Full disclosure: я люблю программное обеспечение SCADA. Мне нравится бесконечная возможность учиться, доступная с простой установкой. Ищете первое переполнение буфера в стеке? Попробуйте SCADA. SQL-инъекция? Попробуйте SCADA! Готовы перейти в NT AUTHORITY/SYSTEM из непривилегированного аккаунта в считанные секунды? Попробуйте SCADA!

Я люблю программное обеспечение SCADA. В любое время, когда я хочу получить больше информации о конкретной классификации ошибок или когда я делаю модификации в моих fuzzing rig , я всегда возвращаюсь к SCADA. Главным образом потому, что это то, с чего я начал, когда я сел на ZDI, но также это никогда не подводило меня в плане получения немедленных результатов.

Недавно я вернулся к одной из моих любимых ошибок - позорному IOCTL Advantech 0x2711. Первоначальная

Я люблю программное обеспечение SCADA. В любое время, когда я хочу получить больше информации о конкретной классификации ошибок или когда я делаю модификации в моих fuzzing rig , я всегда возвращаюсь к SCADA. Главным образом потому, что это то, с чего я начал, когда я сел на ZDI, но также это никогда не подводило меня в плане получения немедленных результатов.

Недавно я вернулся к одной из моих любимых ошибок - позорному IOCTL Advantech 0x2711. Первоначальная

Ссылка скрыта от гостей

была обнаружена и сообщена в ZDI Стивеном Сили. Я писал об этом в...Статья Системные таймеры, Часть[2] – ACPI

Апр 13

- 8 453

- 3

Содержание:

1. Общие сведения. Legacy-таймеры PIT и RTC.

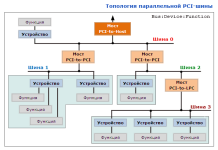

2. Шина PCI – таймер менеджера питания ACPI.

3. Усовершенствованный таймер HPET.

4. Счётчики процессора LAPIC и TSC (time-stamp-counter).

5. Win - профилирование кода.

---------------------------------------

В первой части рассматривались общие сведения и унаследованные девайсы..

В этой части познакомимся с шиной PCI и более совершенными таймерами наших дней..

[COLOR=rgb(250...

1. Общие сведения. Legacy-таймеры PIT и RTC.

2. Шина PCI – таймер менеджера питания ACPI.

3. Усовершенствованный таймер HPET.

4. Счётчики процессора LAPIC и TSC (time-stamp-counter).

5. Win - профилирование кода.

---------------------------------------

В первой части рассматривались общие сведения и унаследованные девайсы..

В этой части познакомимся с шиной PCI и более совершенными таймерами наших дней..

[COLOR=rgb(250...

EvilDLL и атака DLL Hijacking: Всё, что нужно знать о перехвате DLL

Апр 13

- 8 407

- 6

Вы уже отправили «злую» библиотеку, заполучили реверс-шелл, но что дальше? Этот мини-гайд разложит по полочкам, как превратить одноразовый запуск DLL Hijacking в устойчивое владение машиной. Шаг за шагом покажем, как грамотно настроить Evildll, обойти ограничения ngrok и бесшумно закрепиться через Metasploit — без лишнего шума в логах и паники у «жертвы».

Статья Системные таймеры. Часть[1] – PIT и RTC

Апр 12

- 13 277

- 0

В статье рассматриваются технические детали системных таймеров и способы их программирования. Роль таймеров в системе глобальна – по их прерываниям логика чипсета контролирует длительность шинных циклов (что влияет на общую производительность), переводит процессор и ACPI-девайсы в энергосберегающий режим, организует ход часов, пробуждает разнообразные события Event и многое другое.

Более того, взяв за основу их тики, можно измерить время выполнения программных блоков, чтобы максимально оптимизировать свой код. Этот процесс назвали "профилированием", а сам контролирующий модуль - профайлером. Здесь имеются внешние факторы, которые искажают результаты тестирований – обсуждению этой проблемы и посвящена данная статья.

На первый взгляд, в век интеллектуальных процессоров оптимизация кажется не уместной. Однако не стоит переоценивать аппаратные возможности – по мере роста...

Более того, взяв за основу их тики, можно измерить время выполнения программных блоков, чтобы максимально оптимизировать свой код. Этот процесс назвали "профилированием", а сам контролирующий модуль - профайлером. Здесь имеются внешние факторы, которые искажают результаты тестирований – обсуждению этой проблемы и посвящена данная статья.

На первый взгляд, в век интеллектуальных процессоров оптимизация кажется не уместной. Однако не стоит переоценивать аппаратные возможности – по мере роста...