Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Fake AP на Raspberry Pi (Часть 1)

Май 21

- 12 299

- 22

Здравствуй, дорогой читатель!

Предисловие:

В этой статье постараюсь подробно и одновременно кратко описать процесс создания фейковой WiFi-точки для сбора данных на Raspberry Pi. Буду использовать Raspberry Pi 3B+, но процесс создания не будет отличаться на других версиях одноплатника. Также можно использовать любой другой ПК с Linux на базе Debian.

Возможно, у тебя уже появился вопрос: "Зачем вообще эта статья, если можно скачать утилиту для FakeAP и не заморачиваться?". Ответ простой: функционал и понимание того, как работают подобные устройства. В самодельной версии функционала будет намного больше и ты, также, будешь знать, как все это дело работает и настраивается. Также можно будет потренироваться в тестировании этой AP на защищенность, при этом легально. А уязвимости будут. Много уязвимостей, которые дадут тебе боевой опыт.

В ИБ, программировании я новичок и это моя первая статья на форуме, будут ошибки, неточности или пробелы в подаче информации, поэтому адекватная...

Предисловие:

В этой статье постараюсь подробно и одновременно кратко описать процесс создания фейковой WiFi-точки для сбора данных на Raspberry Pi. Буду использовать Raspberry Pi 3B+, но процесс создания не будет отличаться на других версиях одноплатника. Также можно использовать любой другой ПК с Linux на базе Debian.

Возможно, у тебя уже появился вопрос: "Зачем вообще эта статья, если можно скачать утилиту для FakeAP и не заморачиваться?". Ответ простой: функционал и понимание того, как работают подобные устройства. В самодельной версии функционала будет намного больше и ты, также, будешь знать, как все это дело работает и настраивается. Также можно будет потренироваться в тестировании этой AP на защищенность, при этом легально. А уязвимости будут. Много уязвимостей, которые дадут тебе боевой опыт.

В ИБ, программировании я новичок и это моя первая статья на форуме, будут ошибки, неточности или пробелы в подаче информации, поэтому адекватная...

Статья Предотвращение межсайтового скриптинга (XSS)

Май 20

- 7 030

- 1

Это не оригинальная статья, а всего лишь перевод. Оригинал вотСсылка скрыта от гостей

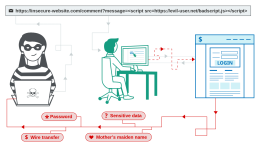

Межсайтовый скриптинг является одной из наиболее распространенных и популярных веб-атак.

Он позволяет злоумышленнику вводить код в веб-приложения на стороне клиента, которые затем просматриваются жертвами.

Последствия и воздействие могут варьироваться в зависимости от типа атаки и контекста, в котором она была запущена.

XSS можно классифицировать как:

- Self-XSS / Reflected XSS / Non-persistent XSS / Type-II XSS

- Persistent XSS / Stored XSS / Type-I XSS

- DOM based XSS

Self-XSS

Предположим, что у нас есть следующий PHP-код - PHP просто для примеры:

PHP:

<?php

$id = $_GET['id'];

// ... пропусукаем ненмого кода :-)

// простой пример Simple XSS :

// $_GET['id'] остался незаполненным

// и...Статья "Фальшивые отпечатки пальцев". Обход сканеров с 3Д-печатью

Май 17

- 4 272

- 0

Статья является переводом. Оригинал находится вотСсылка скрыта от гостей

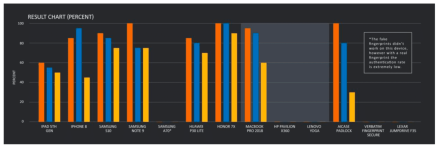

В новых исследованиях, использовали технологию 3D-печати для байпаса сканеров отпечатков пальцев, и тестировали все это на мобильных устройствах Apple, Samsung и Microsoft.

Новые исследования показали, что можно использовать технологию 3D-печати для создания "поддельных отпечатков пальцев", которые могут байпасить большинство сканеров отпечатков пальцев на популярных устройствах. Но создание такой атаки все еще остается дорогостоящим и трудоемким делом.

Исследователи из Cisco Talos, создали различные модели угроз, использующие технологию 3D-печати, а затем протестировали их на

Ссылка скрыта от гостей

(в том числе iPhone 8 и Samsung S10), на ноутбуках (в том числе Samsung Note 9, Lenovo Yoga и HP Pavilion X360) и на смарт-устройствах...Splunk Attack Range в виртуальной гостевой Ubuntu VM: Руководство

Май 14

- 9 234

- 0

Данная статья ялвяется переводом. Оригинал вотСсылка скрыта от гостей

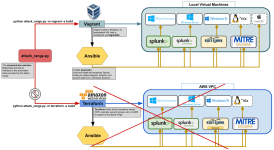

Краткое руководство для тех, кто хочет запустить этот фантастический проект локально, а не в AWS.

Ссылка на проект: splunk/attack_range

Предисловие

Splunk Attack Range - это отличный проект от Splunk, который позволяет любому заинтересовавшемуся быстро (то есть автоматически) собрать и развернуть весь инфраструктурный стак с различным ПО, либо инструментом для тестирования кибер атака на уязвимые хосты, захвата и отправки логов с хостов, пересылки данных о событиях в Splunk и даже реализации SOAR playbooks (см. выше страницу GitHub проекта для получения подробной информации) .

Разворачивать мы будем «локально» (не в AWS Cloud), тем...

Статья Моделирование векторов атак и создание IOC-защищённых ID

Май 12

- 5 675

- 2

Эта статья является переводом. Оригинал вотСсылка скрыта от гостей

Это первая часть статьи, состоящая из двух частей, в которой пойдет речь о применении шпионажа для разработки вредоносных ПО, при этом, устойчивым к форенсике и применении атрибуции. В этой первой части я собираюсь дать несколько советов и примеров того, как применять методологию моделирования угроз к процессу разработки, а также поделиться простой методикой, с которой я экспериментировал, исследуя методы создания и хранения данных, устойчивых к анализу финегрпринтов.

ДИСКЛЕЙМЕР: Следующее содержание предназначено только для использования в образовательных и исследовательских целях. Автор не потворствует противоправным действиям.

Основы фонового моделирования и моделирования угроз

Если вы разрабатываете какое-то программное...

Статья Начало работы в Android приложениях по пентестингу (Часть 1)

Май 08

- 14 230

- 10

Статья является переводом. Оригинал вотСсылка скрыта от гостей

Стремительное развитие и рост мобильных приложений несут в себе кучу уязвимостей, которые злоумышленники готовы эксплуатировать. Если вы разрабатываете приложения для Android и iOS-устройств и не успеваете за стратегиями пентеста, тогда вы должны быстро в них разобраться.

В этой статье я расскажу не только о пентесте приложений для Android, но и о том, как настроить LAB/ENVIRONMENT для тестирования Android, включая различные инструменты и скрипты с открытым исходным кодом.

Приложения для пентеста Android нуждаются в иных методиках, чем пентест веб-приложений. И эта разница заключается в том, что вы должны найти другой метод с помощью приложений для реверс-инженеринга. Кроме того, необходимо настроить эмулятор или реальное устройство в соответствии с типом приложений, которые вы хотите...

Статья Как запустить OWASP ZAP в Docker и подключиться к API: пошаговое руководство

Май 06

- 11 305

- 7

Приветствую на второй части статьи по OWASP ZAP. В данной статье мы рассмотрим запуск ZAP в DOCKER, а так же различные тонкие моменты его запуска, различные режимы работы и типы контейнеров.

С первой частью статью можно познакомиться тут: Автоматизация OWASP ZAP. Часть 1. Вводная часть

Почему Docker?

Тут все очевидно и просто. Докер образ нам позволяет изолировать среду, более быстро и оперативно решать проблемы, либо не решать их совсем, а просто откатываться к предыдущим версиям образов, или обнулять все конфигурации например. К тому же докер нам позволяет переносить все зависимости и всю среду AS IS(как есть) практически на любую операционную систему, а также позволяет постоянно обновляться и проводить тестирование на самых новых версиях OWASP ZAP.

Также докеризация...

С первой частью статью можно познакомиться тут: Автоматизация OWASP ZAP. Часть 1. Вводная часть

Почему Docker?

Тут все очевидно и просто. Докер образ нам позволяет изолировать среду, более быстро и оперативно решать проблемы, либо не решать их совсем, а просто откатываться к предыдущим версиям образов, или обнулять все конфигурации например. К тому же докер нам позволяет переносить все зависимости и всю среду AS IS(как есть) практически на любую операционную систему, а также позволяет постоянно обновляться и проводить тестирование на самых новых версиях OWASP ZAP.

Также докеризация...

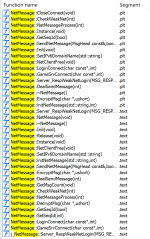

Статья Ворклог реверса одной мобильной игры

Май 03

- 5 689

- 3

Часть 1- логин сервер

Как-то раз в далеком 2017 году понадобилось мне разобрать одну популярную мобильную игру того времени- Зитву Бамков. Я уверен, многим из вас приходилось играть в нее, когда она была на пике популярности. На данный момент игра стала умирать. Разработчики отдают внутриигровые ресурсы за копеечный донат. По просьбе знакомого, и из-за обесценивания этой информации, публикую обзор полного взлома игры: от реверса, до создания альтернативного сервера и накрутки валюты гильдии, на которую даже сделали обзор некоторые ютуберы (да-да, Князь, привет). За это время у меня сохранились не все материалы, которые стоило бы использовать в статье. Поэтому в части скриншотов будет показана старая версия игры, а в части- новая. Однако мой сервер все еще работает с новой версией игры. Значит, можно надеяться, что обновления обратно совместимы

Изначально разбор игры я прототипировал на питоне, итоговая версия написана на котлине. Примеры кода буду брать из итоговой версии, благо...

Как-то раз в далеком 2017 году понадобилось мне разобрать одну популярную мобильную игру того времени- Зитву Бамков. Я уверен, многим из вас приходилось играть в нее, когда она была на пике популярности. На данный момент игра стала умирать. Разработчики отдают внутриигровые ресурсы за копеечный донат. По просьбе знакомого, и из-за обесценивания этой информации, публикую обзор полного взлома игры: от реверса, до создания альтернативного сервера и накрутки валюты гильдии, на которую даже сделали обзор некоторые ютуберы (да-да, Князь, привет). За это время у меня сохранились не все материалы, которые стоило бы использовать в статье. Поэтому в части скриншотов будет показана старая версия игры, а в части- новая. Однако мой сервер все еще работает с новой версией игры. Значит, можно надеяться, что обновления обратно совместимы

Изначально разбор игры я прототипировал на питоне, итоговая версия написана на котлине. Примеры кода буду брать из итоговой версии, благо...

Статья Воскрешение уязвимости PHPUnit RCE

Апр 30

- 6 128

- 1

Данная статья является переводом. Оригинал вот

Как только патч для ПО выпущен, мы думаем, что проблема решена, и баг теперь не работает. В большинстве случаев это не так. Для решения этой проблемы от всех разработчиков требуется использование последней версии патча. Поскольку обновление не является особенно тривиальным действием, разработчикам необходимо планировать заранее и вставлять изменения через процесс разработки, планируя подходящее время для применения. В примерах, приведённых ниже, вы увидите, что иногда, даже этого недостаточно.

В рамках исследования, проведенного в Imperva, наблюдается около 9 млн попыток атак с использованием уязвимости CVE-2017-9841. Являясь одним из наиболее эксплуатируемых CVE 2019 года, такая старая уязвимость была, по сути, воскрешена из мертвых, поэтому было любопытно, почему она стала такой популярна среди злоумышленников.

Попытки атак по годам...

Ссылка скрыта от гостей

Как только патч для ПО выпущен, мы думаем, что проблема решена, и баг теперь не работает. В большинстве случаев это не так. Для решения этой проблемы от всех разработчиков требуется использование последней версии патча. Поскольку обновление не является особенно тривиальным действием, разработчикам необходимо планировать заранее и вставлять изменения через процесс разработки, планируя подходящее время для применения. В примерах, приведённых ниже, вы увидите, что иногда, даже этого недостаточно.

В рамках исследования, проведенного в Imperva, наблюдается около 9 млн попыток атак с использованием уязвимости CVE-2017-9841. Являясь одним из наиболее эксплуатируемых CVE 2019 года, такая старая уязвимость была, по сути, воскрешена из мертвых, поэтому было любопытно, почему она стала такой популярна среди злоумышленников.

Попытки атак по годам...

Статья Как внедрить OWASP ZAP в CI/CD: автоматизация тестирования безопасности

Апр 30

- 10 633

- 3

Приветствую тебя, на моей первой статье по циклу автоматизации OWASP ZAP и по совместительству на первой статье на форуме.

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...

Вступление

Данная статья больше вступительная, рабочая информация начнется со второй части.

По данной теме планирую выпустить цикл статей, по мере того, как сам буду проходить те или иные этапы автоматизации. Буду эгоистичным, и скажу, что весь цикл больше предназначен для меня, чтобы структурировать полученные знания и навыки, сохранить их еще где-то, кроме поспешных записок в блокноте ну и поделиться граблями и советами, чтобы у последователей все протекло более гладко.

Какие-то части будут выходить быстро, какие-то долго, все зависит от того, прошел я данный этап или нет, и на сколько тяжело он мне дается. Также буду делиться скриптами и прочими наработками, но не всеми и некоторые вещи я не могу опубликовать, а для переписывания скриптов на тестовые среды не очень обладаю временными ресурсами, но...