Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Эксплуатация CVE-2020-5902

Июл 10

- 9 666

- 8

Приветствую Уважаемых Форумчан,Друзей и Читателей Форума.

Сегодня поговорим про уязвимость CVE-2020-5902.

Найдём уязвимую машину и проэксплуатируем данную уязвимость на конкретном примере.

Михаил Ключников обнаружил свежую уязвимость, которая сразу же была отмечена как критическая.

Был присвоен идентификатор CVE-2020-5902 и по шкале CVSS, уязвимость соответствует наивысшему уровню опасности.

Затрагивает она интерфейс контроллера приложений BIG-IP.

Атака злоумышленником на уязвимый контроллер может быть выполнена удалённо и от имени неавторизованного юзера.

Выполнение произвольного кода приводит к вероятной раскрутке LFI и RCE

Последнее легко реализуется,если компоненты системы настроены некорректно и выходят за пределы каталога.

А c помощью произвольного кода java можно создавать и удалять файлы на хосте.

Информация предоставлена исключительно в рамках ознакомления и изучения проблем безопасности.

Запрещено применять рассматриваемые методики атак в...

Сегодня поговорим про уязвимость CVE-2020-5902.

Найдём уязвимую машину и проэксплуатируем данную уязвимость на конкретном примере.

Михаил Ключников обнаружил свежую уязвимость, которая сразу же была отмечена как критическая.

Был присвоен идентификатор CVE-2020-5902 и по шкале CVSS, уязвимость соответствует наивысшему уровню опасности.

Затрагивает она интерфейс контроллера приложений BIG-IP.

Атака злоумышленником на уязвимый контроллер может быть выполнена удалённо и от имени неавторизованного юзера.

Выполнение произвольного кода приводит к вероятной раскрутке LFI и RCE

Последнее легко реализуется,если компоненты системы настроены некорректно и выходят за пределы каталога.

А c помощью произвольного кода java можно создавать и удалять файлы на хосте.

Информация предоставлена исключительно в рамках ознакомления и изучения проблем безопасности.

Запрещено применять рассматриваемые методики атак в...

Статья Реверсная история о локальных похождениях Алексея: девятая симфония об одержимом

Июл 09

- 6 141

- 5

Да старт дадим мы новому творению с такой грустной ноты, а дело кроется всё в том, что я воистину разочарован. Загуглив одно с названий своей статьи , мне удалось обнаружить уйму ресурсов, куда псевдотворение моё просочилось. Естественно в большинстве случаев с указанным копирайтингом и ссылочкой на оригинал, что не может не радовать, ибо статья продвигается за счёт других ресурсов, считайте её популяризируют в разных слоях общества. Но монетка, имеющая две стороны , не может падать всегда орлом, как и её ребро не станет главной мастью, есть умники, которые находят намного легче для себя банально скопировать и вставить, написав в конце , что именно они являются авторами и, скорее всего, сгребая с полки какой-то профит... Неприятно однако, да пусть.

Данная статья есть логическим...

Статья Обзор способов оставаться анонимным в Сети

Июл 06

- 20 808

- 45

Желаю Всем доброго времени суток! Мне задавали довольно часто вопрос о том, как настроить полностью свою систему так, чтобы она была анонимная и безопасна. Хочу предупредить заранее, что эта статья не представляет собой мануал-инструкцию, а фактически является набором тезисов, которые будут отражать суть проблемы и возможные варианты решения. Скажем проще - это будет просто перечень пунктов на которые нужно обратить внимание. Это не инструкция, поскольку у каждого свое финансовое обеспечение, свои задачи, которые они требуют от системы, у каждого свои знания и навыки в этой сфере. Некоторые из Вас однозначно подумают, что я нагнетаю ситуацию, однобоко рассматриваю ситуацию и даже являюсь параноиком. Я не заставляю Вас это выполнять, решать только Вам. Поехали!

1. Прежде всего, начнем с выбора аппаратной части, то есть ноутбук. Здесь все довольно сложно, потому что почти все производители этой продукции не уважают права пользователей на свободу и...

1. Прежде всего, начнем с выбора аппаратной части, то есть ноутбук. Здесь все довольно сложно, потому что почти все производители этой продукции не уважают права пользователей на свободу и...

Статья Системные таймеры. Часть[6] - Основы профилирования кода

Июл 01

- 8 835

- 4

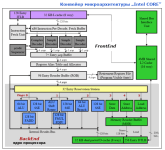

Профайлер это инструмент, при помощи которого можно определить время исполнения некоторого участка кода. Зачем это нужно? В первую очередь для оптимизации программ, и лишь потом любопытство и всё остальное. Поскольку в каждый момент времени многозадачная система далеко не стабильна, мы сталкиваемся здесь со-множеством проблем этического характера. Windows если и хочет сделать вид, что справляется со всеми задачами сразу, только у неё это плохо получается.. тем более, когда речь заходит о тесте производительности в пользовательском режиме. Профилирование требует к себе особого внимания, что для системы большая роскошь. Обсуждению этих проблем и посвящена данная статья.

---------------------------------------------

Аппаратные проблемы – конвейер CPU

Хотим мы того или нет, но профилируемый код рано-или-поздно попадёт в конвейер процессора. Это устройство уровня микроархитектуры...

---------------------------------------------

Аппаратные проблемы – конвейер CPU

Хотим мы того или нет, но профилируемый код рано-или-поздно попадёт в конвейер процессора. Это устройство уровня микроархитектуры...

Статья Поиск авторизации аккаунтов в приложении Instagram

Июн 24

- 7 635

- 8

Всем привет)

Попалась мне в руки папка с данными приложения Instagram (com.instagram.android) с ОС Android и логин пользователя который использовал это приложения но информация о нем есть в двух файлах :

Первым делом сразу отправился смотреть информацию в файлах БД:

Первым делом сразу отправился смотреть информацию в файлах БД:

Попалась мне в руки папка с данными приложения Instagram (com.instagram.android) с ОС Android и логин пользователя который использовал это приложения но информация о нем есть в двух файлах :

- com.instagram.android/app_webview/Default/IndexedDB/https_i.instagram.com_0.indexeddb.leveldb/000003.log;

- com.instagram.android/app_browser_proc_webview/Default/IndexedDB/https_www.instagram.com_0.indexeddb.leveldb/000003.log.

- com.instagram.android\databases\direct.db;

- com.instagram.android\databases\fileregistry.db;

- com.instagram.android\databases\transactions.db...

Статья Фаззинг веб-приложений: полное практическое руководство с лучшими инструментами 2025

Июн 23

- 20 945

- 8

Представьте: вы только что нашли критическую SQL-инъекцию на сайте крупной компании через Bug Bounty программу. Награда? $5000. Метод обнаружения? Всего 3 минуты фаззинга с правильным инструментом.

В этом руководстве я покажу реальные техники фаззинга, которые использую в пентестах уже 8 лет. Вы узнаете про лучшие инструменты (Burp Suite, OWASP ZAP, ffuf), увидите практические примеры эксплуатации и получите готовые payloads для поиска уязвимостей.

В этом руководстве я покажу реальные техники фаззинга, которые использую в пентестах уже 8 лет. Вы узнаете про лучшие инструменты (Burp Suite, OWASP ZAP, ffuf), увидите практические примеры эксплуатации и получите готовые payloads для поиска уязвимостей.

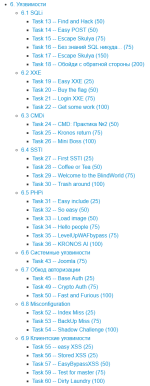

Содержание

Статья Локальное ниндзюцу Алексея: в поисках пароля от секретов любимой дамы

Июн 22

- 11 338

- 15

Заглавие

И здравствуйте, дорогие друзья, разучился ведь я уже писать в своей пафосношизофренической манерене, а виной пусть будет этому всему жизнь да сопуствующие бредни бытия..

Достаточно давно не объявлялся в качестве автора на данном портале, почему бы и не возвратить регулярный выпуск писанин. Беседу вести предстоит сегодня нам о банальных, но в чем-то превосходящих уровень простоты и рутины , вещичках, дабы не терять ход мысли быстренько обрисую Вам, дорогие читатели, планчик:

- Локальное ниндзюцу: или как заполучить доступ ко всему в общаге

- Выставляем щиты да пики - в атаку: способы защиты от перехватов.

- Новое о старом: или маска оператора сотовой связи нам к лицу

- Выводы, а что суммировать

Слегка предупредим

Ведь историй о перехвате множество, да. Видео, статьи. А зачем такое писать и мне? Очевидно ведь, но только для...

Отзыв о курсе WAPT: пентест веб-приложений здорового человека

Июн 22

- 8 301

- 4

Привет, сообщество!

Считаю хорошим тоном оставить на форуме отзыв о прохождении небезызвестного курса WAPT по пентесту веб-приложений от команды CODEBY. Курс достался мне бесплатно за победу в зимнем конкурсе, поэтому полагаю, что мое мнение можно считать максимально непредвзятым. За скриншотами и более подробным описанием программы я направлю вас ознакомиться с детальным обзором от @clevergod (хоть мы и были в разных потоках), а здесь же я постараюсь кратко дать свои личные впечатления после завершения обучения и сдачи экзамена.

Обучение

Чтобы сразу поставить точки над...

Считаю хорошим тоном оставить на форуме отзыв о прохождении небезызвестного курса WAPT по пентесту веб-приложений от команды CODEBY. Курс достался мне бесплатно за победу в зимнем конкурсе, поэтому полагаю, что мое мнение можно считать максимально непредвзятым. За скриншотами и более подробным описанием программы я направлю вас ознакомиться с детальным обзором от @clevergod (хоть мы и были в разных потоках), а здесь же я постараюсь кратко дать свои личные впечатления после завершения обучения и сдачи экзамена.

Обучение

Чтобы сразу поставить точки над...

Статья Ретрансляция NTLM, Часть 2

Июн 18

- 10 040

- 6

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

Первая часть "Ретрансляция NTLM"

Подпись сеанса

Принцип

Подпись является методом проверки подлинности и гарантирует, что информация не была подделана между отправкой и получением. Например, если пользователь jdoe посылает текст, I love hackndo, и подписывает этот документ в цифровом виде, то любой, кто получит этот документ и его подпись. Также, можно проверить, что редактировал его jdoe, и jdoe написал это предложение, а никто другой...

Статья Фильтрация мусора и Content Security Policy (CSP) отчеты

Июн 13

- 4 914

- 0

Данная статья является переводом. Оригинал вотСсылка скрыта от гостей

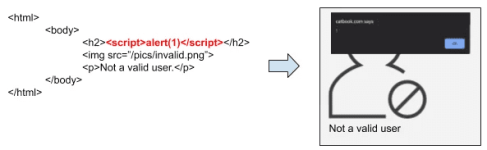

Принято считать, что если вы принимаете отчеты о Content Security Policy (CSP) (на рус. "Нарушения Политики Безопасности Контента"), вам придется фильтровать множество непонятных и недействительных отчетов.

Но дела обстоят получше, чем шесть лет назад, когда я впервые начал идти по пути CSP с Caspr. Браузеры и другие пользовательские агенты гораздо более продуманны в отношении того, что и когда они сообщают. А новые дополнения к CSP, такие как "script-sample", сделали фильтрацию легкой.

Эта статья даст краткий обзор, а затем расскажет о некоторых методах, которые можно использовать для фильтрации Content Security Policy отчетов. Это методы, которые хорошо сработали в

Ссылка скрыта от гостей

от Csper.Введение в Content Security...