Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Интервью пентестера: "Hack The Planet" - девиз по жизни!

Июл 30

- 5 422

- 7

Одна из самых загадочных, но в тоже время одна из самых интересных профессий в ИБ, покрытая множеством слухов и мифов - Пентестер. Бытует мнение, что пентестеры - это гики-одиночки, скрывающие свое лицо и имя, а их рабочее место - это маленькая комната, где единственный источник света – дисплей ноутбука.

Читать интервью:

Читать интервью:

Ссылка скрыта от гостей

Статья Секреты Сетевой Защиты: Атаки на Канальном Уровне и Эффективная Оборона

Июл 29

- 6 236

- 10

Здравствуй, читатель, сегодня обсудим атаки на один из уровней модели OSI – канальный уровень. Надеюсь, ты знаешь хотя бы немного о том, что такое OSI? Если не врубаешься совсем, тогда почему ты всё ещё здесь? Не медли, мужик, узнай о этом всё. Ну ладно, от слов к делу приступаем, но только с ведающими.

Вся информация, описываемая далее, не побуждает к действию и несёт исключительно информативный характер! Используйте добытые знания с умом.

Наш план:

Почему нет статьи про физический уровень?

Как по мне не обязательно писать об этом. Или я не прав?

На физическом уровне у нас работает концентратор (hub). Эта вещь...

Дисклеймер

Вся информация, описываемая далее, не побуждает к действию и несёт исключительно информативный характер! Используйте добытые знания с умом.

Наш план:

- О первых двух уровнях модели OSI

- Переполнение CAM таблицы: просто и со вкусом

- VLAN Hopping

- Вооружившись топором, рубим STP дерево

- Подделка MAC-адреса

- Нападаем на DHCP

- Проникаем в PVLAN

- Arp spoofing и с чем его едят

Почему нет статьи про физический уровень?

Как по мне не обязательно писать об этом. Или я не прав?

На физическом уровне у нас работает концентратор (hub). Эта вещь...

Статья Подбор паролей для панели PHPmyadmin с нуля: работаем, используя Python3

Июл 29

- 9 807

- 9

Вступление

Доброго времени суток, коллеги, сегодня мы с вами будем писать небольшую программу для подбора паролей к панели авторизации на замечательном языке Python3.

Мы с вами постараемся придерживаться парадигмы ООП в ее самом простом виде, так как поддержка и расширение функционала даже в маленьком приложении без применения этого может стать весьма затруднительным делом.

Так же буду благодарен любой критике от товарищей, которые озвучат свой взгляд на код в целом и возможно помогут его улучшить, доработать.

Что же такое брутфорс атака? Как говорит нам один известный поисковик - брутфорсом называется метод взлома учетных записей путем перебора паролей к тому моменту, когда не кончится словарь или ключевое слово не будет признано системой, как истинное.

Термин образован от англоязычного словосочетания «brute force», означающего в переводе «грубая сила». Суть подхода заключается в последовательном...

Статья Анализ криптоконтейнеров TrueCrypt с помощью Volatility и MKdecrypt

Июл 25

- 29 428

- 45

Приветствую всех обитателей Codeby, недавно передо мной встала одна задачка. Задача состояла в следующим:

Мне нужно было извлечь из слепка оперативной памяти мастер ключ от криптоконтейнера (TrueCrypt 7.1a). Затем с помощью этого ключа мне нужно было расшифровать собственно сам криптоконтейнер, пустяковое казалось бы дело.

Передо мной сразу встал вопрос связанный с выбором инструментов для реализации задуманного. Первое что мне пришло в голову это ПО от "элкомсофт" а именно

Ну что ж, скачал и установил я значит этот софт (разумеется...

Мне нужно было извлечь из слепка оперативной памяти мастер ключ от криптоконтейнера (TrueCrypt 7.1a). Затем с помощью этого ключа мне нужно было расшифровать собственно сам криптоконтейнер, пустяковое казалось бы дело.

Передо мной сразу встал вопрос связанный с выбором инструментов для реализации задуманного. Первое что мне пришло в голову это ПО от "элкомсофт" а именно

Ссылка скрыта от гостей

. Кстати человек под ником Sunnych очень хорошо описал в этой теме возможности данного софта.Ну что ж, скачал и установил я значит этот софт (разумеется...

Статья Вездесущее сказание о Github: они уже в твоей голове

Июл 23

- 6 662

- 10

Холод. Приглушенные звуки автострады, взор затуманен, размыт. Нечёткие мелкие фигурки, снующие в полумраке, под мостом: белые капюшоны, мантия, дающая слабый отблеск и так рецессивного света – всё поглощающая темень, тянущая мгновение, словно мальченок жевательную резинку, спокойствие, а фигурки всё кружатся быстрее и быстрее, непреодолимое желание уснуть.

Резко в поле взгляда попадает здоровяк , он прямо над тобой, медленно и уверенно заносит топор, дабы рубануть от души, делает это, как в сотни раз других, растягивая момент – удовольствие. Ты не можешь ничего сделать, лишь бегать глазками в поисках помощи – не сдвинуться. Здоровяк медленно опускает орудие, целясь тебе прямо в грудь, немыслимый ужас, сердце колотит, проламывая рёбра, на наружу выворачивая их, страх смерти, немыслимый, парализующий деймос … Рассвет, постель, одиночество, утро – всего лишь сон… Очередной сон.

Тяжесть в конечностях, ломота, головокружение, попытки дотронуться к лицу заканчивались пронзительной...

Резко в поле взгляда попадает здоровяк , он прямо над тобой, медленно и уверенно заносит топор, дабы рубануть от души, делает это, как в сотни раз других, растягивая момент – удовольствие. Ты не можешь ничего сделать, лишь бегать глазками в поисках помощи – не сдвинуться. Здоровяк медленно опускает орудие, целясь тебе прямо в грудь, немыслимый ужас, сердце колотит, проламывая рёбра, на наружу выворачивая их, страх смерти, немыслимый, парализующий деймос … Рассвет, постель, одиночество, утро – всего лишь сон… Очередной сон.

Тяжесть в конечностях, ломота, головокружение, попытки дотронуться к лицу заканчивались пронзительной...

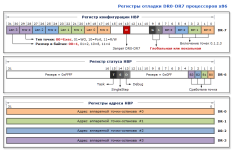

Статья Скрытый потенциал регистров отладки DR0-DR7

Июл 23

- 8 471

- 4

Слово отладка, у большинства из нас ассоциируется с инструментальными средствами реверса типа WinDbg, x64Dbg, OllyDbg и прочие. Но в данной статье хотелось-бы рассмотреть это направление с другой проекции, а именно – использование отладочных возможностей CPU вне отладчика, непосредственно из пользовательского приложения. Исследования в этом ключе раскрывают огромный потенциал и что немаловажно, все действия остаются прозрачными для самих отладчиков, т.к. мы отнимаем у них ресурсы по типу "кто первым встал, того и тапки".

----------------------------------------

Формат регистров DR0-DR7 процессора

Процессоры х86 имеют восемь регистров отладки

----------------------------------------

Формат регистров DR0-DR7 процессора

Процессоры х86 имеют восемь регистров отладки

DR0-DR7, два из которых DR4.5 отправлены в резерв и не используются. В совокупности, отслеживая обращения к памяти они позволяют...Статья SuperCracker: Революционная Скорость в Анализе Хэшей

Июл 20

- 22 411

- 40

Введение

Приветствую всех на CodeBy.Net!

Сегодня, после долгого отсутствия хочу поделиться с вами очень интересным случаем. По специфике деятельности я часто работаю с серверами, бывает попадаются интересные экземпляры. Но, несколько дней назад, грубо говоря ко мне в руки "попал" действительно мощный девайс. Забегая вперед скажу, восьмизначный пароль состоящий из нижнего регистра и цифр, перебирается прежде чем видеокарты успевают полностью инициализироваться. Я назвал его SuperCracker.

ДИСКЛЕЙМЕР

Автор не несет ответственности за любое неправомерное использование информационных технологий. Вся информация предоставлена исключительно в познавательных и спортивных интересах!

Создание кибер оружия

Аппаратная составляющая

Приветствую всех на CodeBy.Net!

Сегодня, после долгого отсутствия хочу поделиться с вами очень интересным случаем. По специфике деятельности я часто работаю с серверами, бывает попадаются интересные экземпляры. Но, несколько дней назад, грубо говоря ко мне в руки "попал" действительно мощный девайс. Забегая вперед скажу, восьмизначный пароль состоящий из нижнего регистра и цифр, перебирается прежде чем видеокарты успевают полностью инициализироваться. Я назвал его SuperCracker.

ДИСКЛЕЙМЕР

Автор не несет ответственности за любое неправомерное использование информационных технологий. Вся информация предоставлена исключительно в познавательных и спортивных интересах!

Создание кибер оружия

Аппаратная составляющая

- Chassis: Tyan Thunder HX FT77DB7109

- CPU: Intel Xeon Gold 6140 (16 Cores, 36...

Статья Первые шаги Вадимчика по GitHub: в активном поиске интересного

Июл 15

- 10 332

- 12

Заглавие

Приветствую, друзяшки дорогие, знаю, что нет, но упустим дань соображениям родства и приступим без посредств особых к делу. Сегодня отходим мы от основной сюжетной линии, если назвать её можно так, и дадим продолжение небольшое статье , опубликованной на начале весны этого года. Суть кратким образом - скитания по просторам GitHub, находясь в активном поиске интересного для Вас, небольшая обзорная и критическая части . Традиционно план деяний на день сегодняшний:

Информация представлена лишь в целях ознакомления и дальнейшем использовании в целях тестирования на проникновения (Пентеста то бишь), используете всё на свой страх и риск, а ведь подумай… Я не преследую цели, дабы вы посредством этих скриптов и...

Приветствую, друзяшки дорогие, знаю, что нет, но упустим дань соображениям родства и приступим без посредств особых к делу. Сегодня отходим мы от основной сюжетной линии, если назвать её можно так, и дадим продолжение небольшое статье , опубликованной на начале весны этого года. Суть кратким образом - скитания по просторам GitHub, находясь в активном поиске интересного для Вас, небольшая обзорная и критическая части . Традиционно план деяний на день сегодняшний:

- Портативность во всех её истинных сущностях: беседа о Termux

- What if: а что, если не ноутбук

- Первые шаги Вадимки: ходунки-то сломались

Информация представлена лишь в целях ознакомления и дальнейшем использовании в целях тестирования на проникновения (Пентеста то бишь), используете всё на свой страх и риск, а ведь подумай… Я не преследую цели, дабы вы посредством этих скриптов и...

Статья Защищаем предприятия от возможных киберугроз

Июл 15

- 6 580

- 0

Всех приветствую!

И так сегодня разберем базовую сетевую архитектуру АСУ ТП/ICS и какие сервисы должны располагаться на всех уровнях архитектуры, во избежание компрометации нашего предприятия злоумышленниками.

Многие думают, что сегмент АСУ ТП привлекателен только для APT группировок но это не совсем так, присутствие не квалифицированного персонала так же дает о себе знать. Тут можно посмотреть, как через всеми любимый

Автоматизированные системы управления технологическим процессом АСУ ТП/ICS являются неотъемлемой частью критически важных инфраструктур, помогая облегчить множество операции в таких важных отраслях, как электроэнергия, нефть и...

И так сегодня разберем базовую сетевую архитектуру АСУ ТП/ICS и какие сервисы должны располагаться на всех уровнях архитектуры, во избежание компрометации нашего предприятия злоумышленниками.

Многие думают, что сегмент АСУ ТП привлекателен только для APT группировок но это не совсем так, присутствие не квалифицированного персонала так же дает о себе знать. Тут можно посмотреть, как через всеми любимый

Ссылка скрыта от гостей

были обнаружены ПЛК в сети интернет и другие девайсы которые работают в промышленном сегменте, ознакомиться можно

Ссылка скрыта от гостей

.Автоматизированные системы управления технологическим процессом АСУ ТП/ICS являются неотъемлемой частью критически важных инфраструктур, помогая облегчить множество операции в таких важных отраслях, как электроэнергия, нефть и...