Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

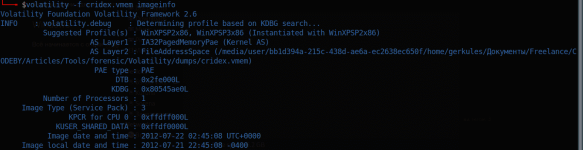

Статья Как Игорь Volatility framework изучал и сетевой дамп смотрел

Авг 15

- 13 398

- 6

Утро. Звенит будильник. Некоторые делают зарядку, завтракают, одеваются и идут на работу. После работы идут домой. День Игоря прошёл также. За исключением одного, во время беседы с неестественным в той компании коллегой, речь зашла о дампах памяти. Имя того служащего — Николай. В той беседе решено было вечерком встретиться у Игоря дома и обсудить форензику. Главная тема их беседы - The Volatility Framework. Николай и Игорь договорились о плане для их беседы:

Некоторые опции не получилось использовать, так как дамп памяти самой новой системы был сделан с Windows 2003...

- Изучаем дамп памяти Windows

- Переходим к Linux

- Немножко сетевой форензики

Некоторые опции не получилось использовать, так как дамп памяти самой новой системы был сделан с Windows 2003...

Elcomsoft iOS Forensic Toolkit Агент-экстрактор - извлечение данных без джейлбрейка

Авг 15

- 6 947

- 1

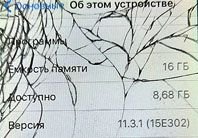

Задача востребована - получение данных (документы, переписки - дело обычное - нужно ВСЁ) с iPhone OS version: 11.3.1

К нам в руки попала такая модель Model A1533 Версия iOS 11.3.1 к ней не применим checkra1n

Нам нужно:

К нам в руки попала такая модель Model A1533 Версия iOS 11.3.1 к ней не применим checkra1n

Нам нужно:

- Читаем статью "

Ссылка скрыта от гостей"

- Читаем статью как руководство пользователя "

Ссылка скрыта от гостей"

- В данном случаем нам нужен Elcomsoft iOS Forensic Toolkit

Агент-экстрактор совместим со следующими комбинациями устройств и версий iOS:

- iPhone 6s до iPhone X, iPad 5 и 6, iPad Pro 1 и 2 поколений: iOS/iPadOS 11.0 — 13.3

- iPhone Xr, Xs, Xs Max, iPad Mini 5, iPad Air 3, iPad Pro 3, iPod Touch 7: iOS/iPadOS...

Статья iOS 13.5.1 jailbreak получение данных Elcomsoft iOS Forensic Toolkit (checkra1n)

Авг 15

- 7 984

- 0

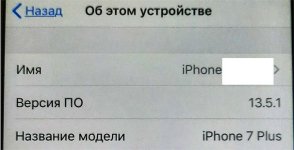

Поставленная задача довольно востребована - получение данных (документы, переписки - дело обычное - нужно ВСЁ) с iPhone OS version: 13.5.1

Способ с iPhone OS version: 13.5 "unc0ver" iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit

Для решения такой задачи вот с такой прелестью:

Нам нужно:

Способ с iPhone OS version: 13.5 "unc0ver" iOS 13.5 jailbreak получение данных Elcomsoft iOS Forensic Toolkit

Для решения такой задачи вот с такой прелестью:

Нам нужно:

- Читаем статью iOS Device Acquisition with checkra1n Jailbreak

Ссылка скрыта от гостей

- Скачиваем "checkra1n" - читаем

Ссылка скрыта от гостей(с данной моделью телефона мы потерпим неудачу)

- Скачиваем

Ссылка скрыта от гостейдля 64-х битного...

Статья Уязвимость CVE-2020-3452

Авг 15

- 12 126

- 4

Приветствую Друзей,Уважаемых Форумчан и Читателей Форума.

Сегодня поговорим немного о нашумевшей уязвимости в Cisco

Оперативно искать решение проблемы IT-компании заставил Михаил Ключников.

Эксперт из Positive Technologies не впервые находит опасные уязвимости.

Данная уязвимость касается межсетевого экрана Cisco ASA.

И получив идентификатор CVE-2020-3452,она имеет высокий уровень опасности.

Если на устройстве проигнорирована проверка вводных данных,

то атакующий получает доступ к файловой системе и может читать файлы конфигурации WebVPN.

Компания Cisco срочно выпустила патч,но как всегда не все читают новости.

И по-традиции покажу как эксплуатируется такая уязвимость на реальном примере.

Администрация Форума и автор обзора напоминают о соблюдении законодательства.

Запрещено применение рассматриваемых методик атак в незаконных целях.

Информация предоставлена исключительно в рамках ознакомления и изучения проблем безопасности.

[COLOR=rgb(61, 142...

Сегодня поговорим немного о нашумевшей уязвимости в Cisco

Оперативно искать решение проблемы IT-компании заставил Михаил Ключников.

Эксперт из Positive Technologies не впервые находит опасные уязвимости.

Данная уязвимость касается межсетевого экрана Cisco ASA.

И получив идентификатор CVE-2020-3452,она имеет высокий уровень опасности.

Если на устройстве проигнорирована проверка вводных данных,

то атакующий получает доступ к файловой системе и может читать файлы конфигурации WebVPN.

Компания Cisco срочно выпустила патч,но как всегда не все читают новости.

И по-традиции покажу как эксплуатируется такая уязвимость на реальном примере.

Администрация Форума и автор обзора напоминают о соблюдении законодательства.

Запрещено применение рассматриваемых методик атак в незаконных целях.

Информация предоставлена исключительно в рамках ознакомления и изучения проблем безопасности.

[COLOR=rgb(61, 142...

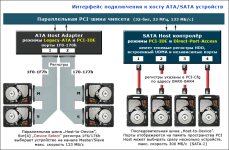

Статья Программирование HDD/SSD. Часть.1 – устройство

Авг 11

- 15 304

- 3

Жёсткие диски это тот раздел программирования, который покрыт мраком и тайной. Дефицит информации на эту тему накладывает свой отпечаток, и даже простое копирование больших объёмов данных может стать нетривиальной задачей. Но если копнуть глубже, оказывается не всё так плохо, и большинство базовых операций на низком уровне доступно не только админу, но и простому смертному юзеру. На практике, мифы о высоком либидо и буйном темпераменте дисков несколько преувеличены, и надеюсь данная статья поможет нам разобраться в этом. Поскольку материал получился обширным, пришлось разделить его на две части – теория и практика.

В этой части:

В этой части:

• Общие сведения

• Интерфейсы ATA/SATA

• Регистры IDE-устройств

• Интерфейсы SCSI/SAS

• Выводы

...Статья Освойте пентест: Комплексный Roadmap для будущих экспертов по кибербезопасности

Авг 10

- 152 498

- 149

Данную карту написал для меня мой знакомый @Proxy n1nja , а доработал её я. С его позволения я хотел бы поделиться ей с вами.

Готов выйти за рамки одиночного трека и попробовать себя в команде? Узнай все о карьерных возможностях, ролях и профессиональных траекториях в Red Team в специальном гайде: Red Team Roadmap: роли и карьерный рост в 2025 году

План обучения пентесту с нуля и до профессионала

Основы. Начальный уровень: сети

Книга: Николай Кузьменко: Компьютерные сети и сетевые технологии . Подробнее: Книга охватывает очень широкий...

Статья Учим BadUSB работать с разными раскладками клавиатуры

Авг 10

- 4 127

- 1

Заглавие

Всем доброго времени суток, о BadUsb, Usb Rubber Ducky и о том, как самому сделать аналог данного устройства написано уже много статей.

В этой же статье мы рассмотрим решение проблемы BadUsb при работе с разными раскладками клавиатуры. В качестве инструкции по созданию своего BadUsb будем использовать статью размещенную здесь, на codeby:

Делаем USB ducky и Wifi Ducky своими руками

В качестве BadUsb, как и в статье используем Arduino Micro Pro.

О чем речь

Если при выполнении скрипта загруженного на наш BadUsb в операционной системе выставлена русская раскладка, возникает...

Статья Разбираемся как работает python, meterpreter, reverse_tcp или handler своими руками на python3

Авг 10

- 15 452

- 13

Предисловие

Доброго времени суток, коллеги, сегодня хотелось бы поговорить с вами на тему того, как же работает Handler Metaspolit'a, что генерирует msfenom для python и почему эти payload'ы детектятся.

На написание данной статьи меня подвигли очень часто встречающиеся как и на форуме, так и в личных сообщениях вопросы по типу "как закриптовать payload?", "почему антивирусник ругается на сгенерированный файл" и все в таком духе.

Если честно до этого момента я не очень-то и пользовался автоматически сгенерированными payload'ами и понятия не имею что внутри них происходит, но давайте разбираться вместе.

Для этого нам понадобится:

- Установленный Metasploit, как его поставить на свой компьютер можете почитать...

Статья AutoRecon – твой помощник при сдаче OSCP, решении машин на HTB и не только

Авг 09

- 7 317

- 2

Всем привет! Решил рассказать об очень интересном инструменте, который очень сильно облегчает задачу и сохраняет время на этапе сканирования и анализа хостов.

Как описывает своё творение автор Tib3rius на GitHub:

«AutoRecon - это инструмент сетевой разведки для сканирования портов и автоматического анализа найденных сервисов.»

Автор был вдохновлён такими инструментами как Reconnoitre, ReconScan, и bscan. AutoRecon содержит в себе всё лучшее от них и дополнен удобными функционалом для сканирования нескольких хостов одновременно.

Этот инструмент можно легально использовать при сдаче OSCP, поскольку он не нарушает правил. В уставе сдачи экзамена указано, что запрещено использовать средства автоматизации эксплоитов, но не сканирования.

Описание

Как описывает своё творение автор Tib3rius на GitHub:

«AutoRecon - это инструмент сетевой разведки для сканирования портов и автоматического анализа найденных сервисов.»

Автор был вдохновлён такими инструментами как Reconnoitre, ReconScan, и bscan. AutoRecon содержит в себе всё лучшее от них и дополнен удобными функционалом для сканирования нескольких хостов одновременно.

Этот инструмент можно легально использовать при сдаче OSCP, поскольку он не нарушает правил. В уставе сдачи экзамена указано, что запрещено использовать средства автоматизации эксплоитов, но не сканирования.

Было крайне...

Статья Сказание о том, как Игорь начинал выполнять челленджи HTB

Авг 05

- 7 180

- 5

Немного сюжета

Тёплые, ясные летние вечера лета начинают становиться прохладными и более тёмными. Ночь и прохладная тьма мало-помалу начинают господствовать над силами света. В одну из таких ночей Игорь не спал. Бессонница истязала его в тот момент, это было частое явление. Работа в качестве сетевого админа часто выматывала его. Эх, если бы невозможность уснуть была единственной причиной того, почему в эту ночь он не спал.

Сообщение в Telegram'e захватило его, бот новостного канала прислал занимательную статью про расследование киберпреступления. Там он разузнал о существовании форензики и логов, просмотрев логи windows, ему стало не по себе. Оказывается, windows хранила столько информации о его жизни за ПК. В голову начали приходить мысли о том, как же перейти на более безопасный вариант операционной системы, а именно что-то с Linux подобных. Отличия нашего героя от основной массы людишек не сосчитать...