Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

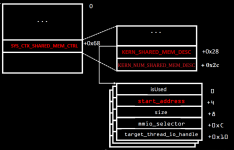

Статья Эксплуатирование Движка Управления Intel - Часть 2: Включение RED разблокировки JTAG на Intel ME 11.x (INTEL-SA-00086)

Янв 02

- 4 822

- 0

Оригинал статьи находится здесь:Ссылка скрыта от гостей

Привет, друг! Давно не виделись! Я начинаю эту статью сразу после того, как опубликую первую часть: Понимание TXE PoC PT.

Если вы не читали первую часть, то прочтите её прямо сейчас, потому что это всего лишь продолжение моего предыдущего поста, но из-за его длины я решил разделить его на несколько частей.

Теперь, когда мы знаем, как работает существующий эксплойт TXE, но нам нужно перенести его на ME 11.x. К сожалению, метод systracer очень сложно воспроизвести, так как вы контролируете только несколько битов в адресе...

Статья Эксплуатирование Движка Управления Intel - Часть 1: Понимание TXE PoC PT (INTEL-SA-00086)

Янв 02

- 8 707

- 1

Оригинал статьи находится здесь:Ссылка скрыта от гостей

Часть II

Позвольте мне рассказать вам историю (думаю, я начну все свои посты в блоге с этого, учитывая, как долго они всегда заканчиваются).

Некоторое время я работал над воспроизведением уязвимости Intel, о которой компания PT Research рассказала на выставке BlackHat Europe 2017, мне удалось выполнить о чем рассказывалось, и поэтому мне захотелось поделиться своим путешествием и опытом со всеми, в надежде, что это поможет другим взять управление своих машин под контроль (а не наоборот).

Во-первых, для тех, кто не знает, компания...

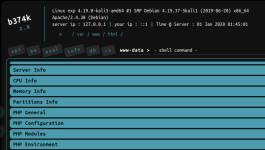

Статья Создаём беспалевный web-shell и испытываем в боевых условиях

Янв 02

- 34 782

- 37

Предисловие.

В один прекрасный день мне вдруг захотелось написать свой web-shell. Зачем же изобретать велосипед? В сети есть множество известных бэкдоров типа WSO, C99, r57, и без проблем можно скачать любой понравившийся. Дело в том, что я потратил достаточно времени на изучение мини-шеллов, и конечно не обошёл вниманием и полноценные бэкдоры.

Так вот практика показала, что немалая часть из них имеют на борту стучалки/звонилки, и прочие нехорошие внедрения. Бывают они и на самом видном месте, даже видел с комментарием – вы можете удалить это, или поменять адрес на свой )))

Как правило такие шеллы занимают приличный объём 1000-2000 строк кода на PHP+JS. Если вы конечно хорошо владеете этими языками программирования, и готовы потратить время на построчное изучение кода, дабы не попасть впросак, то всё отлично. Можно всё перелопатить, деобфусцировать отдельные участки кода, удалить заразу, если таковая нашлась и наслаждаться...

В один прекрасный день мне вдруг захотелось написать свой web-shell. Зачем же изобретать велосипед? В сети есть множество известных бэкдоров типа WSO, C99, r57, и без проблем можно скачать любой понравившийся. Дело в том, что я потратил достаточно времени на изучение мини-шеллов, и конечно не обошёл вниманием и полноценные бэкдоры.

Так вот практика показала, что немалая часть из них имеют на борту стучалки/звонилки, и прочие нехорошие внедрения. Бывают они и на самом видном месте, даже видел с комментарием – вы можете удалить это, или поменять адрес на свой )))

Как правило такие шеллы занимают приличный объём 1000-2000 строк кода на PHP+JS. Если вы конечно хорошо владеете этими языками программирования, и готовы потратить время на построчное изучение кода, дабы не попасть впросак, то всё отлично. Можно всё перелопатить, деобфусцировать отдельные участки кода, удалить заразу, если таковая нашлась и наслаждаться...

OpenBullet (Brute)

Дек 31

- 7 663

- 15

Сайт программы Buller

Программа для веб брута с открытым исходным кодом. Может не только брутить )))

Пример под форум codeby:

Программа для веб брута с открытым исходным кодом. Может не только брутить )))

Пример под форум codeby:

Код:

REQUEST GET "https://codeby.net/"

HEADER "User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko"

HEADER "Pragma: no-cache"

HEADER "Accept: */*"

PARSE "<SOURCE>" LR "xfToken\" value=\"" "\"" -> VAR "token"

#Login REQUEST POST "https://codeby.net/login/login"

CONTENT "login=<USERNAME>&password=<PASSWORD>&remember=1&_xfRedirect=https%3A%2F%2Fcodeby.net%2F&_xfToken=<token>"

CONTENTTYPE "application/x-www-form-urlencoded"

HEADER "User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko"

HEADER "Pragma: no-cache"

HEADER "Accept: */*"

KEYCHECK

KEYCHAIN Success OR

KEY "Настройки"

KEYCHAIN Failure OR

KEY "Войти"Статья Wscan: Практическое исследование инструмента для анализа уязвимостей

Дек 25

- 11 194

- 17

Приветствую Друзей и Форумчан. Неоднократно говорил,что инструменты, которые разработаны в Азии по-своему хороши и коварны. Один из таких-это обновлённый недавно Wscan. Автором этого замечательного Fuzzer является Testzero-wz из Китая.

Страница автора

Ссылка скрыта от гостей

Установка:

Код:

# git clone https://github.com/Testzero-wz/wscan.git

# cd wscan

# python3 -m pip install wscan

# wscan --help вывод справки

# wscan -u "http://www.example.com/" -f -m стандартное тестированиеМожно задать тайминг ожидания (опция -t ),который по-дефолту=12

Опцией -s задаётся просмотр статических ресурсов.

--no-re -отключить перенаправление при проверке ссылок.

Можно не отключать,т.к.возможно получите дополнительную полезную информацию.

--no-map -не составлять карту сайта.

-о...

Встречаем 2020 статьями по инфобезу

Дек 24

- 17 297

- 36

Старт конкурса с момента публикации. Окончание конкурса 23:59 по мск времени 5 января 2020. Итоги подводим до 12 января. Условия голосования будут опубликованы 6 января.

О призах

О призах

- 1 место - 15000 руб + 100% скидка на WAPT или Paranoid+Paranoid2

- 2 место - 10000 руб + 75% скидка на WAPT или Paranoid+Paranoid2

- 3 место - 7000 руб + 50% скидка на WAPT или Paranoid+Paranoid2

- 4 место - 3000 руб + 35% скидка на WAPT или Paranoid+Paranoid2

- 5 место - 1000 руб + 25% скидка на WAPT или Paranoid+Paranoid2

- На конкурс можно подать неограниченное количество статей

- Для участия в конкурсе опубликуй свою новую (авторскую) статью в этом разделе форума...

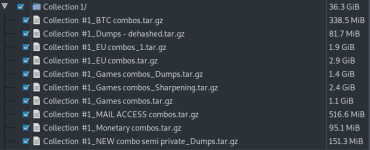

Статья Анализ паролей для предотвращения Credential stuffing

Дек 23

- 9 813

- 6

Ссылка скрыта от гостей

Мы знаем, что пароли - отстой.

Если вы этого не понимаете, вбейте в гугл "почему пароли - отстой", и я избавлю вас от нескольких страниц текста.

На протяжении многих лет, веб-сайты требовали от пользователей создавать все более сложные пароли, пытаясь не дать злоумышленнику получить доступ к учетной записи жертвы, путем брутфорса. Каждый сайт имеет свой собственный смехотворный набор правил, в результате чего пароли трудно запоминаются.

Многие предпочитают создать один "хороший" пароль и использовать его для всех своих учетных записей в Интернете. Понятие "хороший" зависит от вашей позиции

Ссылка скрыта от гостей

Получи 1000 руб за репост сообщения ВК

Дек 21

- 5 772

- 15

Пять счастливчиков буду выбраны случайным образом в прямом эфире в 20:00 по мск 30 декабря. Каждый из них получит по 1000 руб. Подпишись на нашу группу ВК, сделай репост этого сообщения, не забудь поставить лайк, и ты автоматом примешь участие в розыгрыше.

Статья Простой адаптивный лэндинг-пейдж на базе сервера Lotus Domino

Дек 20

- 8 558

- 16

Как-то получается, что ближе к зиме меня тянет на разработку и давно хотел сделать модный нынче лендинг-пейдж на Domino. Да и задачка подвернулась. И сделал...

Демо

Ссылка для скачивания шаблона без регистраций и SMS

Содержимое документа "О базе данных"

Возможности:

- База позволяет создать простой лэндинг-пейдж на основе адаптивного шаблона

- Автоматическое создание элементов лэндинга на основе документов базы Lotus Domino с подгрузкой сожержимого из RTF полей Notes.

- Форма обратной связи меню Contacts снабжена валидатором полей и простой числовой капчей с формулой в плейсхолдере.

- Можно подключать статические картинки из папаки на сервере h5-read-only\images или вложенные в документ Notes.

- Можно банить email на этапе проверки формы и отключать...

Демо

Ссылка скрыта от гостей

Ссылка для скачивания шаблона без регистраций и SMS

Ссылка скрыта от гостей

Содержимое документа "О базе данных"

Возможности:

- База позволяет создать простой лэндинг-пейдж на основе адаптивного шаблона

Ссылка скрыта от гостей

под устройство с любым разрешением.- Автоматическое создание элементов лэндинга на основе документов базы Lotus Domino с подгрузкой сожержимого из RTF полей Notes.

- Форма обратной связи меню Contacts снабжена валидатором полей и простой числовой капчей с формулой в плейсхолдере.

- Можно подключать статические картинки из папаки на сервере h5-read-only\images или вложенные в документ Notes.

- Можно банить email на этапе проверки формы и отключать...

Статья Тысяча и одна уязвимость. Проводим аудит безопасности GNU/Linux «на лету»

Дек 20

- 12 702

- 9

Конкурс: Встречаем 2020 статьями по инфобезу

Тысяча и одна уязвимость. Проводим аудит безопасности GNU/Linux «на лету»

Всем привет!

Не так давно по долгу службы я столкнулся с необходимостью проведения «моментальных» аудитов безопасности машин, работающих на операционных системах Debian-based Linux. Целью таких процедур, которые должны были проводиться регулярно на разных хостах (не обязательно объединенных в одну локальную сеть), было выявление уязвимых версий установленных в системе пакетов по открытым базам данных. В силу определенных обстоятельств некоторая часть ПО, крутящегося в системах, не всегда могла быть обновлена достаточно оперативно, поэтому основным назначением аудита должен был стать своеобразный «алерт» о нависшей угрозе, что делать с которой уже решали специально обученные люди.

Сообщество...

Тысяча и одна уязвимость. Проводим аудит безопасности GNU/Linux «на лету»

Всем привет!

Не так давно по долгу службы я столкнулся с необходимостью проведения «моментальных» аудитов безопасности машин, работающих на операционных системах Debian-based Linux. Целью таких процедур, которые должны были проводиться регулярно на разных хостах (не обязательно объединенных в одну локальную сеть), было выявление уязвимых версий установленных в системе пакетов по открытым базам данных. В силу определенных обстоятельств некоторая часть ПО, крутящегося в системах, не всегда могла быть обновлена достаточно оперативно, поэтому основным назначением аудита должен был стать своеобразный «алерт» о нависшей угрозе, что делать с которой уже решали специально обученные люди.

Сообщество...