Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Стресс-тест сети (DoS веб-сайта) со SlowHTTPTest в Kali Linux: slowloris, slow body и slow read атаки в одном инструменте

Дек 08

- 51 159

- 2

Стресс-тесты сети могут дать важные данные о проблемах, связанных с производительностью сервера, о неправильной (недостаточной) его настройке. Даже чтобы проверить, правильно ли настроен и работает mod_evasive пригодятся утилиты для имитации DoS атак.

Связанные статьи по защите веб-сервера:

Связанные статьи по DoS:

Связанные статьи по защите веб-сервера:

Связанные статьи по DoS:

- Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

- Стресс-тест сети (DoS веб-сайта) с SlowHTTPTest в Kali Linux: slowloris, slow body и slow read атаки в одном инструменте (вы её читаете)

Статья Как скрыть все ошибки PHP с помощью .htaccess

Дек 08

- 5 987

- 3

Источники:

В этом уроке мы научимся такой вещи как сокрытие ошибок PHP. Попутно мы также разберём, как не просто подавлять вывод этих ошибок, но и как записывать их в файл журнала, как защитить этот файл журнала, как настроить уровень сообщения об ошибках PHP (насколько серьёзные ошибки показывать, показывать ли предупреждения), научимся устанавливать максимальный размер строки ошибки и отключим запись повторяющихся ошибок.

Нужно ли прятать PHP ошибки

PHP ошибки выдают самую разнообразную информацию, которая позволяет нападающим собрать данные о вашем сайте и вашем сервере. Но если бы на этот вопрос был однозначный ответ «да»...

Ссылка скрыта от гостей

и

Ссылка скрыта от гостей

В этом уроке мы научимся такой вещи как сокрытие ошибок PHP. Попутно мы также разберём, как не просто подавлять вывод этих ошибок, но и как записывать их в файл журнала, как защитить этот файл журнала, как настроить уровень сообщения об ошибках PHP (насколько серьёзные ошибки показывать, показывать ли предупреждения), научимся устанавливать максимальный размер строки ошибки и отключим запись повторяющихся ошибок.

Нужно ли прятать PHP ошибки

PHP ошибки выдают самую разнообразную информацию, которая позволяет нападающим собрать данные о вашем сайте и вашем сервере. Но если бы на этот вопрос был однозначный ответ «да»...

Статья NetBeans IDE – универсальный инструмент разработчика [Часть 1]

Дек 08

- 5 654

- 0

Developers, Developers, Developers, Developers, Developers, Developers,

Developers, Developers, Developers, Developers, Developers, Developers …

NetBeans IDE 7.2 – свободная интегрированная среда разработки приложений (IDE) на языках программирования Java, JavaFX, Python, PHP, JavaScript, C++, Ада и ряда других. У программы открыт код, и она является полностью бесплатной.Developers, Developers, Developers, Developers, Developers, Developers …

В статье я расскажу о возможностях NetBeans для PHP-разработчиков.

Скачать последнюю версию можно по

Ссылка скрыта от гостей

ссылке. Перед загрузкой можно выбрать язык, платформу (ОС) и состав. Можно скачать как самую полную версию, так и только необходимые модули. Например, меня интересует только PHP-версия (она включает, кроме PHP, поддержку HTML, CSS, JavaScript, jQuery, XML, SQL, JSON, файл конфигурации Apache, YAML, XHTML и другие).На время написания статьи, последняя...

Статья Уязвимости форматных строк и метод перенаправления выполнения в процессе - Изучение методов эксплуатации на примерах, часть 14

Дек 07

- 4 307

- 1

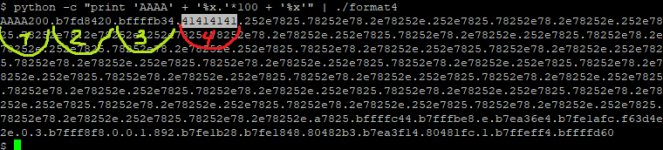

Доброго времени суток кодбай. В предыдущей статье мы имели дело с глобальной переменной и контролируя данные приводили ее к конкретному значению. В этой статье мы познакомимся с одним методом перенаправления выполнения в процессе, который похож на метод перезаписи адреса возврата. Поехали…

Описание ExploitMe

format4 рассматривает один метод перенаправления выполнения в процессе.

подсказки:

Исходный код

Описание ExploitMe

format4 рассматривает один метод перенаправления выполнения в процессе.

подсказки:

- objdump -TR твой друг

Ссылка скрыта от гостей

, VMИсходный код

C:

#include <stdlib.h>

#include <unistd.h>

#include <stdio.h>

#include...Атака через FotoSploit: пошаговое руководство по фишингу с превью-фото

Дек 06

- 22 837

- 22

Приветствую, Друзья и Форумчане!

Сегодня разберём FotoSploit — свежий (2025) инструмент от испанца Cesar-Hack-Gray для проведения фишинговых атак + социальной инженерии против аккаунтов Facebook / Google.

Информация предоставлена исключительно для обучения и анализа уязвимостей. Любое несанкционированное применение подпадает под ст. 272 УК РФ / Computer Misuse Act / GDPR.

Что под капотом

- Ядро: старый добрый SocialFish с доработками под

phpи автоматическим туннелированием через ngrok. - Лут: IP-адрес жертвы, HTTP headers (User-Agent), примерные Geo-координаты по GeoIP, плюс логин/пароль, если пользователь введёт их на поддельной форме.

- Фишка: «кликабельное откровенное фото» (JPG ≤ 500 KB) с заманчивым описанием и редиректом на реальный...

Статья Режим undercover mode в GNU/Linux Kali Linux 2019.4

Дек 05

- 10 944

- 14

В последней версии GNU/Linux Kali Linux 2019.4 был добавлен режим undercover mode.

Данный режим изменяет внешний вид Kali превращая внешне его похожим на windows 10.

Для запуска нужно выполнить поиск в меню приложений или просто набрать в терминале:

Для выхода из режима команду нужно запустить повторно.

Так же с обновлением в релиз 2019.4 добавили переход из рабочего окружения Gnome в Xfce.

Kali-Docs теперь основаны на разметке Markdown и расположены в публичном репозитории Git.

Public Packaging (процесс отправки своих инструментов для добавления в Kali) задокументирован.

BTRFS во время установки – тестирование файловой системы BTRFS в Kali. Опцию выбора файловой системы BTRFS в будущем планируется интегрировать в установщик.

Для работы со сценариями PowerShell необходимо выполнить следующую команду:

[ATTACH type="full"...

Данный режим изменяет внешний вид Kali превращая внешне его похожим на windows 10.

Для запуска нужно выполнить поиск в меню приложений или просто набрать в терминале:

Код:

kali-undercoverТак же с обновлением в релиз 2019.4 добавили переход из рабочего окружения Gnome в Xfce.

Kali-Docs теперь основаны на разметке Markdown и расположены в публичном репозитории Git.

Public Packaging (процесс отправки своих инструментов для добавления в Kali) задокументирован.

BTRFS во время установки – тестирование файловой системы BTRFS в Kali. Опцию выбора файловой системы BTRFS в будущем планируется интегрировать в установщик.

Для работы со сценариями PowerShell необходимо выполнить следующую команду:

Код:

apt install powershell[ATTACH type="full"...

Статья Эксперимент по цифровой анонимности: уроки и выводы

Дек 05

- 24 333

- 38

Статья для участия в конкурсе Мамкин Аноним

Предполагаю, субъективно, что за этим скрывается только индивидуальный фантастический мир в человеческой голове, связанный с каким-то опытом, личным или услышанным, прочитанным, увиденным. Отсюда следует, что полной картины мы не видим в любом случае, какие-то кусочки знаний и опыта учитываем, но очень часто упускаем критически важные нюансы. Всегда есть какие-то неизвестные переменные в общем уравнении интернет анонимности, из-за которых эта хрупкая цепочка может легко порваться. Постараюсь это учитывать в моей романтической истории, обязательно соблюдая при этом законодательство.

Так пошутила жизнь, что моя ИТ специальность попала в ряды...

Романтическая анонимность

Прежде чем об этом говорить, давайте определимся, что за этими словами скрывается?

Предполагаю, субъективно, что за этим скрывается только индивидуальный фантастический мир в человеческой голове, связанный с каким-то опытом, личным или услышанным, прочитанным, увиденным. Отсюда следует, что полной картины мы не видим в любом случае, какие-то кусочки знаний и опыта учитываем, но очень часто упускаем критически важные нюансы. Всегда есть какие-то неизвестные переменные в общем уравнении интернет анонимности, из-за которых эта хрупкая цепочка может легко порваться. Постараюсь это учитывать в моей романтической истории, обязательно соблюдая при этом законодательство.

Так пошутила жизнь, что моя ИТ специальность попала в ряды...

Статья BruteForce, как недооцененный вид атаки (Account TakeOver)

Дек 03

- 17 609

- 22

Всем Салам. Решил поднять тему BruteForce атак, хотя многие, с пеной во рту, очень часто кричат, что это никогда не прокатывает, зачем об этом писать, ужасный вид атаки и т.д.

Но не буду сейчас кому-то пытаться доказывать, что bruteforce имеет место быть, что это очень эффективный вид атаки. Главное научиться, где и как её правильно применять. Не буду философствовать, сразу перейдем к делу.

Данная статья не обучение тому, как правильно брутфорсить. Я буду здесь описывать примеры, с которыми лично сам сталкивался во время пентеста и багбаунти.

Раньше не уделял особого внимания BruteForce атакам. И вот в начале этой осени во время пентеста я столкнулся с формой регистрации/авторизации пользователей по номеру телефона. И как уже можно догадаться, суть такой авторизации: пользователь вводит номер телефона и ему SMS-кой приходит код подтверждения. Длина кода может быть разной, чаще всего от 4 до 6 цифр. И как вы уже поняли, мы можем перебрать этот самый код из смс, чем он короче, тем...

Но не буду сейчас кому-то пытаться доказывать, что bruteforce имеет место быть, что это очень эффективный вид атаки. Главное научиться, где и как её правильно применять. Не буду философствовать, сразу перейдем к делу.

Данная статья не обучение тому, как правильно брутфорсить. Я буду здесь описывать примеры, с которыми лично сам сталкивался во время пентеста и багбаунти.

Раньше не уделял особого внимания BruteForce атакам. И вот в начале этой осени во время пентеста я столкнулся с формой регистрации/авторизации пользователей по номеру телефона. И как уже можно догадаться, суть такой авторизации: пользователь вводит номер телефона и ему SMS-кой приходит код подтверждения. Длина кода может быть разной, чаще всего от 4 до 6 цифр. И как вы уже поняли, мы можем перебрать этот самый код из смс, чем он короче, тем...

Статья Основы языка программирования Golang, Часть 1

Дек 03

- 8 370

- 8

Основы языка программирования Golang. Часть 1.

Пролог.

Собрав небольшой фидбек от завсегдателей , а также от команды форума, было принято решение писать курс на ИБ тематику. И вместо обычного веб сервера, который я планировал изначально реализовать, будем с вами писать горизонтальный сканер портов.

Пролог.

Это когда мы берем один порт и сканим его на всех хостах, а не хост по всем портам

[COLOR=rgb(61...

Статья Хитрости Unicode и эксплуатация XSS при лимите ввода длиной в 20 символов

Дек 02

- 44 347

- 9

Межсайтовый скриптинг (XSS) - одна из самых распространенных уязвимостей, которую можно обнаружить чуть ли не на любом сайте в сети интернет (на некоторых, вроде Google и Amazon, придется хорошо поискать - в этих компаниях работают много разработчиков с большим опытом за плечами). Однако, иногда возникают проблемы - например, проблема в количестве символов, которое мы можем ввести, для эксплуатации данной уязвимости. В этом посте мы рассмотрим, как можно решить такую проблему, уложившись, например, лишь в 20 символов.

Совместимость с юникодом

В Unicode одни и те же сложные буквы, вроде Й, Ё, Ç и т.д., можно представить в двух формах - в виде одной буквы или в виде одной базовой буквы (например, «C») и модификаторов. Такой подход был введен в стандарт для обеспечения совместимости с существующими ранее стандартными наборами символов. Таким образом, стандарт нормализации Unicode описывает два вида отношений между...

Совместимость с юникодом

В Unicode одни и те же сложные буквы, вроде Й, Ё, Ç и т.д., можно представить в двух формах - в виде одной буквы или в виде одной базовой буквы (например, «C») и модификаторов. Такой подход был введен в стандарт для обеспечения совместимости с существующими ранее стандартными наборами символов. Таким образом, стандарт нормализации Unicode описывает два вида отношений между...

Категории

Команда онлайн

-

LuxkerrCodeby Team