Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья В поисках анонимности: Бесплатный спутниковый Wi-Fi интернет Skyway Global — разоблачение аферы

Ноя 20

- 17 092

- 22

"Уж сколько раз твердили миру, что лесть гнусна, вредна,

Да только всё не в прок..."

Иван Андреевич Крылов

Да только всё не в прок..."

Иван Андреевич Крылов

Сегодня перед многими пользователями встаёт задача - как получить быстрый, анонимный и главное дешевый интернет. Можно перебирать множество вариантов, начиная от спутниковых "тарелок" и оптоволоконных линий до мобильного 4G и 5G-интернета, однако в каждом варианте всегда присутствуют свои минусы либо в цене, либо в качестве, либо и в том и в другом. Решение есть - Skyway Global! Купив данный спутниковый Wi-Fi роутер всего за 1900 руб., Вы навсегда забудете о том, что за интернет нужно платить! Быстро, бесплатно и прямо из космоса!

Вчера взялся за изучение темы анонимной передачи сигналов. Точнее даже не передачи, а получения сигнала для обеспечения доступа к глабальной сети таким образом, чтобы база источника сигнала не могла бы обнаружить его получателя. В условиях крупного города всё довольно просто - берешь соседскую точку доступа Wi-Fi и пользуешься...

Статья Пять лучших способов получить доступ к вашей беспроводной сети [Перевод]

Ноя 17

- 16 989

- 5

Данная статья является переводом. Первоисточник

Во время пентеста, либо услуг Red Team, мне всегда нравится заниматься проблемой получения доступа к хорошо защищенным беспроводным сетям. Red Team неспроста уделяют много внимания беспроводным сетям, и зачастую начинают свой аудит именно с них.

Обычные ошибки конфигурации, уязвимости и последовательность общих сетевых атак при выполнении беспроводной оценки могут привести к получению доступа к корпоративной сети за пару часов! Как я писал в своей последней серии

1. RADIUS Уязвимости, связанные с выдачей себя за другого...

Ссылка скрыта от гостей

Во время пентеста, либо услуг Red Team, мне всегда нравится заниматься проблемой получения доступа к хорошо защищенным беспроводным сетям. Red Team неспроста уделяют много внимания беспроводным сетям, и зачастую начинают свой аудит именно с них.

Обычные ошибки конфигурации, уязвимости и последовательность общих сетевых атак при выполнении беспроводной оценки могут привести к получению доступа к корпоративной сети за пару часов! Как я писал в своей последней серии

Ссылка скрыта от гостей

, многие векторы атак, которые использовались много лет назад, работают и в 2018 году.1. RADIUS Уязвимости, связанные с выдачей себя за другого...

Конкурс Настройки минимальной анонимности в Windows-10

Ноя 16

- 13 714

- 9

"Статья для участия в конкурсе Мамкин Аноним"

На написание этой статьи меня спровоцировали несколько опубликованных статей на данном форуме. Автор первой провокационной статьи описал возможный способ скрыть свою личность в сети Интернет, находясь в "полевых условиях". Согласитесь, это анонимно, но неуютно, неудобно. Каждому человеку свойственно находиться в зоне комфорта: сидеть в уютном кресле перед компьютерным столом с чашкой ароматного кофе.

Автор другой статьи начал описывать минимальную анонимность в ОС Windows, но почему-то не закончил. По каким-то причинам вторая его статья посвящена уже анонимности не в Windows, а в Linux. Такое...

На написание этой статьи меня спровоцировали несколько опубликованных статей на данном форуме. Автор первой провокационной статьи описал возможный способ скрыть свою личность в сети Интернет, находясь в "полевых условиях". Согласитесь, это анонимно, но неуютно, неудобно. Каждому человеку свойственно находиться в зоне комфорта: сидеть в уютном кресле перед компьютерным столом с чашкой ароматного кофе.

Автор другой статьи начал описывать минимальную анонимность в ОС Windows, но почему-то не закончил. По каким-то причинам вторая его статья посвящена уже анонимности не в Windows, а в Linux. Такое...

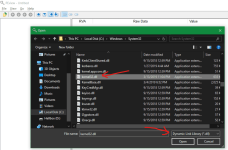

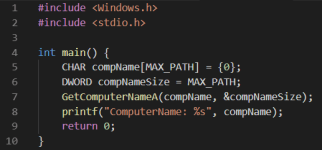

Статья Windows Shellcoding x86 – функции вызова в Kernel32.dll – часть 2 [Перевод]

Ноя 16

- 6 780

- 1

Доброго времени суток, codeby.

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

В предыдущей части мы нашли адрес Kernel32.dll, проходя через LDR структуру. В этой части мы сконцентрируемся на нахождении адреса функций (известных как DLL символы) в Kernel32.dll и вызовем их путем предоставления аргументов. Одним из методов вызова этих символов является использование LoadLibraryA с целью нахождения адреса этих символов от Kernel32.dll. Однако, мы этого делать не будем, т.к. это слишком легко. Основная цель моей серии блогов является помочь людям понять, как именно работает код сборки, чтобы было легко писать нулевой шелл-код для любой функции, которая им нужна. В этой...

Первоисточник:

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

В предыдущей части мы нашли адрес Kernel32.dll, проходя через LDR структуру. В этой части мы сконцентрируемся на нахождении адреса функций (известных как DLL символы) в Kernel32.dll и вызовем их путем предоставления аргументов. Одним из методов вызова этих символов является использование LoadLibraryA с целью нахождения адреса этих символов от Kernel32.dll. Однако, мы этого делать не будем, т.к. это слишком легко. Основная цель моей серии блогов является помочь людям понять, как именно работает код сборки, чтобы было легко писать нулевой шелл-код для любой функции, которая им нужна. В этой...

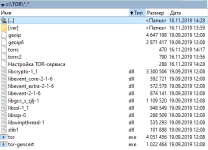

Статья Windows Shellcoding x86 – поиск Kernel32.dll – часть 1 [Перевод]

Ноя 15

- 7 511

- 2

Доброго времени суток, codeby.

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

Добро пожаловать в ад на земле

Абсолютно верно, вы обратились по адресу. Для человека, который изучал Linux Shellcoding, а потом начал работать в Windows, поверьте мне, это будет намного сложнее, чем вы себе можете это представить. Ядро Windows полностью отличается от ядра Linux. Как уже говорилось, ядро Linux намного легче в понимании, чем ядро Windows, потому что оно имеет открытый исходный код и у него намного меньше свойств по сравнению с ядром Windows. С другой стороны, у Windows было столько вправок и переделывании за последние годы, в результате чего многое изменилось. Мы сконцентрируемся только на Windows 10 x86, хотя более ранние версии не намного...

Первоисточник:

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

Добро пожаловать в ад на земле

Абсолютно верно, вы обратились по адресу. Для человека, который изучал Linux Shellcoding, а потом начал работать в Windows, поверьте мне, это будет намного сложнее, чем вы себе можете это представить. Ядро Windows полностью отличается от ядра Linux. Как уже говорилось, ядро Linux намного легче в понимании, чем ядро Windows, потому что оно имеет открытый исходный код и у него намного меньше свойств по сравнению с ядром Windows. С другой стороны, у Windows было столько вправок и переделывании за последние годы, в результате чего многое изменилось. Мы сконцентрируемся только на Windows 10 x86, хотя более ранние версии не намного...

Статья Инструмент Identifier для OSINT анализа страниц VK

Ноя 13

- 12 528

- 9

Приветствую всех обитателей данного форума! Сегодня я поведаю вам о таком инструменте как "Identifier", он нужен для анализа странички в соц.сети ВК.

Что делает этот инструмент? Создает отчет где: записываются данные друзей человека, кол-во мужчин/женщин у человека в друзьях, его предположительный пол (определяется на основе соотношения мужчин/женщин в друзьях у человека), предполагаемый возраст (определяется по среднему значению возраста друзей человека), предполагаемые города, где проживает человек (определяется по 3-ем самым часто встречающимся городам у друзей), возможные увлечения человека (определяется по 3-ем самым часто встречающимся тематикам групп, на которые подписан человек)

*Код инструмента прикреплен внизу

Приступим к установке. Для работы инструмента вам понадобится

Что делает этот инструмент? Создает отчет где: записываются данные друзей человека, кол-во мужчин/женщин у человека в друзьях, его предположительный пол (определяется на основе соотношения мужчин/женщин в друзьях у человека), предполагаемый возраст (определяется по среднему значению возраста друзей человека), предполагаемые города, где проживает человек (определяется по 3-ем самым часто встречающимся городам у друзей), возможные увлечения человека (определяется по 3-ем самым часто встречающимся тематикам групп, на которые подписан человек)

*Код инструмента прикреплен внизу

Приступим к установке. Для работы инструмента вам понадобится

Ссылка скрыта от гостей

, установить библиотеку requests python -m pip install requests, токен вконтакте, получить его можно...Статья Моя маленькая анонимность

Ноя 11

- 23 821

- 58

Учитывая тот факт, что существует бесчисленное количество рецептов блюда под названием "анонимность" , я могу написать несколько статей. Вот одна из них.

В этой статье я предлагаю к прочтению одно из приготовленных мною блюд из книги рецептов с названием "Анонимность в сети".

Добиться анонимности в сети "Интернет" очень сложно. В современном мире это действительно сложная задача, учитывая тот факт что за каждым из нас следят и контролируют системы мониторинга и деанонимизации пользователей соцсетей

В этой статье я предлагаю к прочтению одно из приготовленных мною блюд из книги рецептов с названием "Анонимность в сети".

Добиться анонимности в сети "Интернет" очень сложно. В современном мире это действительно сложная задача, учитывая тот факт что за каждым из нас следят и контролируют системы мониторинга и деанонимизации пользователей соцсетей

Ссылка скрыта от гостей

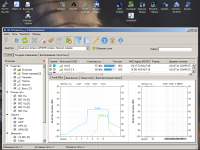

. Упомянутые программы предлагаются государственным и частным клиентам Научно-исследовательским вычислительным центром при управлении делами президента России. С помощью сервисов «ПСКОВ» и «Шерлок» страховые компании могут проверять недобросовестных сотрудников, а службы безопасности компаний — кандидатов на работу; «Посейдон» помогает...Статья Поиск угроз замаскированных под стандартные процессы Windows [Перевод]

Ноя 11

- 6 040

- 0

Доброго времени суток, codeby.

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

Важной стороной эффективного поиска угроз является понимание того, что является нормальным в среде. Если специалист в процессе поиска угроз способен определить нормальное поведение в системе, то любое отклонение от нормы, скорее всего, будет связано с тем, что тот или иной субъект недавно вошел в среду. Этот субъект может быть новой установленной программой, новым пользователем или злоумышленником.

На конечных точках выполнение определенных процессов Windows хорошо документировано. Если мы можем прогнозировать нормальное поведение этих процессов при выполнении, то мы можем легко отметить выполнение похожих, но ненормальных процессов в системах. Чтобы сбить с толку специалистов по безопасности, и аналитиков, злоумышленники в настоящее время прибегают к использованию исполняемых...

Первоисточник:

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

Важной стороной эффективного поиска угроз является понимание того, что является нормальным в среде. Если специалист в процессе поиска угроз способен определить нормальное поведение в системе, то любое отклонение от нормы, скорее всего, будет связано с тем, что тот или иной субъект недавно вошел в среду. Этот субъект может быть новой установленной программой, новым пользователем или злоумышленником.

На конечных точках выполнение определенных процессов Windows хорошо документировано. Если мы можем прогнозировать нормальное поведение этих процессов при выполнении, то мы можем легко отметить выполнение похожих, но ненормальных процессов в системах. Чтобы сбить с толку специалистов по безопасности, и аналитиков, злоумышленники в настоящее время прибегают к использованию исполняемых...

Мамкин Аноним

Ноя 08

- 25 544

- 58

Конкурс на лучшую авторскую статью по тематике "Анонимность"

Привет друг!

Ежедневно мы сталкиваемся с большими потоками данных, уходящих и приходящих в наши гаджеты, системы, дома. Всегда найдутся третьи лица, которым твои данные окажутся весьма кстати. Хоть ты и не совершаешь темных дел, твой трафик - товар, компромат, прибыль корпорации от которой ты не получишь ни копейки. Давай подумаем, как же сделать повседневную анонимность простой, доступной, универсальной. Кто не понял: тратя не много средств, усилий иметь возможность защитить свою переписку, общение, трафик от третьих лиц ежедневно. Твоя цель - максимальная анонимность при небольших вложениях, удобстве использования, мобильность. Запомни - речь не идет о ситуации, когда весь Мир против тебя, а все большие братья планеты ополчились на твою личность =)

Требования к статье:

- Авторский текст

- Обязательно свои скриншоты, фото

- Ссылки на пруфы, если такие...

Привет друг!

Ежедневно мы сталкиваемся с большими потоками данных, уходящих и приходящих в наши гаджеты, системы, дома. Всегда найдутся третьи лица, которым твои данные окажутся весьма кстати. Хоть ты и не совершаешь темных дел, твой трафик - товар, компромат, прибыль корпорации от которой ты не получишь ни копейки. Давай подумаем, как же сделать повседневную анонимность простой, доступной, универсальной. Кто не понял: тратя не много средств, усилий иметь возможность защитить свою переписку, общение, трафик от третьих лиц ежедневно. Твоя цель - максимальная анонимность при небольших вложениях, удобстве использования, мобильность. Запомни - речь не идет о ситуации, когда весь Мир против тебя, а все большие братья планеты ополчились на твою личность =)

Требования к статье:

- Авторский текст

- Обязательно свои скриншоты, фото

- Ссылки на пруфы, если такие...

Статья Red/Blue Team – детальный обзор

Ноя 08

- 12 422

- 2

Вступление

Мир инфобеза постоянно расширяется, и пентест набирает все больше и больше популярности. Только на Codeby можно найти сотни статей о данной теме. Но вот редтиминг и блютиминг почему-то не так явно освещается, а особенно в СНГ сегменте. Из-за этих размышлений, я решил написать статью, которая расставит все точки над и, а также даст гибкое представление о данной области.

Что такое Red и Blue Team. В чем разница?