Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Red/Blue Team – детальный обзор

Ноя 08

- 12 422

- 2

Вступление

Мир инфобеза постоянно расширяется, и пентест набирает все больше и больше популярности. Только на Codeby можно найти сотни статей о данной теме. Но вот редтиминг и блютиминг почему-то не так явно освещается, а особенно в СНГ сегменте. Из-за этих размышлений, я решил написать статью, которая расставит все точки над и, а также даст гибкое представление о данной области.

Что такое Red и Blue Team. В чем разница?

Утилита Helios и ещё несколько слов о Wordpress

Ноя 04

- 6 200

- 2

Приветствую, Уважаемые Друзья,Форумчане. Неприметная утилитка попалась на глаза,решил её протестировать. Она оказалась результативной на своём поле. Автор рассматриваемой утилиты Stefan Vlems г.Эйндховен-это Нидерланды. Для написания статьи также частично воспользовался вот этим

Установка:

Использование:

В утилиту встроена база, которую можно обновлять:

Умеет сканировать домен:

Доступна опция поверхностного сканирования:

Ссылка скрыта от гостей

. В продолжение к опциям, их немало.Установка:

Код:

# git clone https://github.com/stefan2200/Helios.git

# cd Helios/

# pip install -r requirements.txt

# chmod +x helios.py

# python helios.py -hВ утилиту встроена база, которую можно обновлять:

Код:

# cd webapps/databases

# python update.py -a

Код:

# python helios.py -u "http://target.com/" -c -s

Код:

# python helios.py -u "http://target.com/" -c -s...Статья CTF "Bsides London 2017"

Окт 29

- 5 518

- 5

Привет, codeby !

Первоисточник:

Перевод: выполнен от команды Codeby

Примечание от команды форума:

Виртуальную машину можно

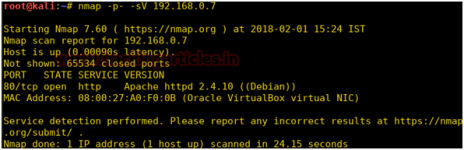

Начнем с того, что нам нужно узнать IP виртуальной машины (здесь я использую 192.168.0.7, но вам нужно указать свой).

Запустим сканер nmap, чтобы найти открытые порты и команду –sV, чтобы определить версии сервисов установленных на портах.

Мы видим, что на машине открыт 80 порт, на котором находится наш сервер.

Откроем в браузере 192.168.0.7

На главной странице мы находим подсказку и с...

Первоисточник:

Ссылка скрыта от гостей

Перевод: выполнен от команды Codeby

Примечание от команды форума:

- Статья является переводом.

Виртуальную машину можно

Ссылка скрыта от гостей

.Начнем с того, что нам нужно узнать IP виртуальной машины (здесь я использую 192.168.0.7, но вам нужно указать свой).

Запустим сканер nmap, чтобы найти открытые порты и команду –sV, чтобы определить версии сервисов установленных на портах.

nmap -p- -sV 192.168.0.7Мы видим, что на машине открыт 80 порт, на котором находится наш сервер.

Откроем в браузере 192.168.0.7

На главной странице мы находим подсказку и с...

Статья Свой RAT для Android - Часть 4

Окт 29

- 14 591

- 12

Содержание статьи:

1. Ссылка на первую статью

2. Ссылка на вторую статью

3. Ссылка на третью статью

Всем привет и добрый вечер. Рад что на статьях есть отклик аудитории и надеюсь его будет все больше и больше. В этой статье будет меньше выделений по просьбе администрации, но от Вас хочу увидеть отзыв в опросе.

Думаю пришло время и для четвертой статьи, в которой мы добавим функционал для работы с камерой (делаем срытое фото); сделаем наш...

- Приветствие

- Создаем ServiceReceiver

- Создаем CameraView для снимков

- Бонус

- Получение медиа-файлов с устройства

- Получение контактов

- Заключение

1. Ссылка на первую статью

2. Ссылка на вторую статью

3. Ссылка на третью статью

Всем привет и добрый вечер. Рад что на статьях есть отклик аудитории и надеюсь его будет все больше и больше. В этой статье будет меньше выделений по просьбе администрации, но от Вас хочу увидеть отзыв в опросе.

Думаю пришло время и для четвертой статьи, в которой мы добавим функционал для работы с камерой (делаем срытое фото); сделаем наш...

Не смогли пройти курс WAPT ? — вам сюда

Окт 28

- 7 200

- 9

WAPT - перезагрузка

Предложение действительно для тех, кто покупал наш курс, но не смог его пройти до конца

Предложение действительно для тех, кто покупал наш курс, но не смог его пройти до конца

- Предлагаю еще раз попробовать свои силы с потоком, который стартует 1 марта;

- Стоимость обучения для вас составит 12.000 руб за 4,5 месяца;

- Обучение начинаете с первого урока. Практика так же, с 1 задания;

- Напишите мне или в обратную связь письмо с аккаунта форума, для которого предоставлялся доступ к форуму курса. Вы сильно сократите время проверки, если оставите комментарий в письме, где мы обсуждали покупку.

Наши ребята на Phoenix Hackathon

Окт 24

- 5 540

- 11

Одесса

26 октября

26 октября

Спикерами мероприятия являются участники форума кодебай @Vander и @Sunnych

Далее текст от оргов:

Здравствуйте, мы являемся группой студентов ОНПУ специальность Информационная Безопасность. У нас появилась идея провести что то связанное с ИБ.

Кратко о мероприятии:участников ожидают выступления спикеров со всей Украины, профи своего дела список докладчиков вы можете увидеть у нас на сайте, так же мы подготовили практические квесты по различным темам php инъекции, sql инъекции, xss, обход авторизации и тд. Все это конечно же будет сопровождаться ценным и интересными призами.Вот наш сайт на котором можно узнать больше информации (

Ссылка скрыта от гостей

).На кого ориентированно мероприятие?

Материалы докладчиков будут доступны как для начинающих так и для продвинутых и вход...

Статья DEP и ASLR – игра без правил

Окт 24

- 8 588

- 3

Со времени выхода в свет Win2000 прошло уже 20 лет. Её разработчики, с чувством исполненного долга предвкушали себе счастливую старость, но грянул гром – система оказалась дырявой как сито, и на данный момент счёт её обновлениям потеряла наверное уже и сама Microsoft. Ознакомиться с установленными на вашем узле заплатками можно в командной строке, запросив systeminfo. Каждый сервис-пак SP несёт в себе кучу таких обновлений, игнорировать которым (с точки зрения безопасности) глупо.

На скорую руку заштопав старые щели, Билли сбрасывает на рынок эту-же систему под новым именем, которую ждёт та-же участь и она бумерангом прилетает обратно – круг замыкается. А виной тому хакеры, огромной ступнёй годзиллы втирающие в грязь мастдай только потому, что за свои честно/заработанные требуют товар соответствующего качества – мол если предлагаешь обществу весчь, она должна быть без изъянов. По большому счёту, только хакеры и двигают прогресс компьютерной...

На скорую руку заштопав старые щели, Билли сбрасывает на рынок эту-же систему под новым именем, которую ждёт та-же участь и она бумерангом прилетает обратно – круг замыкается. А виной тому хакеры, огромной ступнёй годзиллы втирающие в грязь мастдай только потому, что за свои честно/заработанные требуют товар соответствующего качества – мол если предлагаешь обществу весчь, она должна быть без изъянов. По большому счёту, только хакеры и двигают прогресс компьютерной...

Entropy: Тестируем IP-камеры

Окт 21

- 11 382

- 13

Добрый день,Уважаемые Друзья и Форумчане.

Понедельник-нелёгкое время, поэтому решил запостить что-нибудь лёгкое.

У Entynetproject Organization стали попадаться неплохие инструменты для pentest.

Автор данного инструмента enty8080.

Предназначен для тестирования и эксплуатации уязвимости wifi-камер, связанных с сервером GoAhead.

Применение рассматриваемого инструмента запрещено в незаконных целях.

Информация предоставлена исключительно для ознакомления и изучения проблем безопасности.

Будьте пожалуйста этичными.

Установка:

Опции интуитивно понятны и единственная сложность-это раздобыть ключи API shodan, или zoomeye.

Если их надумаете использовать,то команда на поиск IP-камер:

Для работы со списком из текстового файла (файл...

Понедельник-нелёгкое время, поэтому решил запостить что-нибудь лёгкое.

У Entynetproject Organization стали попадаться неплохие инструменты для pentest.

Автор данного инструмента enty8080.

Предназначен для тестирования и эксплуатации уязвимости wifi-камер, связанных с сервером GoAhead.

Применение рассматриваемого инструмента запрещено в незаконных целях.

Информация предоставлена исключительно для ознакомления и изучения проблем безопасности.

Будьте пожалуйста этичными.

Установка:

Код:

# git clone https://github.com/entynetproject/entropy.git

# cd entropy

# chmod +x install.sh

# ./install.shЕсли их надумаете использовать,то команда на поиск IP-камер:

Код:

# entropy -b 2 -v --shodan API_ключ

или # python3 entropy.py -b 2 -v --shodan API_ключКатегории

Команда онлайн

-

LuxkerrCodeby Team