Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Установка Дополнений гостевой ОС VirtualBox для Kali Linux 2.0

Окт 06

- 21 427

- 6

Если вы запускаете Kali Linux в качестве «гостевой» системы в VirtualBox, эта статья поможет вам успешно установить инструменты «Дополнения гостевой ОС».

Вы должны использовать VirtualBox версии 4.2.xx или выше, чтобы воспользоваться улучшениями, включающие обновления совместимости и улучшенную стабильность как основного приложения, так и Дополнений гостевой ОС.

Установка Дополнений гостевой ОС VirtualBox для Kali Linux

Дополнений гостевой ОС VirtualBox обеспечивают надлежащую интеграцию мыши и экрана, а также общий доступ к каталогу с вашей основной операционной системой. Чтобы установить их, следуйте инструкции.

Запустите вашу виртуальную машину с Kali Linux, откройте окно терминала и наберите следующую команду для установки заголовков ядра Linux.

Когда это завершено, вы можете подключить CD-ROM образ с «Дополнениями гостевой ОС». Выберите...

Вы должны использовать VirtualBox версии 4.2.xx или выше, чтобы воспользоваться улучшениями, включающие обновления совместимости и улучшенную стабильность как основного приложения, так и Дополнений гостевой ОС.

Установка Дополнений гостевой ОС VirtualBox для Kali Linux

Дополнений гостевой ОС VirtualBox обеспечивают надлежащую интеграцию мыши и экрана, а также общий доступ к каталогу с вашей основной операционной системой. Чтобы установить их, следуйте инструкции.

Запустите вашу виртуальную машину с Kali Linux, откройте окно терминала и наберите следующую команду для установки заголовков ядра Linux.

Bash:

apt-get update && apt-get install -y linux-headers-$(uname -r)BlackArch Linux полное руководство

Окт 06

- 17 089

- 5

Источник

Содержание

Введение

1.1...

Ссылка скрыта от гостей

Содержание

- 1 Введение

- 1.1 Обзор

- 1.2 Что такое BlackArch Linux?

- 1.3 История BlackArch Linux

- 1.4 Поддерживаемые платформы

- 1.5 Внести свой вклад

- 2 Руководство пользователя

- 2.1 Установка

- 2.1.1 Установка поверх ArchLinux

- 2.1.2 Установка пакетов

- 2.1.3 Установка пакетов из источника

- 2.1.4 Основы использования Blackman

- 2.1.5 Установка из live-, netinstall- ISO или ArchLinux

- 2.1 Установка

- 3 Руководство разработчика

- Руководство разработчика BlackArch Linux

- 4 Руководство по инструментам

- 4.1 Скоро …

Введение

1.1...

Статья Слепая SQL инъекция

Окт 06

- 7 671

- 1

Оригинал:

Продолжайте только если уже познакомились с основами SQL инъекций. Если нет, сначала прочитайте эти посты:

Что нам уже известно

Если вы просмотрели три приведённых выше руководства, значит, понимаете, что из себя...

Ссылка скрыта от гостей

Продолжайте только если уже познакомились с основами SQL инъекций. Если нет, сначала прочитайте эти посты:

- SQL-инъекции: простое объяснение для начинающих

-

Ссылка скрыта от гостей

- Автоматические SQL инъекции с помощью SQLMap (Kali Linux)

- Как запустить sqlmap на Windows

Что нам уже известно

Если вы просмотрели три приведённых выше руководства, значит, понимаете, что из себя...

Статья SEH – фильтр необработанных исключений

Окт 05

- 6 465

- 0

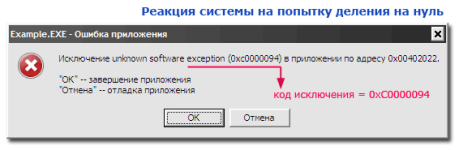

Во времена рассвета DOS программист имел полную власть над системой. Находясь в реальном режиме работы CPU, у нас не было никаких ограничений и мы могли использовать в программах буквально все инструкции и регистры процессора, общее число которых на Р6 стремилось преодолеть барьер в ~200 единиц. Это была отличная школа программирования, где вся ответственность за то или иное действие возлагалась полностью на наши плечи. Всё приходилось делать вручную, в том числе и обрабатывать аппаратные исключения с ошибками. Одним словом, царила атмосфера свободы и демократии, столь редкая в наши дни.

А что мы имеем сейчас в защищённом режиме? Microsoft отобрала у нас все права и вместо них вручила более 5000 системных API, но забыла толком объяснить, для чего они и как ими пользоваться. При малейщем чихе гигантская система валится в BSOD подымая в небеса тонны пыли, не забыв прихватить с собой наши не сохранённые данные. Ладно если был-бы реальный повод, так ведь может и без веских на то...

А что мы имеем сейчас в защищённом режиме? Microsoft отобрала у нас все права и вместо них вручила более 5000 системных API, но забыла толком объяснить, для чего они и как ими пользоваться. При малейщем чихе гигантская система валится в BSOD подымая в небеса тонны пыли, не забыв прихватить с собой наши не сохранённые данные. Ладно если был-бы реальный повод, так ведь может и без веских на то...

ZeroNights 2019 - международная хакерская конференция в Санкт-Петербурге пройдет 12-13 ноября

Окт 04

- 8 402

- 7

12-13 ноября 2019 г. в Санкт-Петербурге в девятый раз пройдет ежегодная международная конференция по информационной безопасности ZeroNights. Каждый год ZeroNights собирает более 2000 экспертов, специалистов-практиков по ИБ, администраторов, пентестеров, аналитиков и хакеров со всего мира.

Программный комитет конференции пополнили специалисты по информационной безопасности: Антон ‘Bo0oM‘ Лопаницын, Сергей Белов (DCG7812 community), Евгений Родионов (Google), Федор Ярочкин (Trend Micro) и Тарас Иващенко (OZON).

Каждый исследователь, который представит свое эксклюзивное 45-ти минутное исследование, может рассчитывать на денежное вознаграждение в 1000$. Прием заявок на выступления продлится до 10 октября.

Программа конференции

В рамках конференции будут представлены доклады ведущих российских и зарубежных экспертов в области ИБ. Посетители узнают об актуальных...

Программный комитет конференции пополнили специалисты по информационной безопасности: Антон ‘Bo0oM‘ Лопаницын, Сергей Белов (DCG7812 community), Евгений Родионов (Google), Федор Ярочкин (Trend Micro) и Тарас Иващенко (OZON).

Каждый исследователь, который представит свое эксклюзивное 45-ти минутное исследование, может рассчитывать на денежное вознаграждение в 1000$. Прием заявок на выступления продлится до 10 октября.

Программа конференции

В рамках конференции будут представлены доклады ведущих российских и зарубежных экспертов в области ИБ. Посетители узнают об актуальных...

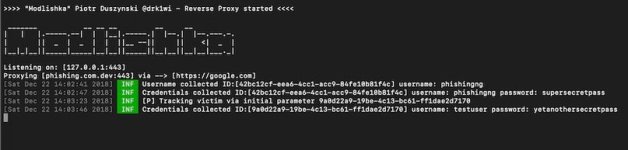

Статья Обход Двухфакторной аутентификации c помощью "Modlishka"

Окт 03

- 16 540

- 5

Доброе время суток, уважаемые форумчане! Сегодня я вам расскажу о довольно лёгком способе обойти двухфакторную аутентификацию, Уже очень давно в интернете говорят о том, что двухфакторная аутентификация наиболее безопасна, и о том что ее сложно обойти, но это не так. Наверное все знают что большая уязвимость в нынешней системе это человеческий фактор.Так как не нужно использовать эксплойты, и искать различные уязвимости техники. В этой статье я расскажу о том, как обойти двухфакторную аутентификацию с помощью инструмента “Modlishka”, Этот инструмент должен быть очень полезен для тех кто проводит тесты на проникновение, для тех кто хочет провести хорошую фишинговую атаку.

Обход двухфакторной аутентификации

1)Скачивание инструмента

2) Настройка...

Обход двухфакторной аутентификации

1)Скачивание инструмента

Код:

$ go get -u github.com/drk1wi/Modlishka

$ cd $GOPATH/src/github.com/drk1wi/Modlishka/Статья Exim - очередная уязвимость

Окт 03

- 5 748

- 1

Доброго времени суток, codeby.

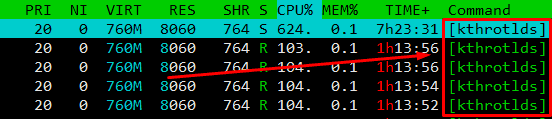

Почему-то на форуме не освящались толком серьезные уязвимости в exim, с 5-6 июня (

Как понять что сервер уже взломан?

Стоит изначально посмотреть htop. При просмотре

Ну и с помощью гугла уже стало понятно что это такое. Также есть ещё...

Почему-то на форуме не освящались толком серьезные уязвимости в exim, с 5-6 июня (

Ссылка скрыта от гостей

) по текущий день уже было найдено пару критических уязвимостей. Версия 4.92.2 закрывала дыру связанную с активным заражением тысяч серверов процессом [kthrotlds] который нагружал процессоры до 100%, ну и само собой в планировщике заданий cron добавлял задание и ограничивал права на редактирование, а теперь появилась новая уязвимость -

Ссылка скрыта от гостей

Как понять что сервер уже взломан?

Стоит изначально посмотреть htop. При просмотре

Ссылка скрыта от гостей

можно заметить аномальную нагрузку на процессор с помощью процесса [kthrotlds] про который говорилось выше.Ну и с помощью гугла уже стало понятно что это такое. Также есть ещё...

Статья Курс по созданию приложений для android [Часть 2]

Окт 03

- 7 030

- 19

Всем доброго времени суток!

Прошу прощения за задержку, были некоторые проблемы с техникой. Собственно, всё рассказал уже в комментарий первой части)

Те, кто наткнулись случайно -- настоятельно рекомендую сначала освоить первую часть! Курс по созданию приложений для android

В данном уроке мы научимся как создавать и расставлять объекты. Урок может быть скучноват, но это просто необходимо понять, т.к. без фундамента хороший дом не построить..

Я не забыл моменты в своей жизни, когда задавал вопрос, а через несколько лет слыша подобный, понимал, насколько он глупый. Осознание того, что это не вопрос глупый, а я (в тот момент, когда забыл, что был когда-то таким) пришло недавно, поэтому описывать буду максимально подробно (кто частично знаком или понял какой-то момент "налету" -- просто пропустите спойлер, в случае сложностей же -- не пренебрегайте ими.

Не будем долго разглагольствовать и...

Прошу прощения за задержку, были некоторые проблемы с техникой. Собственно, всё рассказал уже в комментарий первой части)

Те, кто наткнулись случайно -- настоятельно рекомендую сначала освоить первую часть! Курс по созданию приложений для android

В данном уроке мы научимся как создавать и расставлять объекты. Урок может быть скучноват, но это просто необходимо понять, т.к. без фундамента хороший дом не построить..

Я не забыл моменты в своей жизни, когда задавал вопрос, а через несколько лет слыша подобный, понимал, насколько он глупый. Осознание того, что это не вопрос глупый, а я (в тот момент, когда забыл, что был когда-то таким) пришло недавно, поэтому описывать буду максимально подробно (кто частично знаком или понял какой-то момент "налету" -- просто пропустите спойлер, в случае сложностей же -- не пренебрегайте ими.

Не будем долго разглагольствовать и...

Статья TLS callback – рояль в кустах для отладчиков

Окт 02

- 9 766

- 3

Системы класса Win-NT имеют интересный тип памяти под названием "Thread Local Storage", или локальная память потока. После того как мир увидел многопоточные приложения оказалось, что родственные потоки одной программы ведут между собой нешуточную борьбу за системные ресурсы, т.к. все загружаются в единое пространство родителя. Это как дети, которые не могут поделить одну плитку шоколада. Здесь вполне очевидна ситуация, когда поток(А) записал что-то в память, а ничего не подозревающий поток(В) тут-же подмял эту область памяти под себя. В результате, программист получает клубок из змей и никакого профита.

Microsoft пыталась решить эту проблему по разному, например ввела механизмы синхронизации в виде семафоров, эвентов и прочее. Но в итоге решила выделить каждому потоку по своей/личной памяти внутри его блока окружения TEB – Thread Environment Block, и это стало наиболее разумным решением.

В данной статье TLS...

Microsoft пыталась решить эту проблему по разному, например ввела механизмы синхронизации в виде семафоров, эвентов и прочее. Но в итоге решила выделить каждому потоку по своей/личной памяти внутри его блока окружения TEB – Thread Environment Block, и это стало наиболее разумным решением.

В данной статье TLS...

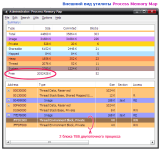

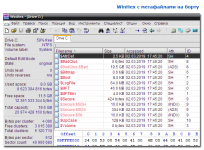

Статья NTFS-Stream, или резидентный код в камуфляжных штанах

Сен 30

- 9 723

- 13

Рассмотрим файловую систему NTFS как сущность, которой доверяем самое ценное что у нас есть – это личную информацию. Порой мы не знаем куда пристроить пароли или своего трояна так, чтобы он не выдал себя даже под пытками, ..ну или просто хотим скрыть фото зазнобы в неприглядном виде. Для решения "проблемы века", юзеры присваивают файлам атрибут скрытый, более продвинутые шифруют файлы и т.д. Но в своих закромах NTFS предлагает нам более изящные средства, причём без сторонних инструментов – нужно просто открыть

Здесь мы рассмотрим сразу два родственных способа маскировки.. Первый известен в узких кругах как "альтернативный NTFS-поток" ADS (Alternative Data Stream) и живёт он в системе как скрытая часть уже существующего исполнительного потока. Второй – это доставшийся нам в наследство от файловой системы HPFS (OS/2)...

Ссылка скрыта от гостей

и покурить её (для надёжности) несколько раз.Здесь мы рассмотрим сразу два родственных способа маскировки.. Первый известен в узких кругах как "альтернативный NTFS-поток" ADS (Alternative Data Stream) и живёт он в системе как скрытая часть уже существующего исполнительного потока. Второй – это доставшийся нам в наследство от файловой системы HPFS (OS/2)...

Категории

Команда онлайн

-

LuxkerrCodeby Team