Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Моя маленькая анонимность

Ноя 11

- 24 110

- 58

Учитывая тот факт, что существует бесчисленное количество рецептов блюда под названием "анонимность" , я могу написать несколько статей. Вот одна из них.

В этой статье я предлагаю к прочтению одно из приготовленных мною блюд из книги рецептов с названием "Анонимность в сети".

Добиться анонимности в сети "Интернет" очень сложно. В современном мире это действительно сложная задача, учитывая тот факт что за каждым из нас следят и контролируют системы мониторинга и деанонимизации пользователей соцсетей

В этой статье я предлагаю к прочтению одно из приготовленных мною блюд из книги рецептов с названием "Анонимность в сети".

Добиться анонимности в сети "Интернет" очень сложно. В современном мире это действительно сложная задача, учитывая тот факт что за каждым из нас следят и контролируют системы мониторинга и деанонимизации пользователей соцсетей

Ссылка скрыта от гостей

. Упомянутые программы предлагаются государственным и частным клиентам Научно-исследовательским вычислительным центром при управлении делами президента России. С помощью сервисов «ПСКОВ» и «Шерлок» страховые компании могут проверять недобросовестных сотрудников, а службы безопасности компаний — кандидатов на работу; «Посейдон» помогает...Статья Поиск угроз замаскированных под стандартные процессы Windows [Перевод]

Ноя 11

- 6 075

- 0

Доброго времени суток, codeby.

Первоисточник:

Перевод: Перевод выполнен от команды Codeby

Важной стороной эффективного поиска угроз является понимание того, что является нормальным в среде. Если специалист в процессе поиска угроз способен определить нормальное поведение в системе, то любое отклонение от нормы, скорее всего, будет связано с тем, что тот или иной субъект недавно вошел в среду. Этот субъект может быть новой установленной программой, новым пользователем или злоумышленником.

На конечных точках выполнение определенных процессов Windows хорошо документировано. Если мы можем прогнозировать нормальное поведение этих процессов при выполнении, то мы можем легко отметить выполнение похожих, но ненормальных процессов в системах. Чтобы сбить с толку специалистов по безопасности, и аналитиков, злоумышленники в настоящее время прибегают к использованию исполняемых...

Первоисточник:

Ссылка скрыта от гостей

Перевод: Перевод выполнен от команды Codeby

Важной стороной эффективного поиска угроз является понимание того, что является нормальным в среде. Если специалист в процессе поиска угроз способен определить нормальное поведение в системе, то любое отклонение от нормы, скорее всего, будет связано с тем, что тот или иной субъект недавно вошел в среду. Этот субъект может быть новой установленной программой, новым пользователем или злоумышленником.

На конечных точках выполнение определенных процессов Windows хорошо документировано. Если мы можем прогнозировать нормальное поведение этих процессов при выполнении, то мы можем легко отметить выполнение похожих, но ненормальных процессов в системах. Чтобы сбить с толку специалистов по безопасности, и аналитиков, злоумышленники в настоящее время прибегают к использованию исполняемых...

Мамкин Аноним

Ноя 08

- 26 390

- 58

Конкурс на лучшую авторскую статью по тематике "Анонимность"

Привет друг!

Ежедневно мы сталкиваемся с большими потоками данных, уходящих и приходящих в наши гаджеты, системы, дома. Всегда найдутся третьи лица, которым твои данные окажутся весьма кстати. Хоть ты и не совершаешь темных дел, твой трафик - товар, компромат, прибыль корпорации от которой ты не получишь ни копейки. Давай подумаем, как же сделать повседневную анонимность простой, доступной, универсальной. Кто не понял: тратя не много средств, усилий иметь возможность защитить свою переписку, общение, трафик от третьих лиц ежедневно. Твоя цель - максимальная анонимность при небольших вложениях, удобстве использования, мобильность. Запомни - речь не идет о ситуации, когда весь Мир против тебя, а все большие братья планеты ополчились на твою личность =)

Требования к статье:

- Авторский текст

- Обязательно свои скриншоты, фото

- Ссылки на пруфы, если такие...

Привет друг!

Ежедневно мы сталкиваемся с большими потоками данных, уходящих и приходящих в наши гаджеты, системы, дома. Всегда найдутся третьи лица, которым твои данные окажутся весьма кстати. Хоть ты и не совершаешь темных дел, твой трафик - товар, компромат, прибыль корпорации от которой ты не получишь ни копейки. Давай подумаем, как же сделать повседневную анонимность простой, доступной, универсальной. Кто не понял: тратя не много средств, усилий иметь возможность защитить свою переписку, общение, трафик от третьих лиц ежедневно. Твоя цель - максимальная анонимность при небольших вложениях, удобстве использования, мобильность. Запомни - речь не идет о ситуации, когда весь Мир против тебя, а все большие братья планеты ополчились на твою личность =)

Требования к статье:

- Авторский текст

- Обязательно свои скриншоты, фото

- Ссылки на пруфы, если такие...

Статья Red/Blue Team – детальный обзор

Ноя 08

- 12 448

- 2

Вступление

Мир инфобеза постоянно расширяется, и пентест набирает все больше и больше популярности. Только на Codeby можно найти сотни статей о данной теме. Но вот редтиминг и блютиминг почему-то не так явно освещается, а особенно в СНГ сегменте. Из-за этих размышлений, я решил написать статью, которая расставит все точки над и, а также даст гибкое представление о данной области.

Что такое Red и Blue Team. В чем разница?

Утилита Helios и ещё несколько слов о Wordpress

Ноя 04

- 6 228

- 2

Приветствую, Уважаемые Друзья,Форумчане. Неприметная утилитка попалась на глаза,решил её протестировать. Она оказалась результативной на своём поле. Автор рассматриваемой утилиты Stefan Vlems г.Эйндховен-это Нидерланды. Для написания статьи также частично воспользовался вот этим

Установка:

Использование:

В утилиту встроена база, которую можно обновлять:

Умеет сканировать домен:

Доступна опция поверхностного сканирования:

Ссылка скрыта от гостей

. В продолжение к опциям, их немало.Установка:

Код:

# git clone https://github.com/stefan2200/Helios.git

# cd Helios/

# pip install -r requirements.txt

# chmod +x helios.py

# python helios.py -hВ утилиту встроена база, которую можно обновлять:

Код:

# cd webapps/databases

# python update.py -a

Код:

# python helios.py -u "http://target.com/" -c -s

Код:

# python helios.py -u "http://target.com/" -c -s...Статья CTF "Bsides London 2017"

Окт 29

- 5 541

- 5

Привет, codeby !

Первоисточник:

Перевод: выполнен от команды Codeby

Примечание от команды форума:

Виртуальную машину можно

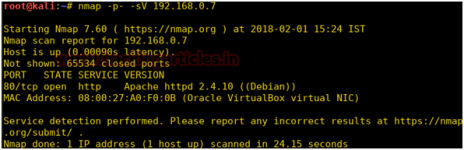

Начнем с того, что нам нужно узнать IP виртуальной машины (здесь я использую 192.168.0.7, но вам нужно указать свой).

Запустим сканер nmap, чтобы найти открытые порты и команду –sV, чтобы определить версии сервисов установленных на портах.

Мы видим, что на машине открыт 80 порт, на котором находится наш сервер.

Откроем в браузере 192.168.0.7

На главной странице мы находим подсказку и с...

Первоисточник:

Ссылка скрыта от гостей

Перевод: выполнен от команды Codeby

Примечание от команды форума:

- Статья является переводом.

Виртуальную машину можно

Ссылка скрыта от гостей

.Начнем с того, что нам нужно узнать IP виртуальной машины (здесь я использую 192.168.0.7, но вам нужно указать свой).

Запустим сканер nmap, чтобы найти открытые порты и команду –sV, чтобы определить версии сервисов установленных на портах.

nmap -p- -sV 192.168.0.7Мы видим, что на машине открыт 80 порт, на котором находится наш сервер.

Откроем в браузере 192.168.0.7

На главной странице мы находим подсказку и с...

Статья Свой RAT для Android - Часть 4

Окт 29

- 14 747

- 12

Содержание статьи:

1. Ссылка на первую статью

2. Ссылка на вторую статью

3. Ссылка на третью статью

Всем привет и добрый вечер. Рад что на статьях есть отклик аудитории и надеюсь его будет все больше и больше. В этой статье будет меньше выделений по просьбе администрации, но от Вас хочу увидеть отзыв в опросе.

Думаю пришло время и для четвертой статьи, в которой мы добавим функционал для работы с камерой (делаем срытое фото); сделаем наш...

- Приветствие

- Создаем ServiceReceiver

- Создаем CameraView для снимков

- Бонус

- Получение медиа-файлов с устройства

- Получение контактов

- Заключение

1. Ссылка на первую статью

2. Ссылка на вторую статью

3. Ссылка на третью статью

Всем привет и добрый вечер. Рад что на статьях есть отклик аудитории и надеюсь его будет все больше и больше. В этой статье будет меньше выделений по просьбе администрации, но от Вас хочу увидеть отзыв в опросе.

Думаю пришло время и для четвертой статьи, в которой мы добавим функционал для работы с камерой (делаем срытое фото); сделаем наш...

Не смогли пройти курс WAPT ? — вам сюда

Окт 28

- 7 244

- 9

WAPT - перезагрузка

Предложение действительно для тех, кто покупал наш курс, но не смог его пройти до конца

Предложение действительно для тех, кто покупал наш курс, но не смог его пройти до конца

- Предлагаю еще раз попробовать свои силы с потоком, который стартует 1 марта;

- Стоимость обучения для вас составит 12.000 руб за 4,5 месяца;

- Обучение начинаете с первого урока. Практика так же, с 1 задания;

- Напишите мне или в обратную связь письмо с аккаунта форума, для которого предоставлялся доступ к форуму курса. Вы сильно сократите время проверки, если оставите комментарий в письме, где мы обсуждали покупку.