Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

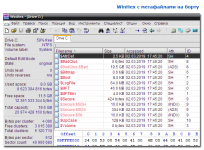

Статья NTFS-Stream, или резидентный код в камуфляжных штанах

Сен 30

- 9 723

- 13

Рассмотрим файловую систему NTFS как сущность, которой доверяем самое ценное что у нас есть – это личную информацию. Порой мы не знаем куда пристроить пароли или своего трояна так, чтобы он не выдал себя даже под пытками, ..ну или просто хотим скрыть фото зазнобы в неприглядном виде. Для решения "проблемы века", юзеры присваивают файлам атрибут скрытый, более продвинутые шифруют файлы и т.д. Но в своих закромах NTFS предлагает нам более изящные средства, причём без сторонних инструментов – нужно просто открыть

Здесь мы рассмотрим сразу два родственных способа маскировки.. Первый известен в узких кругах как "альтернативный NTFS-поток" ADS (Alternative Data Stream) и живёт он в системе как скрытая часть уже существующего исполнительного потока. Второй – это доставшийся нам в наследство от файловой системы HPFS (OS/2)...

Ссылка скрыта от гостей

и покурить её (для надёжности) несколько раз.Здесь мы рассмотрим сразу два родственных способа маскировки.. Первый известен в узких кругах как "альтернативный NTFS-поток" ADS (Alternative Data Stream) и живёт он в системе как скрытая часть уже существующего исполнительного потока. Второй – это доставшийся нам в наследство от файловой системы HPFS (OS/2)...

Статья Учим PHP: Основы и принцип работы

Сен 30

- 9 747

- 9

Доброго времени суток, codeby.

Я сейчас всё чаще и чаще вижу негатив в сторону PHP, но многие закрывают глаза на то, что PHP невероятно сильно улучшился за последние годы и умирать он точно не собирается. Перед тем как разобраться что же такое PHP и понять области его применения, нам необходимо разобрать и понять принцип работы интернета, а также протоколов.

1.1. Принцип работы Интернета

Сама сеть "Интернет" представляет собой множество

Я сейчас всё чаще и чаще вижу негатив в сторону PHP, но многие закрывают глаза на то, что PHP невероятно сильно улучшился за последние годы и умирать он точно не собирается. Перед тем как разобраться что же такое PHP и понять области его применения, нам необходимо разобрать и понять принцип работы интернета, а также протоколов.

1.1. Принцип работы Интернета

Сама сеть "Интернет" представляет собой множество

Ссылка скрыта от гостей

, которые соединены друг с другом с помощью

Ссылка скрыта от гостей

а также спутниковыми каналами и так далее. Однако, думаю почти всем известно и понятно то что одних кабелей и радиоволн для передачи информации недостаточно. Чтобы обеим сторонам осуществлять передачу информации, им необходимо придерживаться каких-нибудь правил, соглашений которые как раз и позволят нам...Статья Основы компьютерных сетей

Сен 29

- 19 647

- 19

КОМПЬЮТЕРНЫЕ СЕТИ

Любая компьютерная сеть представляет собой набор взаимосвязанных между собой устройств. В сети может состоять от двух устройств до бесконечного множества. Основной задачей любой сети является взаимораспределенное пользование ресурсами данных, периферийных устройств, либо вычислительной мощности друг друга. Это относится, как к локальной сети, так и к глобальной. Как мы помним из предыдущего раздела, сегодня эти сети довольно тесно переплетаются между собой, и строятся на одних и тех же физических принципах.

Посредством сети мы можем использовать IP-телефонию, обращаться к различным приложениям, находящимся на другом...

2. Основы компьютерных сетей

Любая компьютерная сеть представляет собой набор взаимосвязанных между собой устройств. В сети может состоять от двух устройств до бесконечного множества. Основной задачей любой сети является взаимораспределенное пользование ресурсами данных, периферийных устройств, либо вычислительной мощности друг друга. Это относится, как к локальной сети, так и к глобальной. Как мы помним из предыдущего раздела, сегодня эти сети довольно тесно переплетаются между собой, и строятся на одних и тех же физических принципах.

Посредством сети мы можем использовать IP-телефонию, обращаться к различным приложениям, находящимся на другом...

Статья Операция "Вечерний кофе" часть 1.

Сен 26

- 5 737

- 6

Привет!

Сразу попрошу админов перенести статью, если не угадал с разлелом.

Но ИМХО аналогичная диванная аналиика в пентестах ой как бывает нужна.

Что-то мне сегодня вечером захотелось позабавить свою голову в уютном свете настольной лампы со стаканчиком ароматного вечернего черного кофе.

Наверняка многие из вас слышали про мошеннические сайты "Опросы" и "Выигрыши".

Схема стара и прилично уже надоела. Но, судя по упоротой активности жулья, приносит доход.

Суть проста:

Приходит вам на почту письмо с просьбой пройти опрос от имени банка из топ-10. Или даже еще более топорно: почти "нигерийское" о том, какое счастье выпало на вашусчастливую добрую, но глупенькую голову.

Несчастная жертва переходит на сайт и не верит своим глазам: ХАЛЯВА прилетела!!!! Язь пойман, новая машина уже почти во дворе, кредиты погашены.....

Чтобы получить ваш "приз", вы должны что-то заплатить: налог/комиссию/неведомуюфигню (выбрать нужное). Это же просто "мелочь" по сравнению с погашенным...

Сразу попрошу админов перенести статью, если не угадал с разлелом.

Но ИМХО аналогичная диванная аналиика в пентестах ой как бывает нужна.

Что-то мне сегодня вечером захотелось позабавить свою голову в уютном свете настольной лампы со стаканчиком ароматного вечернего черного кофе.

Наверняка многие из вас слышали про мошеннические сайты "Опросы" и "Выигрыши".

Схема стара и прилично уже надоела. Но, судя по упоротой активности жулья, приносит доход.

Суть проста:

Приходит вам на почту письмо с просьбой пройти опрос от имени банка из топ-10. Или даже еще более топорно: почти "нигерийское" о том, какое счастье выпало на вашу

Несчастная жертва переходит на сайт и не верит своим глазам: ХАЛЯВА прилетела!!!! Язь пойман, новая машина уже почти во дворе, кредиты погашены.....

Чтобы получить ваш "приз", вы должны что-то заплатить: налог/комиссию/неведомуюфигню (выбрать нужное). Это же просто "мелочь" по сравнению с погашенным...

Новое в Codeby Security School

Сен 22

- 8 402

- 4

Сайт нашей школы school.codeby.net

Мы работаем над новыми курсами:

- Paranoid 2

- Python для хакера

- Бинарщина

- Paranoid

- WAPT

Пока курс доступен для покупки и старта в любой день. Со стартом второй части все изменится. На днях мы обновили часть материалов курса до актуального состояния. Все используемые программы и методы рабочие. Вероятнее всего, со стартом Paranoid 2, мы снизим цену курса до 15000 руб.

Paranoid 2

Продолжение тематики "Анонимность в интернете". Никаких измышлений и предположений. Только актуальные и работающие методы. Курс будет на порядок выше первой части в плане интерактивности...

Статья Зараженный MODx и его лечение

Сен 18

- 2 962

- 0

Всем добрый вечер!

В предыдущей статье я попытался описать общие шаги при заражении сайта. В комментариях пообещал рассмотреть какой-либо конкретный случай. И вот, он мне представился. Конечно, жаль, что это не всеми так любимый Wordpress, но данный вид заражения там я тоже встречал, а процесс лечения в общих чертах совпадает. Приступим.

Заходим на хостинг, всюду видим страшные предупреждения:

Подключимся через ssh и будем смотреть.

Сразу нас встречает множество файлов stylewpp.php:

Вообще их было около 4000, это я уже успел поудалять =)

По своему опыту знаю, что эти файлы создаются через планировщик, поэтому идем туда через панель. Если нет доступа к панели управления, то используем команду:

Видим задание на ежеминутное копирование stylewpp с нашего же сайта...

В предыдущей статье я попытался описать общие шаги при заражении сайта. В комментариях пообещал рассмотреть какой-либо конкретный случай. И вот, он мне представился. Конечно, жаль, что это не всеми так любимый Wordpress, но данный вид заражения там я тоже встречал, а процесс лечения в общих чертах совпадает. Приступим.

Заходим на хостинг, всюду видим страшные предупреждения:

Подключимся через ssh и будем смотреть.

Сразу нас встречает множество файлов stylewpp.php:

Вообще их было около 4000, это я уже успел поудалять =)

По своему опыту знаю, что эти файлы создаются через планировщик, поэтому идем туда через панель. Если нет доступа к панели управления, то используем команду:

crontab -lВидим задание на ежеминутное копирование stylewpp с нашего же сайта...

Статья Глушилка WIFI На основе ESP8266

Сен 18

- 32 642

- 30

Всем доброго времени суток, сегодня я вам расскажу о модуле esp8266 из которого можно сделать "wifi jammer" также известный как WIFI "глушилка". Но он может не только глушить сети, он может создавать фейковые точки доступа.

Обо всем этом, я расскажу прямо сейчас в этой статье:

Драйвера для каждой версии прикреплены к статье

Обо всем этом, я расскажу прямо сейчас в этой статье:

Что потребуется?

- Модуль ESP8266

- USB шнурок

- Софт для прошивки

- Прошивка

- Драйвер для вашего устройства

Версии, и драйвера

Какой модуль вам пришлет китаец неизвестно, есть много версий но я расскажу только о двух основных версиях данного устройства:

- версия называется CH340

- версия называется CP2102

Драйвера для каждой версии прикреплены к статье

Прошивка...

Статья Курс по созданию приложений для android

Сен 17

- 14 855

- 27

Всех приветствую! Решил написать целиком курс по созданию приложений для OS Android. Хочется посмотреть, что есть в ветках grey&gold. Посмотрим на реакции).

Уроки буду выкладывать каждую неделю, возможно и чаще (если, конечно, к ним будет интерес).

В цикле статей обучу создавать приложения для android, от самого начала (примитивные приложения) до настоящего шпионского софта (сбор информации о gps, дамп смс, подключение к камере/микрофону, отправка всех данных на сервер и прочее). Закончив данный курс -- Вы сможете написать как вирус, так и полноценное полезное приложение для вашего устройства. Ограничением будет выступать только Ваша фантазия и встроенное в ваше устройство железо (хотя, если интерес будет действительно большой -- можно будет дополнить и подключением модулей на ardu/raspberry, но это уже совсем другая тема.

Данный курс рассчитан на людей любого уровня подготовки.

Даже если читающий никогда не пробовал свои силы в программировании -- всё получится! Только есть одно...

Уроки буду выкладывать каждую неделю, возможно и чаще (если, конечно, к ним будет интерес).

В цикле статей обучу создавать приложения для android, от самого начала (примитивные приложения) до настоящего шпионского софта (сбор информации о gps, дамп смс, подключение к камере/микрофону, отправка всех данных на сервер и прочее). Закончив данный курс -- Вы сможете написать как вирус, так и полноценное полезное приложение для вашего устройства. Ограничением будет выступать только Ваша фантазия и встроенное в ваше устройство железо (хотя, если интерес будет действительно большой -- можно будет дополнить и подключением модулей на ardu/raspberry, но это уже совсем другая тема.

Данный курс рассчитан на людей любого уровня подготовки.

Даже если читающий никогда не пробовал свои силы в программировании -- всё получится! Только есть одно...

Учим XSS через игру

Сен 17

- 6 596

- 4

Добрый день, дорогие форумчане. Достаточно долго я не выпускал статьи. Эту я решил написать основываясь на личный опыт и полученную информацию. Здесь я подробно опишу вам известную уязвимость как XSS. По другому межсайтовый скриптинг. Приступим к изучению.

Введение

Данная уязвимость достаточно известна. Но по ней есть много слухов. Кто-то говорит, что она бывает активная и пассивная. Другие же утверждают о наличие других видах данной уязвимости. И я решил решить данную проблему. Будем изучать все постепенно. Это не очередной копипаст, так как однажды я решил вспомнить информацию и заглянул в интернет после чего это не окончилось успехом и нужных данных просто напросто нету. Здесь мы рассмотрим как найти XSS уязвимость и какие они бывают. Давайте перейдем к практике.

Простые знания

И так. Давайте начнем с простого. Что такое XSS...

Введение

Данная уязвимость достаточно известна. Но по ней есть много слухов. Кто-то говорит, что она бывает активная и пассивная. Другие же утверждают о наличие других видах данной уязвимости. И я решил решить данную проблему. Будем изучать все постепенно. Это не очередной копипаст, так как однажды я решил вспомнить информацию и заглянул в интернет после чего это не окончилось успехом и нужных данных просто напросто нету. Здесь мы рассмотрим как найти XSS уязвимость и какие они бывают. Давайте перейдем к практике.

Простые знания

И так. Давайте начнем с простого. Что такое XSS...

Категории

Команда онлайн

-

LuxkerrCodeby Team