Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья ASM для х86. (5.3) Протокол ICMP – PING и TRACEROUTE

Сен 02

- 9 282

- 5

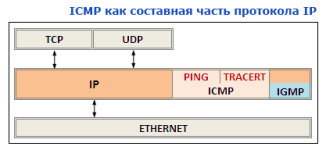

Продолжим круиз по стеку протоколов TCP/IP, и на этот раз остановимся на ICMP.

В реализации этого протокола нет ничего сложного – он примитивен как амёба. Однако в умелых руках ICMP превращается в грозное оружие, из-за чего Microsoft поспешила на корню отрубить к нему доступ, оставив прогерам на растерзание лишь пару функций из библиотеки iphlpapi.dll – вот их список:

В реализации этого протокола нет ничего сложного – он примитивен как амёба. Однако в умелых руках ICMP превращается в грозное оружие, из-за чего Microsoft поспешила на корню отрубить к нему доступ, оставив прогерам на растерзание лишь пару функций из библиотеки iphlpapi.dll – вот их список:

- IcmpCreateFile() – создать ICMP сессию;

- IcmpSendEcho() – отправить эхо-запрос получателю;

- IcmpCloseHandle() – закрыть текущую сессию.

Статья Proxmark3 rdv4: оживляем "кирпич"

Сен 02

- 18 788

- 23

Постараюсь принести пользу этому замечательному ресурсу практической статьей.

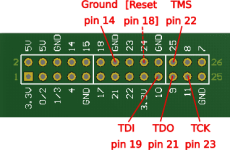

Сравнительно недавно стал пользователем Proxmark3 rdv4 для тестирования СКУД - блестящего инструмента при проведении выездного пентеста, включающего преодоление физического периметра. Далее для краткости изложения буду его называть pm3

Спустя несколько месяцев экспериментов и успешных пентестов пришло понимание, что функционал устройства нужно расширять. Один из способов это сделать - установка альтернативной прошивки.

Шаг 1. Скачиваем и устанавливаем нужное ПО на ПК.

Совет 1. Доказано на практике (и не только мной), что вероятность получить "кирпич" близка к 100%. Но все поправимо!

Совет 2. Именно для rdv4 используйте или стандартную прошивку, или rfidresearchgroup. Важно!!! Не пробуйте ставить прошвку от айсмана. Во-первых получите кирпич. А даже если нет - часть методов не будет работать. Вторая рекомендованная мной...

Сравнительно недавно стал пользователем Proxmark3 rdv4 для тестирования СКУД - блестящего инструмента при проведении выездного пентеста, включающего преодоление физического периметра. Далее для краткости изложения буду его называть pm3

Спустя несколько месяцев экспериментов и успешных пентестов пришло понимание, что функционал устройства нужно расширять. Один из способов это сделать - установка альтернативной прошивки.

Шаг 1. Скачиваем и устанавливаем нужное ПО на ПК.

Совет 1. Доказано на практике (и не только мной), что вероятность получить "кирпич" близка к 100%. Но все поправимо!

Совет 2. Именно для rdv4 используйте или стандартную прошивку, или rfidresearchgroup. Важно!!! Не пробуйте ставить прошвку от айсмана. Во-первых получите кирпич. А даже если нет - часть методов не будет работать. Вторая рекомендованная мной...

Статья Как установить VeraCrypt на Linux

Сен 01

- 13 244

- 0

Что такое VeraCrypt?

VeraCrypt — это полный аналог TrueCrypt, но с ещё более сильной защитой. Некоторые подробности о проекте можно почитать тут. Хотя пользователей Linux это не затрагивает, но в драйверах TrueCrypt под Windows были обнаружены две уязвимости, которые позволяют поднять привилегии. Эти уязвимости уже исправлены в VeraCrypt. Поэтому можно констатировать – пришло время переходить на VeraCrypt.

Процесс установки VeraCrypt на Linux.

Переходим на один из официальных сайтов проекта (всего их два). На

Нажимаем кнопку скачать и ждём окончания загрузки...

VeraCrypt — это полный аналог TrueCrypt, но с ещё более сильной защитой. Некоторые подробности о проекте можно почитать тут. Хотя пользователей Linux это не затрагивает, но в драйверах TrueCrypt под Windows были обнаружены две уязвимости, которые позволяют поднять привилегии. Эти уязвимости уже исправлены в VeraCrypt. Поэтому можно констатировать – пришло время переходить на VeraCrypt.

Процесс установки VeraCrypt на Linux.

Переходим на один из официальных сайтов проекта (всего их два). На

Ссылка скрыта от гостей

или на

Ссылка скрыта от гостей

. Я перехожу на

Ссылка скрыта от гостей

:Нажимаем кнопку скачать и ждём окончания загрузки...

Трюки с adb на android

Авг 31

- 16 737

- 16

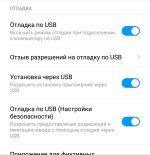

Всем привет! Сегодня рассмотрим что можно делать с ADB и для чего он предназначен.

Android Debug Bridge или ADB - это инструмент для запуска команд на подключенном устройстве Android.

ADB позволяет выполнять такие функции:

Установка на Windows

Android Debug Bridge или ADB - это инструмент для запуска команд на подключенном устройстве Android.

ADB позволяет выполнять такие функции:

- Посмотреть какие устройства подключены и могут работать с ADB.

- Просматривать логи.

- Копировать файлы с и на аппарат.

- Устанавливать/Удалять приложения.

- Удалять (очищать) раздел data.

- Прошивать (перезаписывать) раздел data.

- Осуществлять различные скрипты управления.

- Управлять некоторыми сетевыми параметрами.

Установка на Windows

Код:

git clone...Статья IP адрес - Почему его не стоит светить

Авг 30

- 7 335

- 10

Добрый день, дорогие форумчане. Данная статья будет немного в необычном формате. Здесь мы рассмотрим причины, по которым нельзя светить свой IP адрес. Многие уже об этом слышали, но смысл говорить, когда нет практики. И этим мы сегодня займемся. Погнали.

На сколько это опасно?

Начну пожалуй с нестандартной ситуации. Все знают, что такое отдел К? Да, тот самый отдел по борьбе с киберпреступностью.

И так, допустим вы решили взломать сайт. Крупный, жирный сайт. Нашли подходящую дыру и успешно вошли в систему, но тут вы забыли включить средства защиты, такие как Proxy или VPN. Так как были ослеплены жаждой поиметь с этого сайта крупную сумму бабла. Что тогда? Какое то время после взлома ничего не происходило. Вы жили своей жизнью, но вот не задача произошла, когда вас вычислили и на пороге уже ждет наряд. Как это произошло? Начнем с того, что в большей степени за вторжения в систему...

Конкурс SQL-injection challenge

Авг 29

- 16 230

- 62

Всем привет!

В продолжение серии статей 1 2 3 4 5 6 я решил приготовить вам сюрприз в виде таска. По моей оценке сложность задачи 8 из 10 баллов. Предлагаю всем желающим пошевелить мозгами, и испытать свои навыки по внедрению произвольного кода в базы данных.

Условия конкурса

1. Взломать базу данных, и вытащить оттуда [COLOR=rgb(0, 168...

В продолжение серии статей 1 2 3 4 5 6 я решил приготовить вам сюрприз в виде таска. По моей оценке сложность задачи 8 из 10 баллов. Предлагаю всем желающим пошевелить мозгами, и испытать свои навыки по внедрению произвольного кода в базы данных.

Условия конкурса

1. Взломать базу данных, и вытащить оттуда [COLOR=rgb(0, 168...

Статья Shodan - взлом камер

Авг 29

- 30 304

- 36

Приветствую вас, дорогие форумчане. Сегодня у нас на прицеле взлом камер. Наверно все знают, что такие темы довольно распространенные. Но скажу что многие из нил либо устарели или же просто не рабочие. В этой статье я попытаюсь этого избежать. Приступим.

Введение

И так. Давайте рассмотрим весь функционал, который мы будем использовать для взлома:

1. Netscraped

2. Python3

3. Shodan

4. Curl

Здесь надеюсь все понятно. Как и, что устанавливать объясню дальше.

Практика

Для начало откроем терминал и приступим к обновлению и установке:

apt-get install python3 // У кого не установлено

apt-get install python3-shodan // Пакет Shodan для Python3

apt-get install curl // Тоже тем у кого не установлено

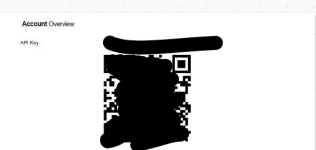

И так. Теперь идем на

Введение

И так. Давайте рассмотрим весь функционал, который мы будем использовать для взлома:

1. Netscraped

2. Python3

3. Shodan

4. Curl

Здесь надеюсь все понятно. Как и, что устанавливать объясню дальше.

Практика

Для начало откроем терминал и приступим к обновлению и установке:

apt-get install python3 // У кого не установлено

apt-get install python3-shodan // Пакет Shodan для Python3

apt-get install curl // Тоже тем у кого не установлено

И так. Теперь идем на

Ссылка скрыта от гостей

и там регаемся. После переходим в аккаунт и копируем наш API код. Это обязательно так как ничего не...Статья Как действовать при заражении сайта

Авг 28

- 4 224

- 6

Вступление

Всем привет! Ранее я никогда не писал на форумах/блогах, решил это исправить и начать с данного ресурса. Это моя первая статья, поэтому не судите строго.

Есть у меня небольшая подработка - чистить зараженные сайты. Хотите верьте, хотите не верьте, за плечами около 200 вылеченных ресурсов. Тематика форума - информационная безопасность, а это не только просканировать/проэксплуатировать/сломать, но и починить и обезвредить. В данной статье я напишу как в большинстве случаев действую именно я.

1. Как обычно узнают о заражении?

Чаще всего это очевидно и это редирект. Второе по популярности - блокировка хостером какого-либо функционала (исходящие соединения, почта, пароль на www-директорию) и отправка сообщения админу. Следующее - при переходе на сайт получаете сообщение о том, что ресурс небезопасен, это означает что сайт в черном списке Google/Yandex, возможно на данном этапе...

Всем привет! Ранее я никогда не писал на форумах/блогах, решил это исправить и начать с данного ресурса. Это моя первая статья, поэтому не судите строго.

Есть у меня небольшая подработка - чистить зараженные сайты. Хотите верьте, хотите не верьте, за плечами около 200 вылеченных ресурсов. Тематика форума - информационная безопасность, а это не только просканировать/проэксплуатировать/сломать, но и починить и обезвредить. В данной статье я напишу как в большинстве случаев действую именно я.

1. Как обычно узнают о заражении?

Чаще всего это очевидно и это редирект. Второе по популярности - блокировка хостером какого-либо функционала (исходящие соединения, почта, пароль на www-директорию) и отправка сообщения админу. Следующее - при переходе на сайт получаете сообщение о том, что ресурс небезопасен, это означает что сайт в черном списке Google/Yandex, возможно на данном этапе...

Статья Какой был публичный IP-адрес устройства с Windows 10?

Авг 27

- 6 196

- 3

Статья не моя (

Иногда ставится вопрос о том какой публичный IP адрес использовался в системе.

Мы рассмотрим Windows 10. Благодаря "dosvc", Wan IP может остаться в *.etl файлах, которые относятся к работе службы оптимизации доставки (DoSvc):

В зависимости от версии Windows 10 различные файлы журнала трассировки событий (ETL), созданные службой оптимизации доставки (DoSvc), хранятся здесь:

Ссылка скрыта от гостей

)Иногда ставится вопрос о том какой публичный IP адрес использовался в системе.

Мы рассмотрим Windows 10. Благодаря "dosvc", Wan IP может остаться в *.etl файлах, которые относятся к работе службы оптимизации доставки (DoSvc):

это новый метод однорангового распространения в Windows 10. Клиенты Windows 10 могут получать контент с других устройств в своей локальной сети, которые уже загрузили обновления, или с одноранговых узлов через Интернет.

В зависимости от версии Windows 10 различные файлы журнала трассировки событий (ETL), созданные службой оптимизации доставки (DoSvc), хранятся здесь:

| Версия ОС | Путь по умолчанию | Имя файла |

| Win10 (1507) | C:\Windows\Logs\dosvc | dosvc.\d*.\d.etl (e.g. dosvc.1377765.1.etl) |

| Win10... |