Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Универсальный обход SSL pinning для андроид приложений

Авг 26

- 33 913

- 14

Привет всем, в этой статье, я объясню как обойти SSL pinning для андроид приложений используя Frida framework. Я попытаюсь объяснить все в деталях,четко и понятно.

В этой статье будет рассмотрено:

1. Введение в Frida и SSL pinning

2. Требования

3. Настройка и установка

4. Установка Frida Server

5. Установка BurpSuite

6. Пушинг CA сертификата прокси

7. Инжект скрипта для обхода SSL pinning

8. Все вещи в двух словах

9. Устранение неисправностей

1. Введение в Frida и SSL pinning

Frida framework это конечная для обхода SSL pinning

Согласно фриде

В этой статье будет рассмотрено:

1. Введение в Frida и SSL pinning

2. Требования

3. Настройка и установка

4. Установка Frida Server

5. Установка BurpSuite

6. Пушинг CA сертификата прокси

7. Инжект скрипта для обхода SSL pinning

8. Все вещи в двух словах

9. Устранение неисправностей

1. Введение в Frida и SSL pinning

Frida framework это конечная для обхода SSL pinning

Согласно фриде

Ссылка скрыта от гостей

Это Greasemonkey для приложений, или, говоря более техническими терминами, это dynamic code instrumentation toolkit.

Он позволяет инжектить фрагменты JavaScript или вашей собственной библиотеки в приложения на Windows, macOS, GNU/Linux, iOS, Android и QNX. Frida также предоставляет вам несколько простых инструментов, построенных на...

Soft ARP-DOS | Отключение интернета у всех в LAN (кроме себя)

Авг 26

- 7 461

- 12

ARP DOS

Возникла у меня идея, а что если сделать ARP спуф, но при этом указать не существующий mac адрес в качестве носителя ip адреса шлюза? По идее тогда должен отрубиться интернет у тех, на кого направлен спуф.

Так я решил реализовать arp досер, который отключает интернет всем в локальной сети. Для себя я нашёл пользу в том, чтобы отключать в публичной wifi сети всех от интернета, тем самым получая подключение к интернету с не забитым другими людьми трафиком, а значит и более высокую скорость :]

У программы есть 1 минус, нельзя самому указать адаптер, так что надо делать так, чтобы программа запускалась когда адаптер подключенный к нужной сети использовался в качестве текущего основного подключения (и ещё, возможно, потребуется запускать с выключенным VPN, но его МОЖНО включить после начала доса)

Прога не сжирает процессор и сеть (отправляет всего 2 мелких пакета в секунду)

Запускается очень просто -

Возникла у меня идея, а что если сделать ARP спуф, но при этом указать не существующий mac адрес в качестве носителя ip адреса шлюза? По идее тогда должен отрубиться интернет у тех, на кого направлен спуф.

Так я решил реализовать arp досер, который отключает интернет всем в локальной сети. Для себя я нашёл пользу в том, чтобы отключать в публичной wifi сети всех от интернета, тем самым получая подключение к интернету с не забитым другими людьми трафиком, а значит и более высокую скорость :]

У программы есть 1 минус, нельзя самому указать адаптер, так что надо делать так, чтобы программа запускалась когда адаптер подключенный к нужной сети использовался в качестве текущего основного подключения (и ещё, возможно, потребуется запускать с выключенным VPN, но его МОЖНО включить после начала доса)

Прога не сжирает процессор и сеть (отправляет всего 2 мелких пакета в секунду)

Запускается очень просто -

sudo...Python скрипт для отслеживания запускаемых приложений

Авг 25

- 23 345

- 17

В данной статье приведу пример мониторинга запускаемых приложений в ОС windows.

Скрипт для ведения логов будет написан на python 3.

Скрипт позволит просмотреть, какие процессы и приложения запускались системой и пользователем, а так же закрывать нежелательные приложения/процессы.

Для начала напишем определим, что именно будет делать скрипт.

1. Скрипт будет работать в системе постоянно, в скрытом режиме.

2. Скрипт должен записывать все запускаемые приложения в формате ("имя приложения" "id процесса" "Потребляемая память" "Время запуска" "Дата запуска")

3. Так же скрипт будет записывать все завершающиеся процессы в таком же формате

4. Скрипт не будет регистрировать запуск и завершение приложений из "черного" списка

5. Скрипт будет завершать процессы из произвольного списка

Теперь давайте определим, какие модули нам понадобятся и импортируем их

Скрипт для ведения логов будет написан на python 3.

Скрипт позволит просмотреть, какие процессы и приложения запускались системой и пользователем, а так же закрывать нежелательные приложения/процессы.

Для начала напишем определим, что именно будет делать скрипт.

1. Скрипт будет работать в системе постоянно, в скрытом режиме.

2. Скрипт должен записывать все запускаемые приложения в формате ("имя приложения" "id процесса" "Потребляемая память" "Время запуска" "Дата запуска")

3. Так же скрипт будет записывать все завершающиеся процессы в таком же формате

4. Скрипт не будет регистрировать запуск и завершение приложений из "черного" списка

5. Скрипт будет завершать процессы из произвольного списка

Теперь давайте определим, какие модули нам понадобятся и импортируем их

Python:

#!/usr/bin/env python3

# -*- coding: utf-8 -*-

import os

from time import sleep, time

import log

import threading

def...Статья Админим ботнет через соц-сети

Авг 23

- 7 502

- 8

Привет codeby, представим вот такую ситуацию : у вас есть собственный сервер, к которому постоянно подключаться различные взломанные устройства, а физический доступ к серверу отсутствует, разумеется в таком случае просто необходима админ панель или хотя-бы доступ по ssh.

Разумеется, открыть ещё один порт и поставить туда веб админ панель дело 5 минут (особенно учитывая что во многих скриптах модули для этого уже написаны)

Однако это не лучший вариант и у меня есть аргументы :

1. Уязвимость перед exploit'ами

(вы только взгляните на

2. Уязвимость перед (d)dos атаками

3. Индексация многими сканерами

Поэтому я предлагаю альтернативу - использовать в качестве админ панели бота в соц сетях или мессенджерах.

Это очень хорошо защищает от ddos атак, даже получше cloudfare. Ведь у...

Разумеется, открыть ещё один порт и поставить туда веб админ панель дело 5 минут (особенно учитывая что во многих скриптах модули для этого уже написаны)

Однако это не лучший вариант и у меня есть аргументы :

1. Уязвимость перед exploit'ами

(вы только взгляните на

Ссылка скрыта от гостей

и на

Ссылка скрыта от гостей

)2. Уязвимость перед (d)dos атаками

3. Индексация многими сканерами

Поэтому я предлагаю альтернативу - использовать в качестве админ панели бота в соц сетях или мессенджерах.

Это очень хорошо защищает от ddos атак, даже получше cloudfare. Ведь у...

Recon-ng: Ключ к глубокой киберразведке для профессионалов

Авг 23

- 14 283

- 9

Всем привет!

Сегодня я вам покажу такой инструмент как recon-ng.

Этот инструмент из разряда фреймворков. Очень схож с metasploit-framework. У него есть очень много возможностей, которые я сегодня не опишу.

Вы сами можете поэкспериментировать с данным фреймворком. Думаю хватит слов это же не сочинение, перейдем к делу.

Установка.

Стоит сказать, что в Kali Linux 2019.2 данное ПО предустановлено.

Запуск.

Сегодня я вам покажу такой инструмент как recon-ng.

Этот инструмент из разряда фреймворков. Очень схож с metasploit-framework. У него есть очень много возможностей, которые я сегодня не опишу.

Вы сами можете поэкспериментировать с данным фреймворком. Думаю хватит слов это же не сочинение, перейдем к делу.

Установка.

Bash:

apt update && apt install git

git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git

cd recon-ng

pip install -r REQUIREMENTS apt update && apt install python python-pip git -y && git clone https://LaNMaSteR53@bitbucket.org/LaNMaSteR53/recon-ng.git && cd recon-ng && pip install -r REQUIREMENTS Стоит сказать, что в Kali Linux 2019.2 данное ПО предустановлено.

Запуск.

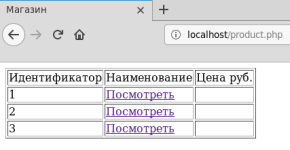

./recon-ng --no-check # Сейчас есть версия...Статья SQL-injection, Error Based - XPATH

Авг 21

- 12 241

- 15

Всем привет!

Предыдущие статьи по инъекциям:

union-based union-based-bystrye-texniki

Начиная с версии MySQL 5.1, разработчики внедрили функции для работы с XML. Для работы с XML есть две функции:

ExtractValue() - Позволяет выбирать записи средствами XPAth.

UpdateXML() - Возвращает измененный XML-фрагмент.

XPath (XML Path Language) — язык запросов к элементам XML-документа.

Несмотря на то, что в коде учебной веб-страницы мы не будем использовать XML, уязвимость прекрасно будет работать )

Мы просто будем использовать одну из функций XPATH, чтобы генерировать ошибку и получать вывод нужных данных.

Ну что же, запустим mysql, и создадим новую базу...

Предыдущие статьи по инъекциям:

union-based union-based-bystrye-texniki

Начиная с версии MySQL 5.1, разработчики внедрили функции для работы с XML. Для работы с XML есть две функции:

ExtractValue() - Позволяет выбирать записи средствами XPAth.

UpdateXML() - Возвращает измененный XML-фрагмент.

XPath (XML Path Language) — язык запросов к элементам XML-документа.

Несмотря на то, что в коде учебной веб-страницы мы не будем использовать XML, уязвимость прекрасно будет работать )

Мы просто будем использовать одну из функций XPATH, чтобы генерировать ошибку и получать вывод нужных данных.

Ну что же, запустим mysql, и создадим новую базу...

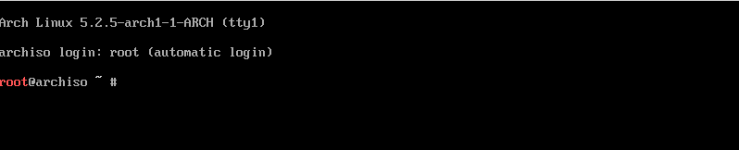

Статья Установка Arch Linux с шифрованием и ключом на флешке

Авг 21

- 12 817

- 8

----------------------------------------------------------------------------------------------------

План

- Введение

- Железо и софт

- Установка

- Заключение

Введение

Начнем с того что данные должны находиться на шифрованном жестком диске. Это как минимум. Лучше диск должен быть съемным, причем быстро. Хорошо если ключ шифрования имеет большую длину и вводиться без ошибок. Да, нужно иметь 2 ос, одну для работы а вторую для остальных дел. Вторая ос, это Linux которая находится на шифрованном съемном диске, лучше всего SSD. В данное время некоторые ноутбуки все еще оснащаются DVD приводом, так вот его лучше снять и поставить вот такую штуку DVD HDD

Если необходим будет привод для чтения...

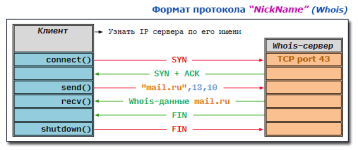

Статья ASM для х86. (5.2.) WinSock – протокол WHOIS

Авг 20

- 6 234

- 6

В предыдущей части речь шла о портах..

Теперь поговорим о протоколах и начнём с самого простого WHOIS (nickName), который полностью развенчивает миф об анонимности в сети. Посредством сервисов Whois, начинающий разведчик сможет собрать информацию о любом домене, ..а если повезёт, и об его админе. Отмечу, что инфа о владельце является конфиденциальной и предоставляется регистратором только по запросу органов власти. Но есть и открытые данные, читать которые дозволено всем.

Суть в том, что если мы хотим купить домен в сети Интернет, то должны оставить свою/подноготную регистратору домена. Среди этих данных ФИО, адрес проживания, номер телефона, мэйл и т.д. По такой схеме "люди в чёрном" смогут отследить нас, если мы будем заниматься противозаконной деятельностью.

Основная проблема в том, что в глобальной сети доменов...

Теперь поговорим о протоколах и начнём с самого простого WHOIS (nickName), который полностью развенчивает миф об анонимности в сети. Посредством сервисов Whois, начинающий разведчик сможет собрать информацию о любом домене, ..а если повезёт, и об его админе. Отмечу, что инфа о владельце является конфиденциальной и предоставляется регистратором только по запросу органов власти. Но есть и открытые данные, читать которые дозволено всем.

Суть в том, что если мы хотим купить домен в сети Интернет, то должны оставить свою/подноготную регистратору домена. Среди этих данных ФИО, адрес проживания, номер телефона, мэйл и т.д. По такой схеме "люди в чёрном" смогут отследить нас, если мы будем заниматься противозаконной деятельностью.

Основная проблема в том, что в глобальной сети доменов...

Статья ASM для х86. (5.1.) WinSock – работа с портами

Авг 17

- 15 230

- 20

После вводной части перейдём к практике..Cетевое хозяйство лежит на балансе виндовых библиотек в числе которых и wsock32.dll. Эта устаревшая либа пришла в наш век из прошлого и опирается на сокеты Беркли юникса – версия её WinSock v1.1. Начиная с Win-2000 мелкософт отошла от старых принципов, и полностью обновила библиотеку до версии 2.0, поместив новоиспечённые функции внутрь отдельной либы ws2_32.dll. Прежняя версия тоже осталась для совместимости с уже написанными на ней программами, только все дорожки из неё ведут опять к усовершенствованной ws2_32.dll. Проверить это можно в Hiew'e, запросив у него экспорт последовательностью

Enter->F8->F9:Таким образом, мы можем с чистой совестью вызывать старые функции, тем-более что некоторые...