Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Как использовать коды стран Tor в Windows, Mac и Linux для того, чтобы подменить ваше местоположение

Мар 24

- 9 043

- 0

Это руководство научит вас всему, что вам нужно знать об использовании кодов стран Tor для подмены вашего местоположения в Windows, Mac или Linux.

Tor является одним из наиболее важных инструментов для анонимного серфинга в интернете. Хотя его стандартная конфигурация отлично подходит для сокрытия вашей веб-активности, вам придется внести некоторые изменения, если вы хотите, чтобы ваши данные проходили через узлы в определенных странах. Эта статья покажет вам, как изменить коды стран Tor в Windows, Mac и Linux.

К счастью, это сделать совсем несложно. К концу этого руководства вы сможете отправлять веб-трафик из Албании в Замбию, не выходя из дома.

Почему вам может понадобиться изменить код своей страны в Tor?

Когда вы запускаете...

К счастью, это сделать совсем несложно. К концу этого руководства вы сможете отправлять веб-трафик из Албании в Замбию, не выходя из дома.

Почему вам может понадобиться изменить код своей страны в Tor?

Когда вы запускаете...

Статья Как не быть обманутым Даркнете

Мар 23

- 8 218

- 4

Всем привет, сегодня я бы хотел поговорить на такую популярную тему: "Как не быть кинутым в Даркнете". В даркнете существует анонимность. Безусловно, в даркнете есть и честные продавцы но отсутствие каких-либо связей с реальной личностью сильно распускает, и даже известный продавец может кинуть вас. В этой статье мы рассмотрим известные методы понижения вероятности обмана вас. Помните, что даже если вы будете соблюдать все эти правила вероятность того что у вас кинут существует.

1) Проверка домена

Первое что следует проверить посещение любой площадки в даркнете это проверить адрес ссылки. В даркнете использовать ссылки которые заканчиваются на .com, .cab, .ru, .city, .to и т.д. ,потому домен который используется в даркнете только один: сочетание 16 букв/цифр + .onion.

2) Выбор проверенных площадок

Ваши первые покупки в даркнете должны быть через проверенных продавцов...

1) Проверка домена

Первое что следует проверить посещение любой площадки в даркнете это проверить адрес ссылки. В даркнете использовать ссылки которые заканчиваются на .com, .cab, .ru, .city, .to и т.д. ,потому домен который используется в даркнете только один: сочетание 16 букв/цифр + .onion.

2) Выбор проверенных площадок

Ваши первые покупки в даркнете должны быть через проверенных продавцов...

Статья OSCP: Ваш Полный Гид по Инструментам и Методам Эффективной Подготовки

Мар 22

- 22 361

- 10

Всем большой и трайхардовый привет!

Как и обещал эту статью, в продолжении идеологии просвещения в OSCP - я уделю внимание именно инструментарию и полезным ссылкам...

!Хочу обратить внимание, этот гайд предназначен не только для подготовки к экзамену, так же применим к CTF и очень пригодится для построения структуры работ при проведении тестирования на проникновение или Pentest'ов в реальной жизни. Вам нужно выработать навык владения инструментарием, научиться конспектировать и строить структурные отчеты и всегда докапываться до мелочей и никогда не сдаваться.

ВОДА:

Как я описывал ранее весь процесс подготовки и сдачи экзамена OSCP достаточно сердитый процесс, требующий не только знаний, но и организации рабочего места для самого процесса экзаменирования...

Как и обещал эту статью, в продолжении идеологии просвещения в OSCP - я уделю внимание именно инструментарию и полезным ссылкам...

!Хочу обратить внимание, этот гайд предназначен не только для подготовки к экзамену, так же применим к CTF и очень пригодится для построения структуры работ при проведении тестирования на проникновение или Pentest'ов в реальной жизни. Вам нужно выработать навык владения инструментарием, научиться конспектировать и строить структурные отчеты и всегда докапываться до мелочей и никогда не сдаваться.

ВОДА:

Как я описывал ранее весь процесс подготовки и сдачи экзамена OSCP достаточно сердитый процесс, требующий не только знаний, но и организации рабочего места для самого процесса экзаменирования...

Статья WinRAR Path Traversal уязвимость. Создаём Evil архив

Мар 22

- 8 019

- 9

Здравствуйте, сегодня вы узнаете, как создать архив эксплуатируя уязвимость Path Traversal архиватора WinRAR до версии 5.61 включительно. Данная уязвимость получила идентификаторы CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 и CVE-2018-20253.

Кому интересны детали, могут почитать эту статью:

Уязвимость позволяет принудительно поместить файл по указанному пути. Для успешной атаки злоумышленнику потребуется просто убедить жертву распаковать вредоносный архив с помощью WinRAR.

Для работы нам понадобится python3. Качаем архив (прикреплён к статье), распаковываем.

Далее нас интересует winrar_exp.py

Мы можем изменять значения rar_filename, evil_filename, target_filename, filename_list

rar_filename - имя результатирующего rar архива

evil_filename - имя файла (полезная нагрузка), который мы будем помещать в нужную...

Кому интересны детали, могут почитать эту статью:

Ссылка скрыта от гостей

Уязвимость позволяет принудительно поместить файл по указанному пути. Для успешной атаки злоумышленнику потребуется просто убедить жертву распаковать вредоносный архив с помощью WinRAR.

Для работы нам понадобится python3. Качаем архив (прикреплён к статье), распаковываем.

Далее нас интересует winrar_exp.py

Мы можем изменять значения rar_filename, evil_filename, target_filename, filename_list

rar_filename - имя результатирующего rar архива

evil_filename - имя файла (полезная нагрузка), который мы будем помещать в нужную...

Статья Установка Metasploit-Framework на Android-устройство [NO ROOT]

Мар 22

- 48 273

- 63

upd 04.08.2021 - метод больше не работает

тема закрыта

тема закрыта

Привет, сегодня я расскажу про установку Metasploit-Framework на твое Android-устройство.

На сегодняшний день, Metasploit является одним из лучших инструментов пентеста. В нем собранно несколько тысяч эксплоитов и не только. С его помощью даже можно создать свой новый инструмент.

И так к делу

Нам понадобится:

1) Телефон

2) Приложение Termux

Play Market: Приложения в Google Play – Termux

F-Droid:

Ссылка скрыта от гостей

3) 400-500 MB свободной памяти на устройстве

4) Интернет (лучше Wi_Fi)

Запустив приложение вы увидите это:[ATTACH type="full"...

Статья Docker: 10 рекомендаций по безопасности

Мар 21

- 9 255

- 1

Всем привет!

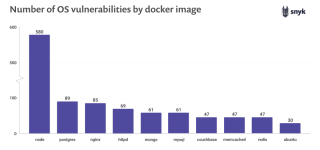

Сегодня мы представим перевод статьи компании Snyk Ltd. авторами которой являются 2 специалиста:

Памятка рассчитана для повышения безопасности контейнеров Docker.

1. Используйте минимальные образы

Зачастую Вы начинаете проекты с общего образа контейнера Docker, например, писать Dockerfile с FROM node , как обычно. Однако при указании образа ноды вы должны учитывать, что полностью установленный дистрибутив Debian является базовым образом, который используется для его сборки...

Сегодня мы представим перевод статьи компании Snyk Ltd. авторами которой являются 2 специалиста:

-

Ссылка скрыта от гостей- Node.js Security WG & Developer Advocate из компании Snyk

-

Ссылка скрыта от гостей- DevSecOps Engineer из компании Soluto

Памятка рассчитана для повышения безопасности контейнеров Docker.

1. Используйте минимальные образы

Зачастую Вы начинаете проекты с общего образа контейнера Docker, например, писать Dockerfile с FROM node , как обычно. Однако при указании образа ноды вы должны учитывать, что полностью установленный дистрибутив Debian является базовым образом, который используется для его сборки...

Статья Путь к OSCP: Мотивация и стратегии для эксперта по кибербезопасности

Мар 21

- 25 361

- 5

Привет дорогой читатель.

Данную статью решил написать, как большую и полную заметку по своей дороге к достаточно важному для меня лично пути к саморазвитию, а именно будущей сертификации от компании

Вводная часть:

Постараюсь в ней отразить всю необходимую информацию для подготовки к экзамену и другие нюансы, которые помогут Вам не распыляться между различными источниками информации, а действительно увидеть все в одной статье и пользоваться ею как закладкой и своеобразным путеводителем в мир забвения и практики в информационной безопасности.

Давайте...

Данную статью решил написать, как большую и полную заметку по своей дороге к достаточно важному для меня лично пути к саморазвитию, а именно будущей сертификации от компании

Ссылка скрыта от гостей

- OSCP он же

Ссылка скрыта от гостей

он же PWKВводная часть:

Постараюсь в ней отразить всю необходимую информацию для подготовки к экзамену и другие нюансы, которые помогут Вам не распыляться между различными источниками информации, а действительно увидеть все в одной статье и пользоваться ею как закладкой и своеобразным путеводителем в мир забвения и практики в информационной безопасности.

Давайте...