Вы используете устаревший браузер. Этот и другие сайты могут отображаться в нем неправильно.

Необходимо обновить браузер или попробовать использовать другой.

Необходимо обновить браузер или попробовать использовать другой.

Форум информационной безопасности - Codeby.net

Статья Docker: 10 рекомендаций по безопасности

Мар 21

- 9 290

- 1

Всем привет!

Сегодня мы представим перевод статьи компании Snyk Ltd. авторами которой являются 2 специалиста:

Памятка рассчитана для повышения безопасности контейнеров Docker.

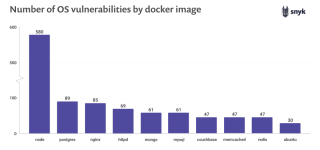

1. Используйте минимальные образы

Зачастую Вы начинаете проекты с общего образа контейнера Docker, например, писать Dockerfile с FROM node , как обычно. Однако при указании образа ноды вы должны учитывать, что полностью установленный дистрибутив Debian является базовым образом, который используется для его сборки...

Сегодня мы представим перевод статьи компании Snyk Ltd. авторами которой являются 2 специалиста:

-

Ссылка скрыта от гостей- Node.js Security WG & Developer Advocate из компании Snyk

-

Ссылка скрыта от гостей- DevSecOps Engineer из компании Soluto

Памятка рассчитана для повышения безопасности контейнеров Docker.

1. Используйте минимальные образы

Зачастую Вы начинаете проекты с общего образа контейнера Docker, например, писать Dockerfile с FROM node , как обычно. Однако при указании образа ноды вы должны учитывать, что полностью установленный дистрибутив Debian является базовым образом, который используется для его сборки...

Статья Путь к OSCP: Мотивация и стратегии для эксперта по кибербезопасности

Мар 21

- 25 406

- 5

Привет дорогой читатель.

Данную статью решил написать, как большую и полную заметку по своей дороге к достаточно важному для меня лично пути к саморазвитию, а именно будущей сертификации от компании

Вводная часть:

Постараюсь в ней отразить всю необходимую информацию для подготовки к экзамену и другие нюансы, которые помогут Вам не распыляться между различными источниками информации, а действительно увидеть все в одной статье и пользоваться ею как закладкой и своеобразным путеводителем в мир забвения и практики в информационной безопасности.

Давайте...

Данную статью решил написать, как большую и полную заметку по своей дороге к достаточно важному для меня лично пути к саморазвитию, а именно будущей сертификации от компании

Ссылка скрыта от гостей

- OSCP он же

Ссылка скрыта от гостей

он же PWKВводная часть:

Постараюсь в ней отразить всю необходимую информацию для подготовки к экзамену и другие нюансы, которые помогут Вам не распыляться между различными источниками информации, а действительно увидеть все в одной статье и пользоваться ею как закладкой и своеобразным путеводителем в мир забвения и практики в информационной безопасности.

Давайте...

Статья Цикл статей Kali Linux от новичка до продвинутого юзера

Мар 20

- 7 698

- 10

Приветствую тебя читатель. Приглашаю тебя на этот цикл статей по OS Kali Linux. я если честно в нём нифига не соображаю, но мы вместе с вами будем разбираться со всеми сложившимися ситуациями. И так поехали.

Первое что мы делаем это скачиваем дистрибутив самого Kali с

В принципе Live USB это: Удобно, практично, динамично, и почти всегда мобильно.

хватит ораторства, перейдём к сути. У вас явно возникнет вопрос как же поставить дистрибутив Kali на флешку. Есть множество способов это сделать, но я выбрал программу Rufus. Как самый умный я пошёл на офф сайт и скачал последнюю версию и с...

Первое что мы делаем это скачиваем дистрибутив самого Kali с

Ссылка скрыта от гостей

. Можно скачать посредством uTorrent или по прямой ссылке. Пока качается наш образ необходимо определится как и на что будет проходить установка системы, VirtualBox, VMware, Live USB. Я выбрал Live USB. Почему? Очень просто VirtualBox не хотел работать корректно, VMware просто не хотел устанавливаться из-за не совместимости с процессором.В принципе Live USB это: Удобно, практично, динамично, и почти всегда мобильно.

хватит ораторства, перейдём к сути. У вас явно возникнет вопрос как же поставить дистрибутив Kali на флешку. Есть множество способов это сделать, но я выбрал программу Rufus. Как самый умный я пошёл на офф сайт и скачал последнюю версию и с...

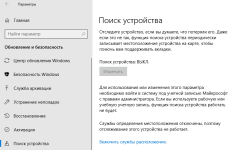

Статья Удаленно удаляем данные с украденного ноутбука

Мар 20

- 7 373

- 10

Всем доброго!

Огромное количество людей предпочитают стационарным компьютерам ноутбуки. Естественно, он удобнее, мобильнее, и, если правильно подобрать параметры, не так уж уступает в скорости работы и мощности. Если брать нашу сферу деятельности, до без ноутбука практически никуда.

Но так, как ноутбук создан для мобильности, и дома он находится только 50% времени, то его можно либо потерять, либо его могут украсть. К примеру, возвращаешься ты в машину, а стекла нет, и сумки с любимым ноутом тоже. Горе, слезы, крик "НЕТ..." в небеса на коленях - это все понятно. Но помимо самого ноутбука потеряна и локальная информация.

Что ты потерял - каждый может прокрутить в голове. Но дело не только в том, что ты потерял ее, но и кто-то еще получит к ней доступ... Начиная от истории браузера, заканчивая какими-то документами, базами или авторским кодом, который никто не должен лицезреть. В общем у любого человека есть скелеты в шкафу, и предпочтительно, чтоб они там и остались. И вот...

Огромное количество людей предпочитают стационарным компьютерам ноутбуки. Естественно, он удобнее, мобильнее, и, если правильно подобрать параметры, не так уж уступает в скорости работы и мощности. Если брать нашу сферу деятельности, до без ноутбука практически никуда.

Но так, как ноутбук создан для мобильности, и дома он находится только 50% времени, то его можно либо потерять, либо его могут украсть. К примеру, возвращаешься ты в машину, а стекла нет, и сумки с любимым ноутом тоже. Горе, слезы, крик "НЕТ..." в небеса на коленях - это все понятно. Но помимо самого ноутбука потеряна и локальная информация.

Что ты потерял - каждый может прокрутить в голове. Но дело не только в том, что ты потерял ее, но и кто-то еще получит к ней доступ... Начиная от истории браузера, заканчивая какими-то документами, базами или авторским кодом, который никто не должен лицезреть. В общем у любого человека есть скелеты в шкафу, и предпочтительно, чтоб они там и остались. И вот...

Статья Kali Linux 2.0 с ядром 4.0 – Установка проприетарного драйвера NVIDIA – ускоренный видеодрайвер NVIDIA для Linux

Мар 19

- 20 850

- 8

- Инструкция применима к Kali Linux 2.0 с ядром 4.0 и Kali Linux 1.1.0 с ядром 3.18.

- Если у вас видеокарта от AMD, то обратитесь к статье “Установка проприетарного драйвера AMD ATI fglrx на Kali Linux 1.1.0a“.

- Если у вас Kali Linux установлена в виртуальной машине, то она никогда не увидит вашу видеокарту. Т.е. эта инструкция не применима для ОС в виртуальной машине.

Эта инструкция объясняет, как установить проприетарный “NVIDIA Accelerated Linux Graphics Driver” или, проще говоря, драйвер NVIDIA на систему Kali Linux 2.0 с ядром 4.0. По умолчанию, Kali Linux устанавливает драйвер NVIDIA с открытым исходным кодом nouveau, который работает прекрасно, если вам нужно просто отображение. Наличие драйверов с открытым исходным кодом может...

Генерируем полезную нагрузку для gopher и эксплуатации SSRF c Gopherus

Мар 17

- 5 991

- 0

Приветствую Уважаемых Друзей и Форумчан.

Темой обзора будет описание софта,предназначенного для работы с уязвимостью SSRF.

Создан софт индийцем Tarunkant Gupta.

Если ресурс уязвим к SSRF,то Gopherus поможет сгенерировать полезную нагрузку согласно протоколу gopher.

Это будет возможностью совершить подделку запроса на стороне сервера с переводом в RCE.

Таким образом,реализуется не только удалённое выполнение кода,но и получение обратной оболочки на уязвимом сервере.

Инструмент отталкивается от доступных следующих портов:

1.MySQL (Port-3306)

2.FastCGI (Port-9000)

3.Memcached (Port-11211)

4.Redis (Port-6379)

5.Zabbix (Port-10050)

6.SMTP (Port-25)

Установка:

Код:

# git clone https://github.com/tarunkant/Gopherus.git

# cd Gopherus/

# chmod +x install.sh

# ./install.sh

# chmod +x gopherus.py

# ./gopherus.py --help -команда справкиСтатья Частичный деанон для пользователя Vk

Мар 16

- 6 028

- 2

Добрый день,Уважаемые Друзья и Форумчане.

Совершенно лёгкий обзор сегодня посвящён трудам нашего соотечественника.

Сразу оговорюсь,что только ради данного обзора не стоит покупать премиум-статус.

На Форуме достаточно других статей и курсов,ради которых действительно стоит заинтересоваться.

(Это я с уважением обращаюсь к тем,кто увидит вступление к обзору).

Буду честен с вами всеми и скажу сразу,что данный софт возвращает нас в прежние времена.

А именно,те,когда можно было прочитать информацию со скрытой страницы пользователя vk.

Почему публикую именно в премиум свой обзор,казалось бы о обычном софте?

Я не желаю проблем автору по каким-либо причинам.

Сам автор на подъёме своих работ и ссылка на них обязательно будет приведена в конце обзора.

Возможно вас заинтересует не только этот софт.

Итак,софт ,о котором пойдёт речь называется vk-deanonymizer.

Установка:

Код:

# git clone https://github.com/jieggii/vk-deanonymizer.git

# cd vk-deanonymizer/

# pip3...Статья Как обойти запрет на размещение ссылки

Мар 15

- 7 390

- 3

Как обойти запрет на размещение ссылки?

За ответ на этот вопрос, люди, зарабатывающие на партнерских программах и привлечении рефералов дорого бы отдали. Ведь большинство интернет ресурсов, особенно с большим количеством посетителей не разрешают размещать на своих страницах ссылки на сторонние сайты, даже простые, не говоря уже о реферальных. Возможно кто то уже и нашел хитроумный способ решения этой проблемы, но делиться со всеми он точно не станет. В крайнем случае будет продавать как мануал.

Как же разместить свою ссылку там, где это запрещено?

Гугл по данному запросу безмолвствует - выдает лишь способ размещения ссылки в ВК. Сразу оговорюсь – речь не пойдет об укорачивании, переадресации и прочей ерунде, которая уже давно не эффективна. Ваш аккаунт будет немедленно отправлен в бан. Особо изобретательные мастера пишут адрес на картинке, но, согласитесь вбивать его вручную никто не...

За ответ на этот вопрос, люди, зарабатывающие на партнерских программах и привлечении рефералов дорого бы отдали. Ведь большинство интернет ресурсов, особенно с большим количеством посетителей не разрешают размещать на своих страницах ссылки на сторонние сайты, даже простые, не говоря уже о реферальных. Возможно кто то уже и нашел хитроумный способ решения этой проблемы, но делиться со всеми он точно не станет. В крайнем случае будет продавать как мануал.

Как же разместить свою ссылку там, где это запрещено?

Гугл по данному запросу безмолвствует - выдает лишь способ размещения ссылки в ВК. Сразу оговорюсь – речь не пойдет об укорачивании, переадресации и прочей ерунде, которая уже давно не эффективна. Ваш аккаунт будет немедленно отправлен в бан. Особо изобретательные мастера пишут адрес на картинке, но, согласитесь вбивать его вручную никто не...